分类 漏洞学习 下的文章

JAVA安全之SQL注入

一、Java中的sql注入SQL注入漏洞是一种常见的网络安全漏洞,它允许攻击者通过在应用程序的输入字段中插入恶意的SQL代码,从而执行未经授权的数据库操作。Java应用程序中,SQL注入通常发生在使用不安全的字符串拼接构建SQL查询时。二、利用条件1、用户传入参数可控2、参数与数据库有交互三、JDBC执行SQL在JDBC下有两种方法执行SQL语句,分别是Statement和PrepareSt...

2024-09-04

W1R3S 1.0.1打靶思路

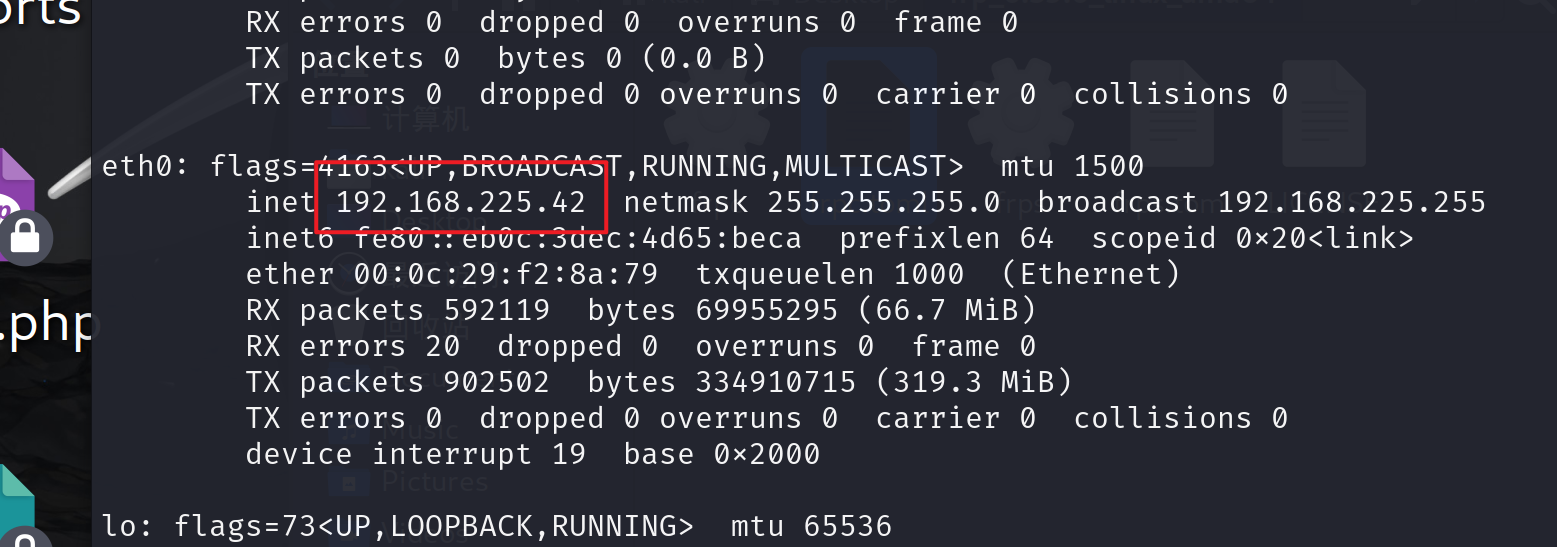

本来前两周已经准备好别的靶机了的,打了一半,靶机docker出了问题解决半天搞不定,上周准备的靶机也是打了一半寄了,后面靶机准备跟着红队笔记的师傅打,方便一些(主要是红队笔记的师傅渗透思路太清晰了(☆▽☆)学习一下)靶机下载地址:https://download.vulnhub.com/w1r3s/w1r3s.v1.0.1.zip一、主机发现1、ifconfig查看当前kali所在网段2、找...

2024-07-27

VulnHub-Hackademic:RTB1

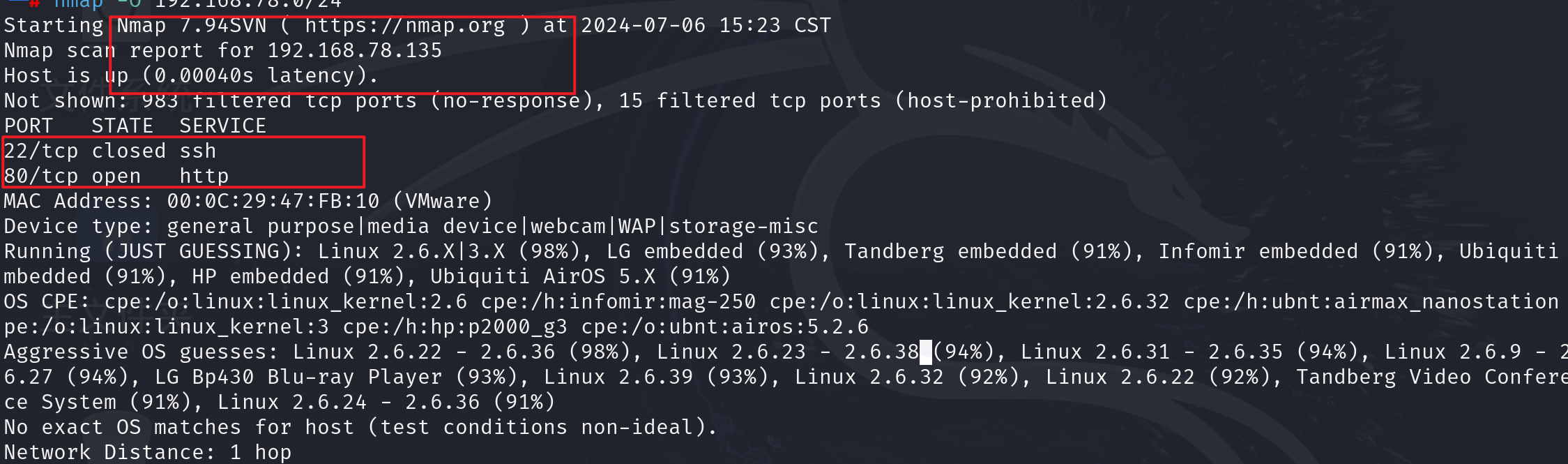

以后坚持更新,争取保证周更ヾ(≧▽≦)o*这个靶机的目标是读取/root下的key.txt文件得到靶标环境搭建直接官网下载靶机黑客攻击:RTB1 ~ VulnHub下载后桥接模式,我这里ip为192.168.78.135kali攻击机为192.168.78.42一、主机探测没有找到靶机的密码,所以靶机的IP其实一开始并不知道使用nmap -O 192.168.78.0/24,因为我是手机开的...

2024-07-06

Struts2 ONGL远程代码执行(s2-061)

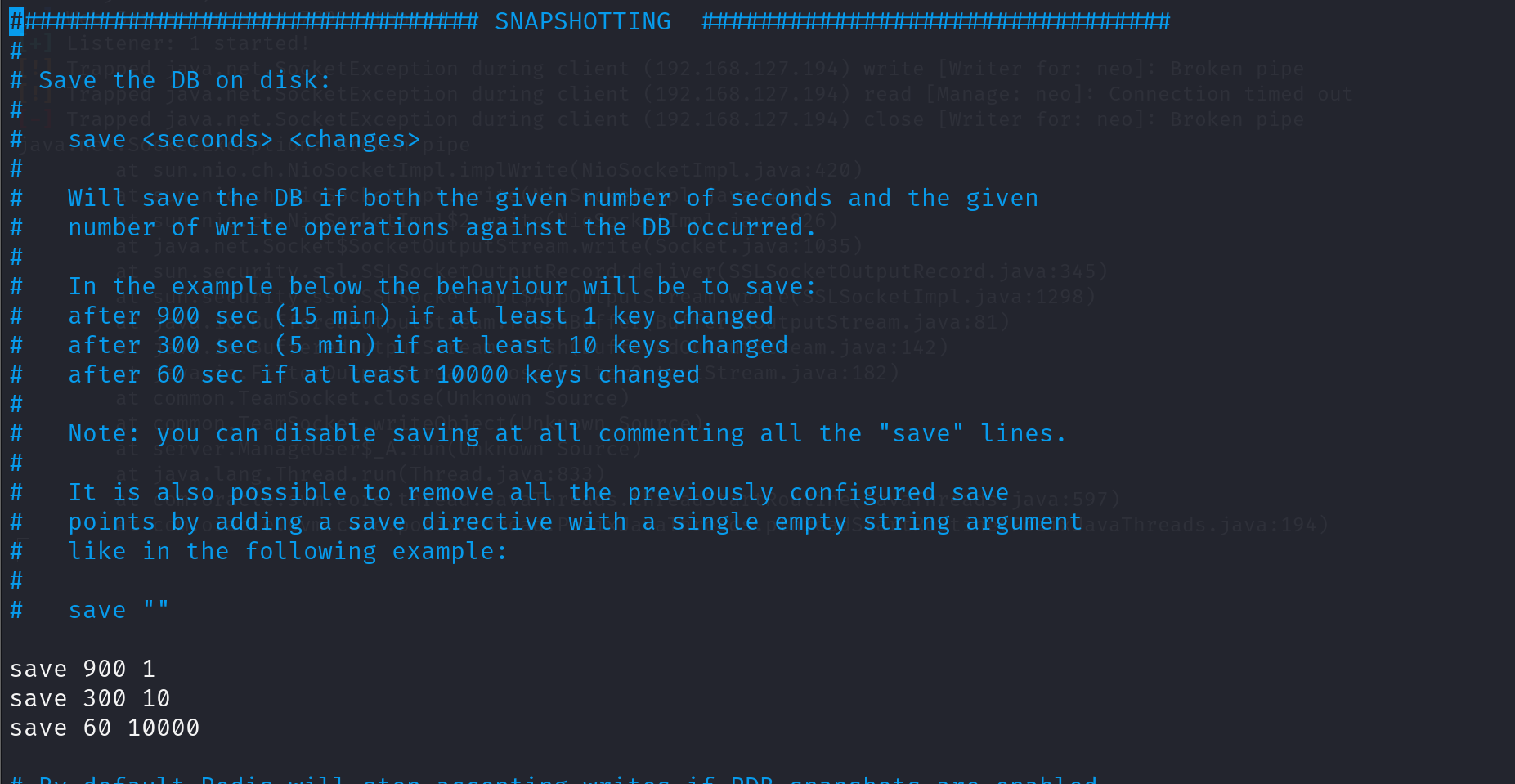

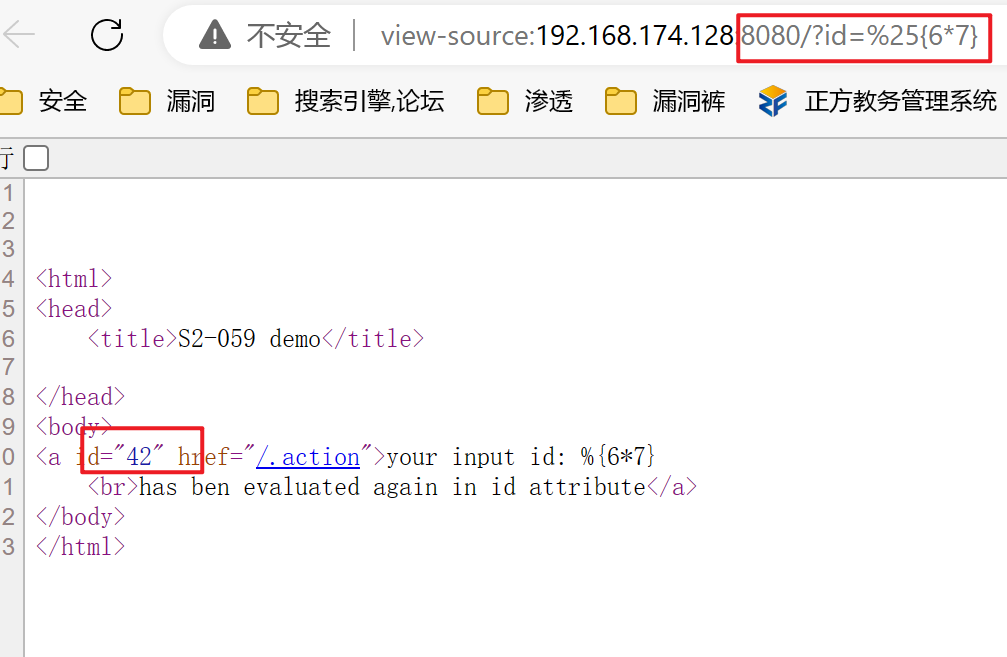

Struts2 ONGL远程代码执行(s2-061)Struts 2简介Struts2是一个用于开发Java EE网络应用程序的开放源代码网页应用程序架构,以OGNL作为默认的表达式语言,它本质上相当于一个servlet,在MVC设计模式中,Struts2作为控制器(Controller)来建立模型与视图的数据交互。 在特定的环境下,远程攻击者通过构造 恶意的OGNL表达式 ,可造成任意代码...

2023-04-10

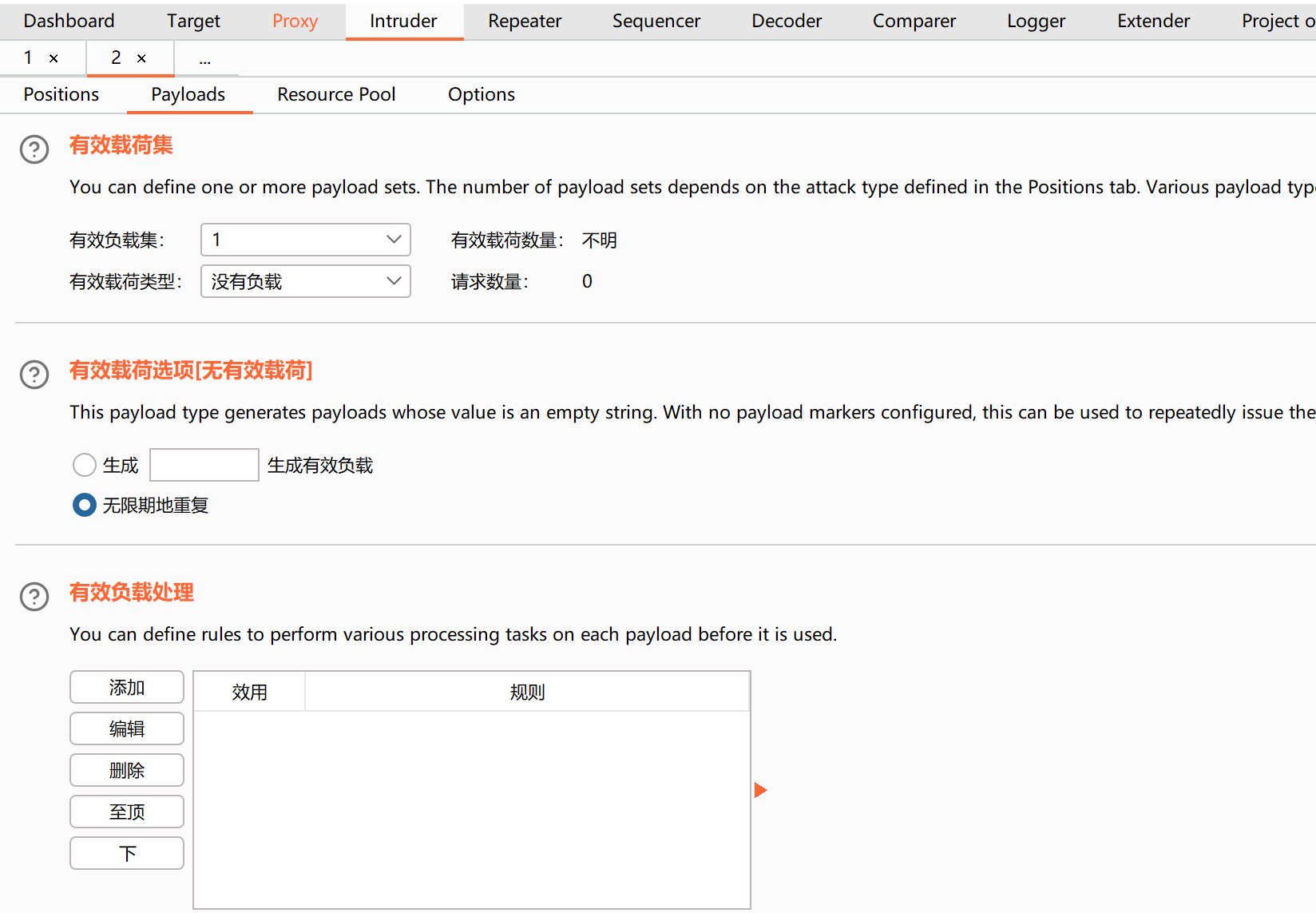

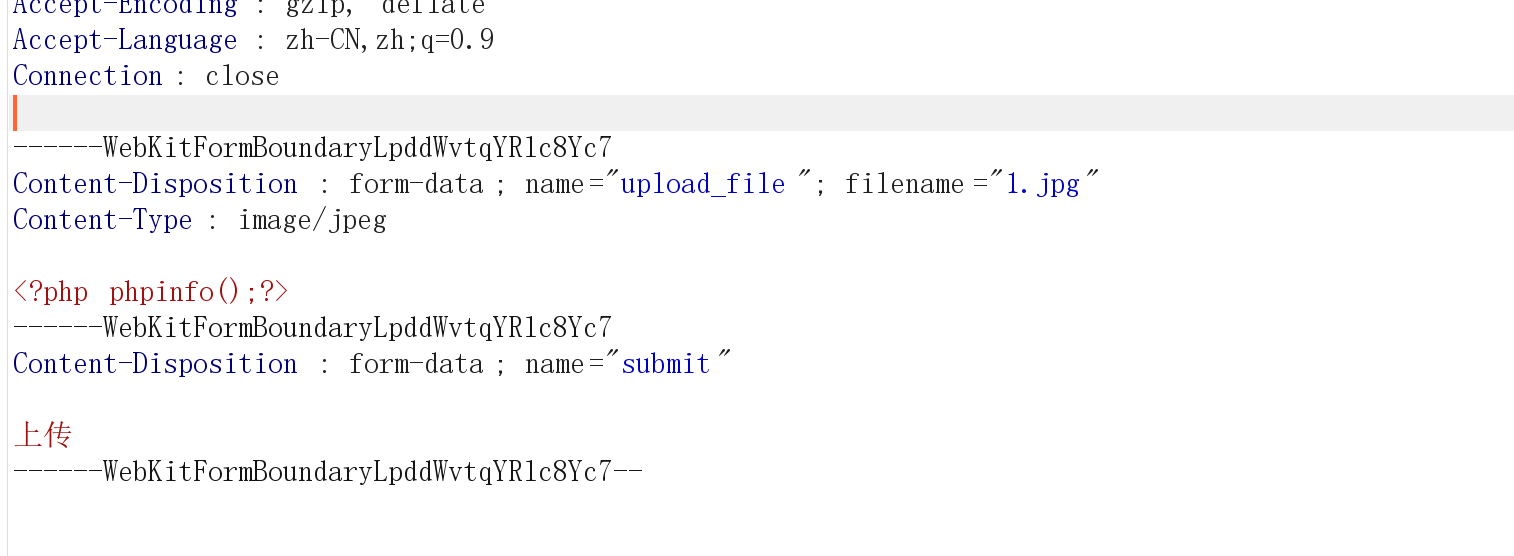

upload-labs 18-21

upload-labs 18-21pass-18从这关开始就需要代码审计了,先看一下源码$is_upload = false;

$msg = null;

if(isset($_POST['submit'])){

$ext_arr = array('jpg','png','gif');

$file...

2023-01-30

upload-labs 1-17

upload-labs 1-17新年快乐!祝各位师傅们在2023年shell拿到手软!!!pass-1第一关,先上传一个php文件,发现限制了只能上传.jpg/.png/.gif格式的文件,然后开始抓包,发现浏览器直接弹窗,并且bp没有抓到靶场的POST请求包,初步判断为前端过滤了,F12看了一下前端代码,发现了是js过滤。最简单的绕过方法:浏览器直接禁用JavaScript,这种方法缺点就...

2023-01-29

xss-labs 1-18关

xss-labs 1-18关打一下xss靶场巩固一下之前学的知识。在本地搭建靶场下载地址也可以直接在网上搜别人搭好的靶场。level-1根据这上面的提示不难发现注入点在这个url里面直接上payload<script>alert(1)</script>level-2直接把第一关payload放上去看一下,发现并没通关,看一下网页源码,可以看到输出payload的h2标...

2023-01-16

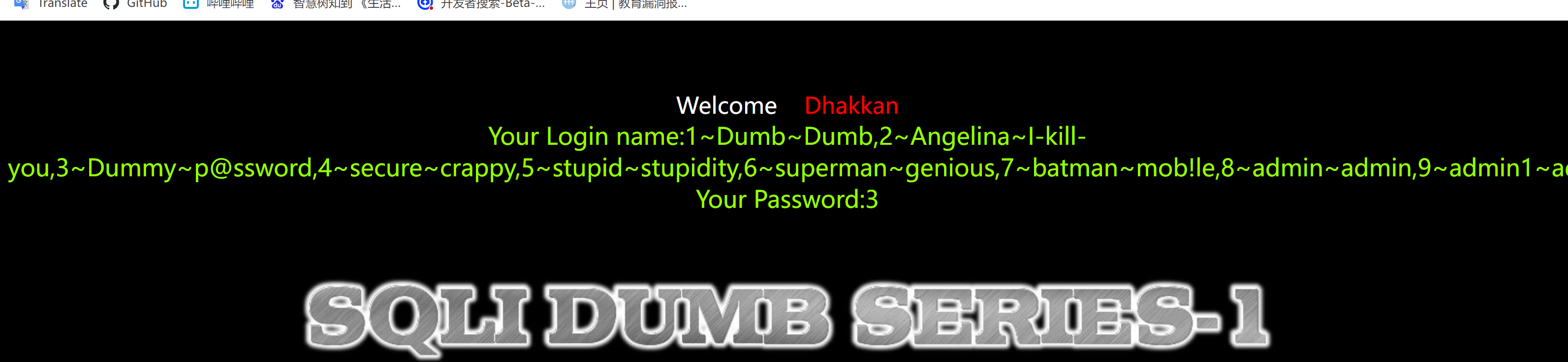

sqli-labs 1-22

sqli-labs是一个非常经典的练习SQL注入的靶场,这里我来做题复习一下SQL注入。Less-1这里详细讲一下基本过程,后面就不赘述了,直接放payload判断字符型还是数字型?id=1 and 1=2 # 这里如果还是id=1的页面就说明为字符型 字符型要判断闭合符?id=1’这里闭合符为‘判断列数?id=1' group by 3--+判断回显位?id=-1&#...

2023-01-10