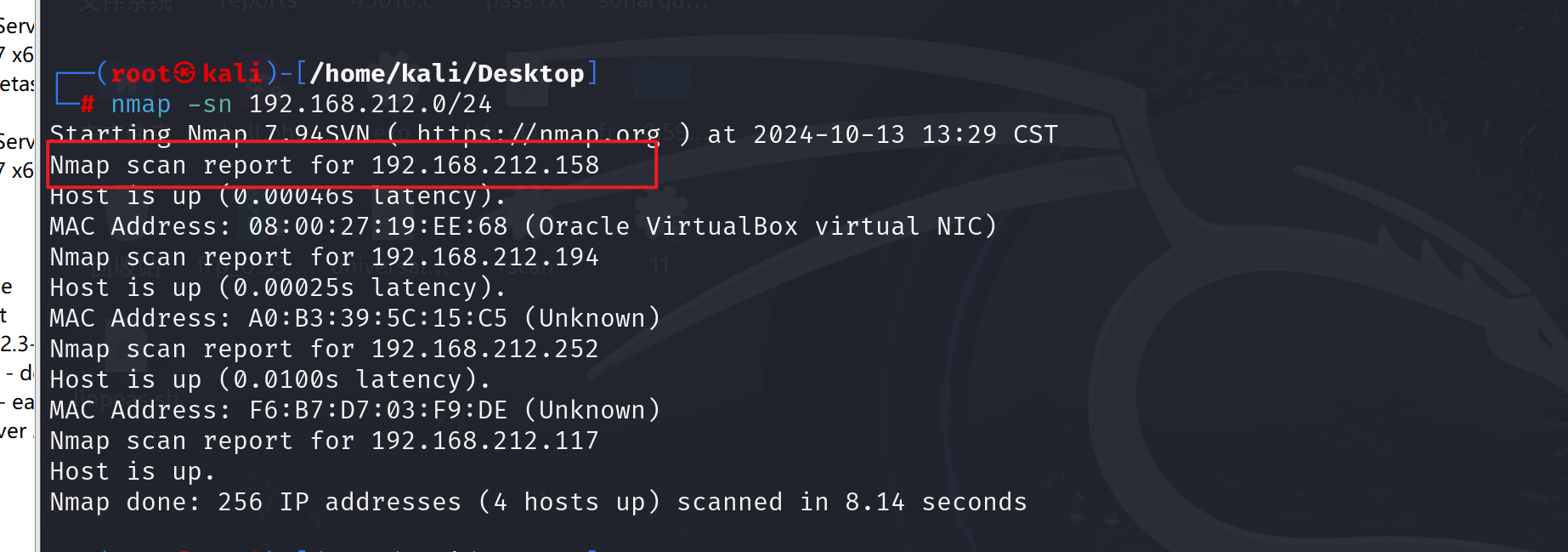

靶机下载:https://download.vulnhub.com/nullbyte/NullByte.ova.zip一、信息收集搭建好靶机后,桥接模式,扫描网段,确定靶机IPnmap -sn 192.168.212.0/24扫描端口nmap --min-rate 10000 -p- 192.168.212.158对端口信息收集nmap -sT -sV -O -sC -p80,111,777...

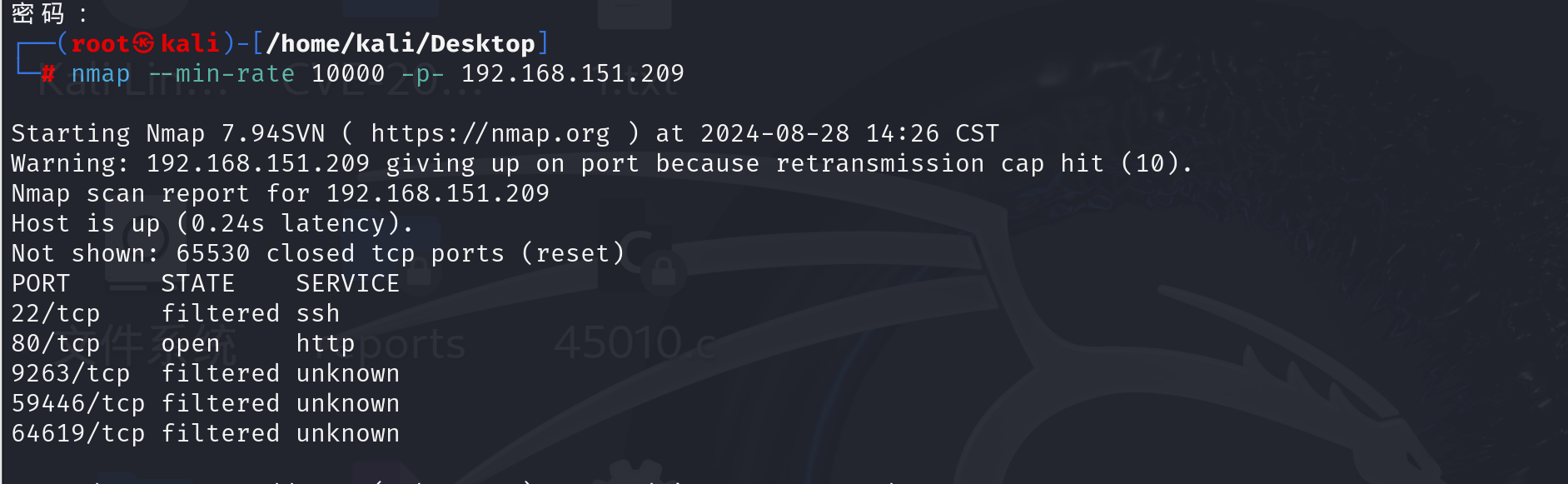

这里使用在线平台启动环境,本地kali使用openvpn来打靶机一、信息收集由于不是本地搭建的,直接省略主机发现的过程1、端口扫描nmap --min-rate 10000 -p- 192.168.151.2092、端口信息收集nmap -sT -sV -O -p22,80,9263,59446,64619 192.168.151.209可以看到就只有80端口能有攻击点,其它端口都是关闭状态...

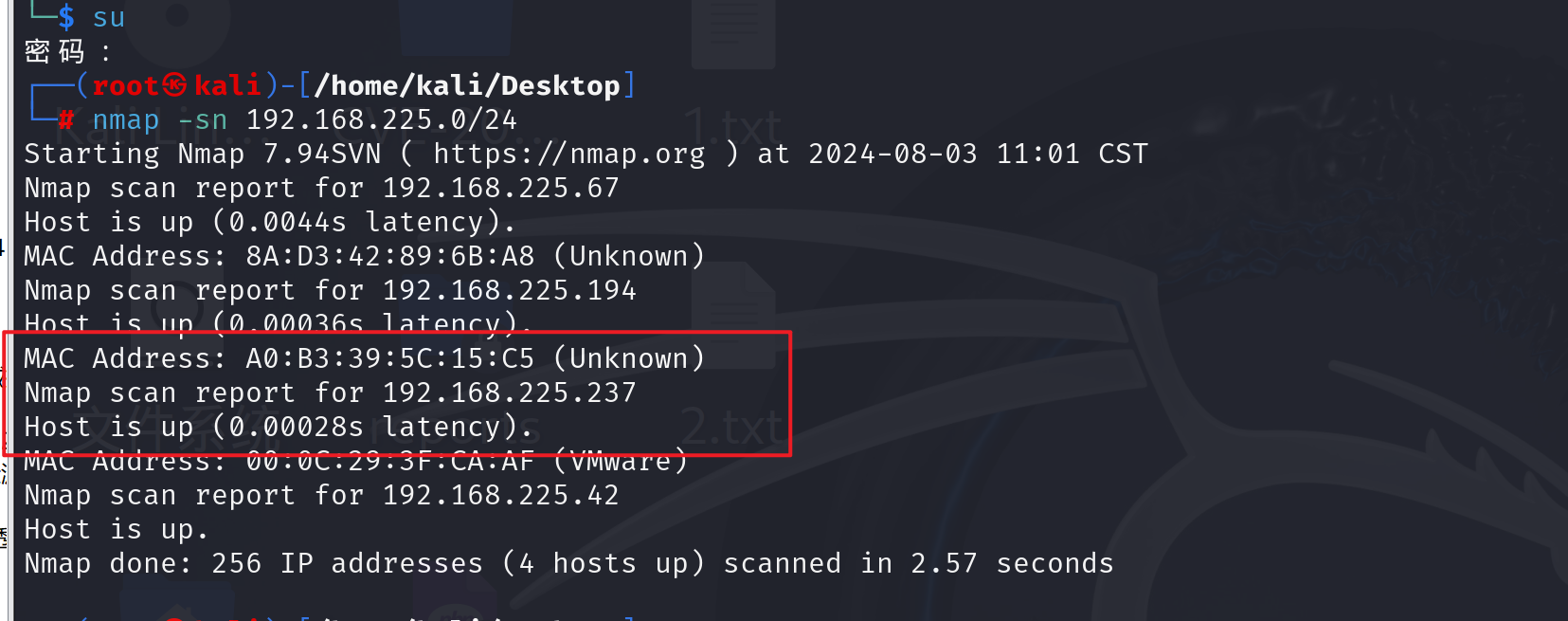

Prime1靶机思路这个靶机花了很多时间,一波三折,最后结果还不完美😭一、信息收集1、主机发现nmap -sn 192.168.225.0/242、端口扫描nmap --min-rate 10000 -p- 192.168.225.2373、端口信息收集nmap -sV -sT -O -p22,80 192.168.225.237使用默认脚本扫端口nmap --script=vuln 192...

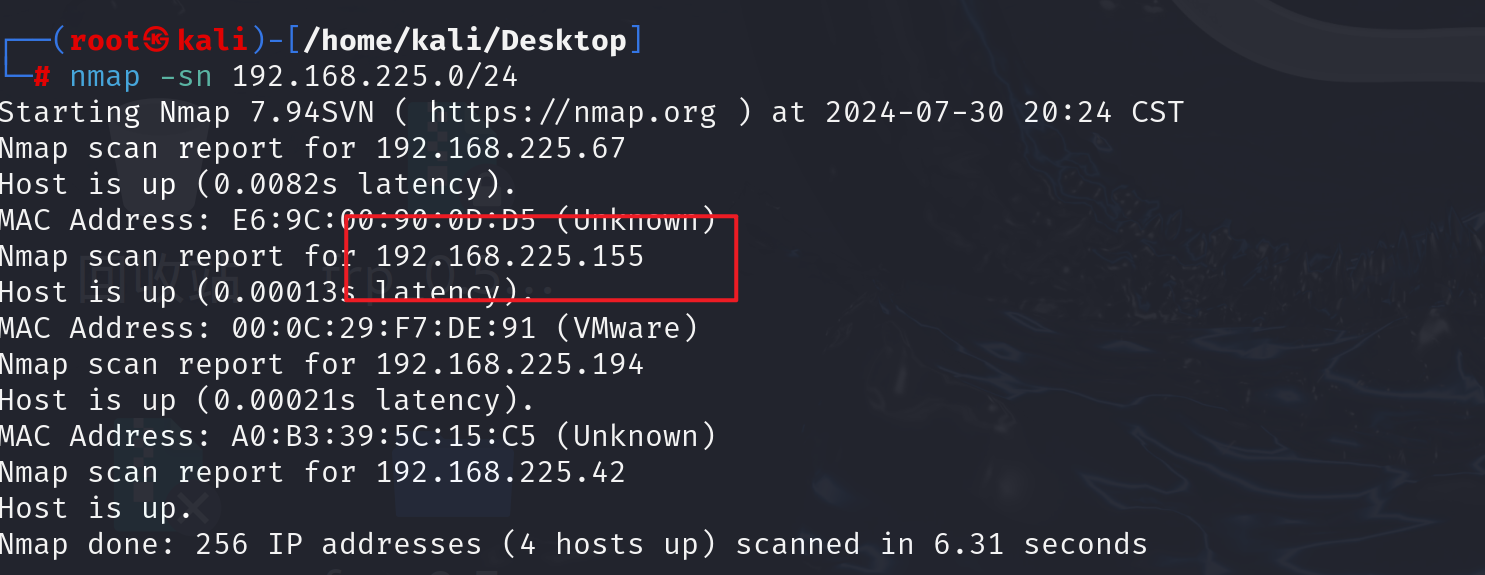

靶机整体比较简单,学一下思路非常不错靶机下载:https://download.vulnhub.com/sickos/sick0s1.1.7z一、信息收集1、确定靶机ip为192.168.225.155nmap -sn 192.168.225.0/242、端口扫描nmap --min-rate 10000 -p- 192.168.225.1553、端口信息收集nmap -sV -sT -O ...

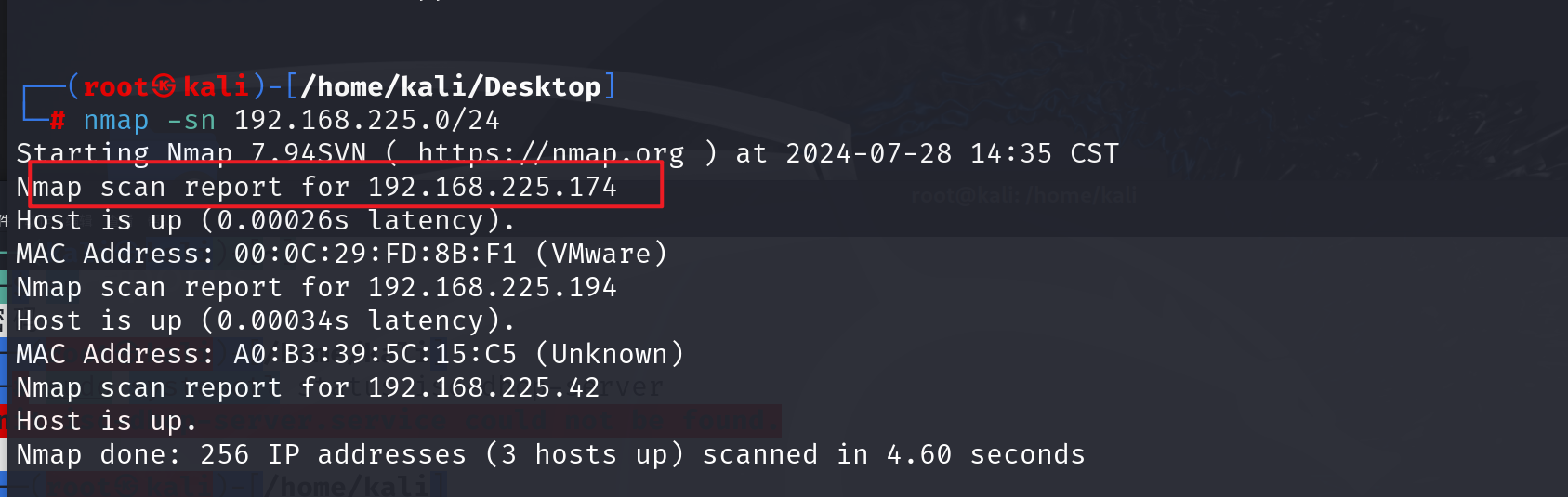

整体来说靶机偏简单,学一下思路靶机下载:https://download.vulnhub.com/jarbas/Jarbas.zip设置桥接模式(按自己需求来)一、主机发现还是手机热点,桥接模式,排除设备本机ip,kali的ip后,可以锁定靶机ip为192.168.225.174nmap -sn 192.168.225.0/24nmap -p- 192.168.225.174扫描开放端口使用...

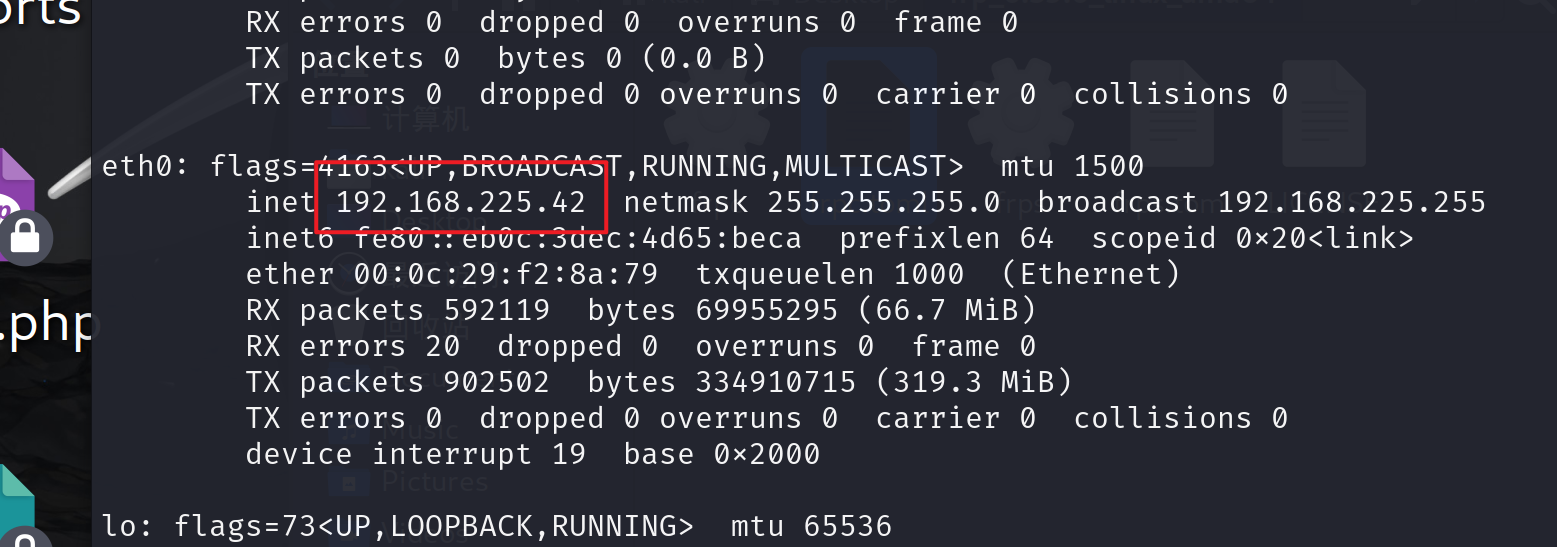

本来前两周已经准备好别的靶机了的,打了一半,靶机docker出了问题解决半天搞不定,上周准备的靶机也是打了一半寄了,后面靶机准备跟着红队笔记的师傅打,方便一些(主要是红队笔记的师傅渗透思路太清晰了(☆▽☆)学习一下)靶机下载地址:https://download.vulnhub.com/w1r3s/w1r3s.v1.0.1.zip一、主机发现1、ifconfig查看当前kali所在网段2、找...

感谢知攻善防实验室提供的靶机😊😊😊应急响应1.使用D盾排查隐藏用户,发现存在隐藏用户2.对web目录进行排查,检测到webshell3.使用autoruns,对计划任务进行排查,找到可疑的计划任务排查日志,找到攻击者的ip 192.168.75.129根据计划任务锁定可疑文件位置将文件放入微步云沙箱中检测,检测到后门用文本打开可以看到这是一个在web目录下生成webshell的bat脚本文件...

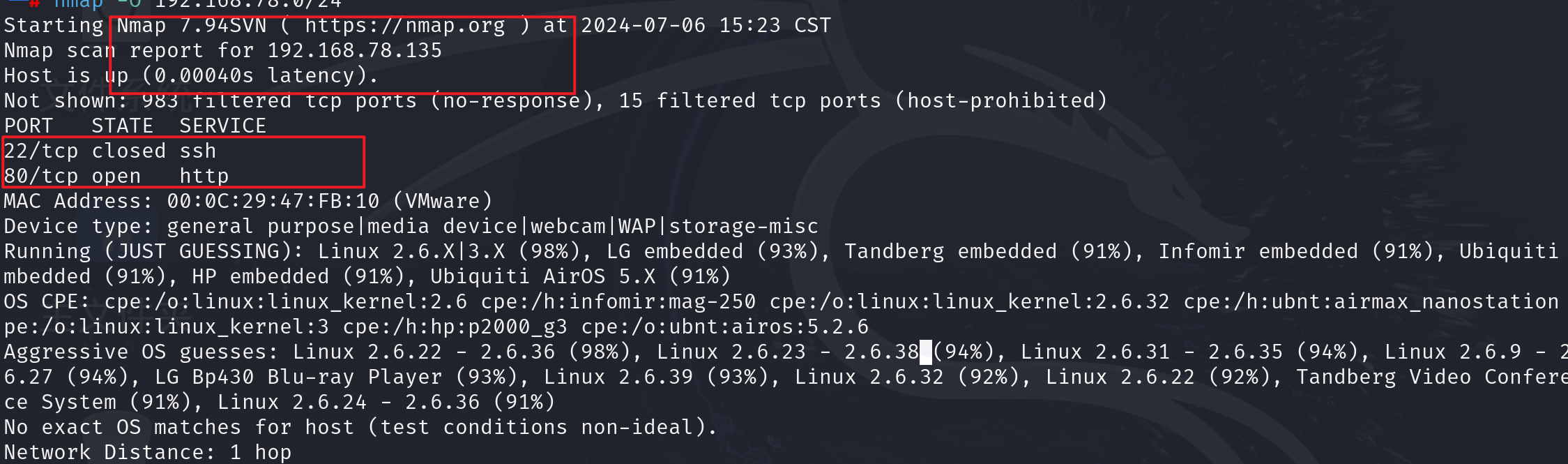

以后坚持更新,争取保证周更ヾ(≧▽≦)o*这个靶机的目标是读取/root下的key.txt文件得到靶标环境搭建直接官网下载靶机黑客攻击:RTB1 ~ VulnHub下载后桥接模式,我这里ip为192.168.78.135kali攻击机为192.168.78.42一、主机探测没有找到靶机的密码,所以靶机的IP其实一开始并不知道使用nmap -O 192.168.78.0/24,因为我是手机开的...

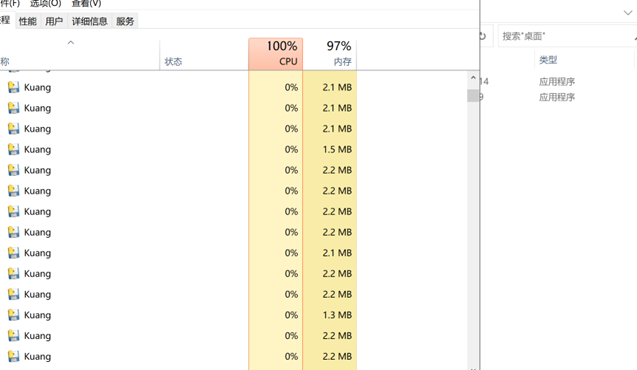

实习了快两个月,好久没更了,后面会恢复更新😋靶场下载地址:https://pan.quark.cn/s/4b6dffd0c51a环境准备攻击机:win10(192.168.187.112)靶机:win10(192.168.187.35)靶场描述: 攻击者通过弱口令进入网站后台,利用nday,成功上传冰蝎的木马,创建隐藏用户进行权限维持,利用3389上传并运行挖矿程序。应急响应一. ...

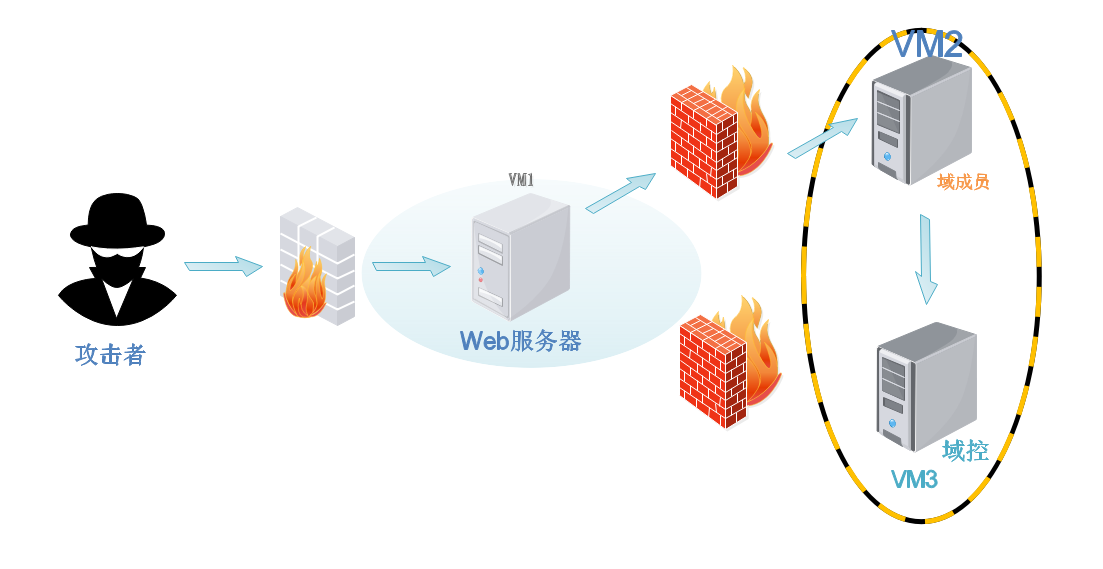

一.环境搭建靶场下载地址:红日1扑拓图如下网卡配置本机win11192.168.132.194win7外网IP:192.168.132.239;内网IP:192.168.52.143win2003内网IP:192.168.52.141win2008内网IP:192.168.52.138win7双网卡,win7可以访问外网,win2003和win2008不能访问,这三台主机同一网段的ip可以p...